Общие сведения¶

Антивирусная проверка в Traffic Inspector Next Generation может быть достигнута следующими способам:

антивирус Kaspersky, выполняемый на устройстве TING

антивирус ClamAV, выполняемый на устройстве TING

внешний антивирус, выполяемый на стороннем хосте

Антивирус Kaspersky

Данный плагин поддерживает проверку HTTP-, HTTPS-трафика (требует настройки функционала SSL Bump).

Взаимодействие данного плагина с прокси-сервером Squid осуществляется по протоколу ICAP (Internet Content Adaptation Protocol).

Внимание

Антивирус Kaspersky является платным программным обеспечением.

Перейти к настройке Антивирус Kaspersky.

Антивирус ClamAV

Данный плагин поддерживает проверку HTTP-, HTTPS-трафика (требует настройки функционала SSL Bump).

Взаимодействие данного плагина с прокси-сервером Squid осуществляется по протоколу ICAP через посредника - службу C-ICAP. ClamAV не поддерживается ICAP нативно.

Примечание

Антивирус ClamAV является бесплатным программным обеспечением.

Перейти к настройке Антивирус ClamAV.

Внешний антивирус

Данный способ заключается в настройке веб-прокси Squid для взаимодействия с внешним антивирусом на удаленном хосте по протоколу ICAP.

Антивирусная проверка с помощью устройства TING - это проверка на уровне шлюза. Шлюзовые антивирусы смогут защитить ваших пользователей от опасных веб-сайтов и зараженных файлов, скачиваемых через веб-браузер. Для защиты от других форм заражений, например через USB-флешку - на конечных компьютерах пользователей нужно дополнительно использовать десктопный антивирус.

Конфигурация, предусматривающая шлюзовый антивирус на устройстве Traffic Inspector Next Generation и десктопный антивирус на конечном компьютере пользователя, является допустимой и рекомендуемой во многих случаях.

Любой антивирус не может полностью защитить вашу сеть от всех возможных сетевых угроз, однако его использование снизит риск заражения. Планируйте регулярное резервное копирование важных файлов, убедитесь, что списки доступа на устройстве TING используются правильно, а так же старайтесь чаще делать обновления безопасности, чтобы поверхность для атаки было как можно меньше.

Общие настройки¶

Важно

Данные настройки должны быть выполнены в независимости от выбранного способа антивирусной проверки.

Для того, чтобы осуществлялась антивирусная проверка, трафик от клиентских машин должен попадать на веб-прокси устройства TING.

Независимо от выбранного способа антивирусной проверки, нужно осуществить общие настройки, которые обеспечат попадание трафика на веб-прокси.

Если Вам необходимо настроить проверку HTTP-трафика, Вы можете сделать явные настройки на веб-прокси или настроить прозрачное проксирование на устройстве TING.

Если Вам необходимо настроить проверку HTTPS-трафика, должны быть выполнены два условия: в Вашем браузере нет явных настроек на веб-прокси и на устройстве TING настроен функционал SSL Bump.

Когда Вы настраиваете одновременную проверку HTTP-трафика и HTTPS-трафика, можно легко ошибиться и оставить включенной опцию Один прокси-сервер для всех протоколов. В результате, проверка HTTP-трафика будет отрабатывать, а условия для проверки HTTPS-трафика не будут выполнены.

Антивирус Kaspersky¶

Общие настройки¶

Выполните общие настройки как описано в разделе Общие настройки.

Установка плагина os-kaspersky¶

Пройдите в раздел Система -> Прошивка -> Обновления. На вкладке Плагины нажмите на кнопку + напротив плагина os-kaspersky для его установки.

После установки плагина os-kaspersky, в разделе Службы появляется подраздел Kaspersky антивирус.

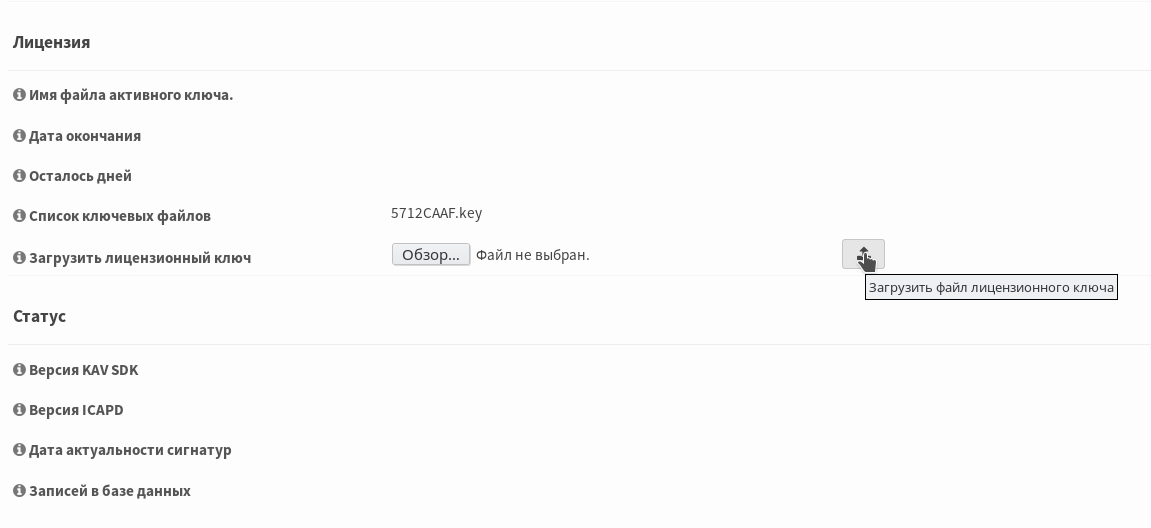

Проверка статуса плагина антивируса Касперского и загрузка лицензии¶

Для включения плагина антивируса Касперского необходимо наличие файла-ключа с действующей лицензией.

Для этого перейдите в пункт меню Службы -> Kaspersky антивирус -> Статус.

После этого выберите пункт Загрузить лицензионный ключ, выберите файл с лицензией и нажмите на кнопку Загрузить файл лицензионного ключа.

После успешной загрузки лицензии необходимо загрузить сигнатуры вирусов, нажав соответствующую кнопку Update Signatures в правой верхней части экрана.

Также на этой вкладке можно ознакомиться с актуальностью загруженных баз, количеством загруженных сигнатур и сроком действия лицензии.

Настройки плагина¶

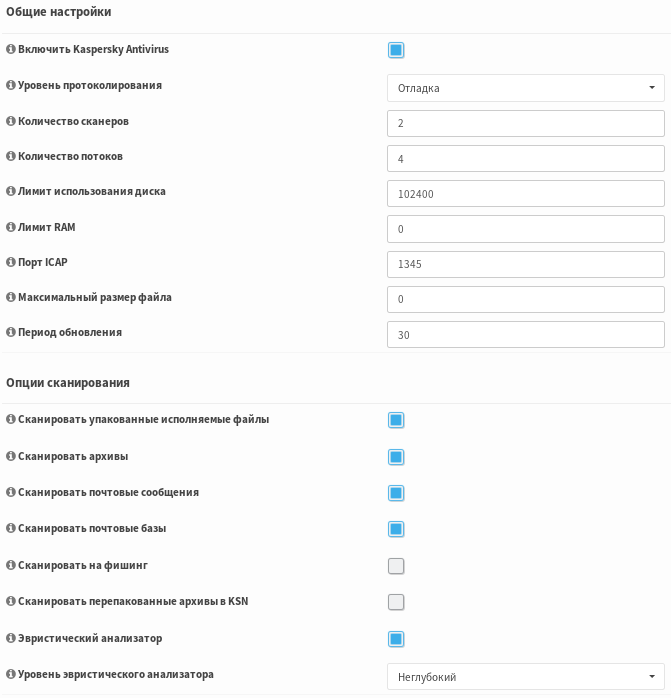

Включить Kaspersky Antivirus - при выборе этого флажка включается модуль проверки трафика на вирусы.

Уровень протоколирования - включать ли протоколирование работы модуля.

Количество сканеров - Указывает количество процессов сканирования. Наша рекомендация иметь количество сканеров равное числу физических ядер процессора.

Количество потоков - Указывает общее число сканирующих потоков всех сканирующих процессов. Рекомендуется значение в два раза большее, чем количество сканеров.

Лимит использования диска - Указывает максимальное количество дискового пространства, которое может быть задействовано для распаковки упакованных объектов (в килобайтах). Ограничение дискового пространства защищает сервер от zip-бомб. Если значение параметра равно 0, защита от zip-бомб отключена.

Лимит RAM - Указывает максимальное количество системной памяти которое может быть использовано сервисом kavicapd (в килобайтах). Эта настройка защищает операционную систему от полного исчерпания памяти. Интенсивное использование системной памяти может возникнуть при сканировании больших файлов или при получении множества запросов на сканирование одновременно. Когда предел использования памяти достигается, сервис kavicapd останавливает обработку объектов. Если этот параметр равен 0, количество системной памяти, которая может быть зарезервирована сервисом kavicapd не ограничено.

Предупреждение

Антивирусные базы и библиотеки, используемые KAV SDK занимают около 300 MB (это количество удваивается во время перезагрузки баз). KAV SDK также требует памяти для работы компонент.

Порт ICAP - Указывает номер порта сервиса kavicapd (данное значение должно совпадать с указанным в настройке прокси-сервера Squid).

Максимальный размер файла - Устанавливает максимальный размер файла, который может быть просканирован сервисом kavicapd (в килобайтах). Если значение этого параметра равно 0, сервис kavicapd будет сканировать файлы любых размеров.

Период обновления - Интервал между автоматическими обновлениями (в минутах). Если этот параметр равен 0, KAV SDK не производит автоматические обновления.

Сканировать упакованные исполняемые файлы - Сканирование сжатых исполняемых файлов.

Сканировать почтовые сообщения - Сканирование почтовых сообщений. Включение этой опции сканирования разрешает сканирование почтовых сообщений.

Предупреждение

Эта опция может значительно снизить производительность системы.

Сканировать почтовые базы - Сканирование почтовых баз данных.

Предупреждение

Эта опция может значительно снизить производительность системы.

Сканировать на фишинг - Сканировать web-адреса по базе данных фишинга.

Сканировать перепакованные архивы в KSN - Включить сканирование многократно упакованных файлов с помощью облачного сервиса Kaspersky Cloud.

Эвристический анализатор - Уровень детализации эвристического анализатора позволяет найти баланс между качеством сканирования и использованием ресурсов операционной системы, также как и длительностью сканирования. Больший эвристический уровень требует больше системных ресурсов, и длится дольше.

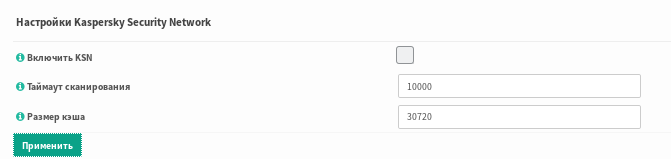

Настройки Kaspersky Security Network¶

Включить KSN - Включить облачное сканирование. Если включено, хэши объектов проверяются в облаке вне зависимости от результатов локальной проверки. В облаке, кроме проверки на вирусы также происходит проверка на ложное срабатывание.

Таймаут сканирования - Таймаут сканирования в KSN (в миллисекундах).

Размер кэша - Максимальный размер кэша KSN (в килобайтах).

Предупреждение

После сохранения настроек ICAP-сервис антивируса касперского будет перезапущен. Из-за этого веб-прокси потеряет с ним соединение. Поэтому после каждого применения настроек антивируса необходим перезапуск веб-прокси.

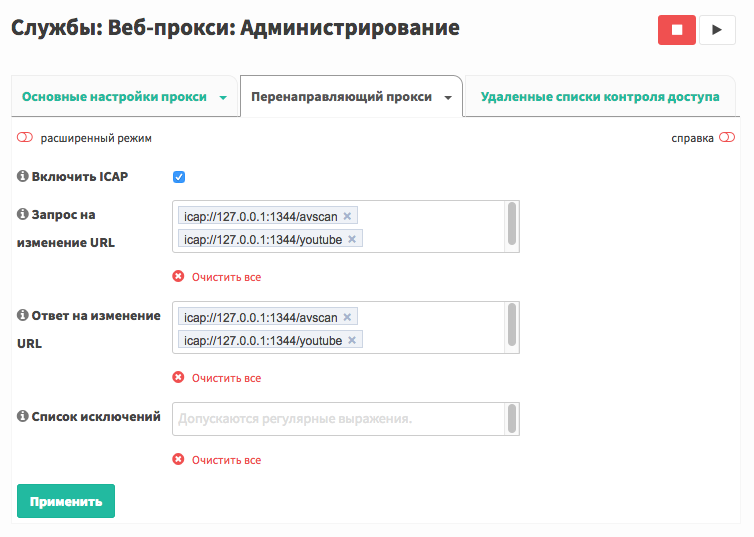

Настройка ICAP в веб-прокси¶

Укажите в свойствах веб-прокси, как он будет взаимодействовать по ICAP с антивирусом Касперского.

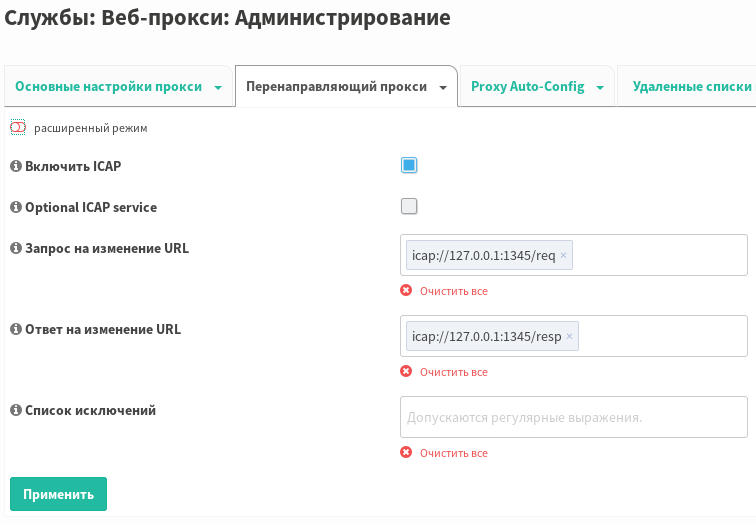

Для этого пройдите в раздел Службы -> Веб-прокси -> Администрирование, вкладка Forward Proxy, пункт меню Настройки ICAP.

Установите флаг Включить ICAP.

Проверьте, что два URL - для Request Modification и Response Modification запросов - указаны в соответствии со скриншотом:

Примечание

В URL указывается loopback-адрес IPv4. Таким образом, взаимодействие между веб-прокси и службой C-ICAP будет вестить через сетевой стэк, но не покидая данного хоста.

Проверка работы антивируса¶

Выполните проверку как описано в разделе Проверка работы антивируса.

Антивирус ClamAV¶

Общие настройки¶

Выполните общие настройки как описано в разделе Общие настройки.

Настройка ClamAV/C-ICAP¶

Установка плагина os-c-icap-clamav

Пройдите в раздел Система -> Прошивка -> Обновления. На вкладке Плагины нажмите на кнопку + напротив плагина os-c-icap-clamav для его установки.

После установки плагина os-c-icap-clamav, в разделе Службы появляется подраздел CicapClamav.

Обновление баз сигнатур

Пройдите в разделе Службы -> CicapClamav, вкладка Конфигурация -> Антивирус. Убедитесь, что антивирус скачал актуальную базу сигнатур.

Примечание

Cлужба freshclam обновляет базу сигнатур автоматически, раз в сутки.

Примечание

Распакованная база сигнатур занимает около пятисот мегабайт. Инициализация ClamAV при наличии полной базы - дорогостоящая операция, которая занимает до полутора минут на младшем устройстве линейки - TING S 100.

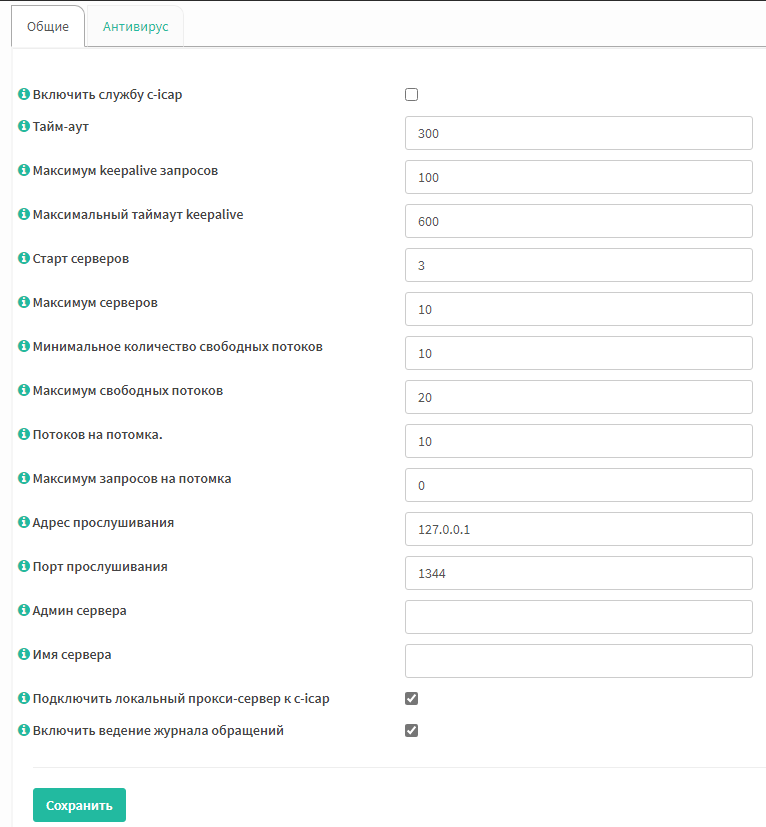

Определите общие настройки в соответствии со скриншотом.

Важные настройки:

Включить службу c-icap

Данный флаг активирует сервис C-ICAP.

Включить услугу freshclam

Freshclam - это сервис для обновления ваших сигнатур вредоносного ПО. Если вы используете ClamAV, рекомендуется регулярно обновлять сигнатуры.

Старт серверов

Исходное число процессов сервера.

Максимум серверов

Максимальное число процессов сервера. Ограничить количество процессов.

Адрес прослушивания

Сетевой адрес, на котором c-icap сервер слушает запросы. Этот адрес обычно является адресом loopback (:: 1 для IPv6 или 127.0.0.1 для IPv4)

Подключить локальный прокси-сервер к c-icap

Данный флаг нужно установить, так как он обеспечивает выполнение антивируса ClamAV на самом устройстве TING.

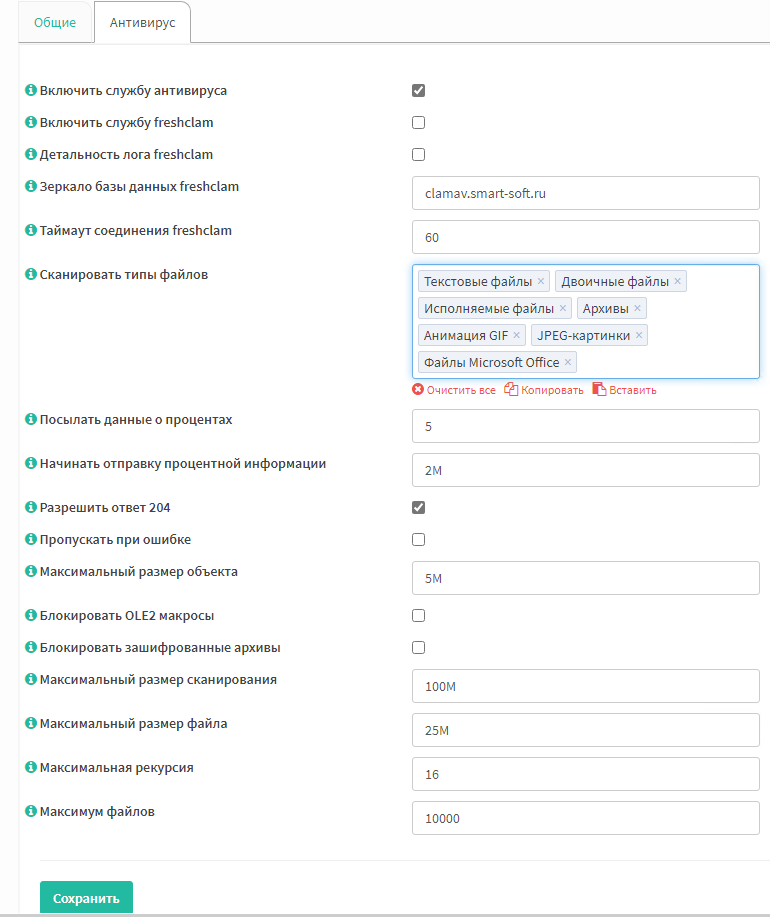

Определите настройки сканирования в соответствии со скриншотом.

Важные настройки:

Зеркало базы данных freshclam

Необходимо указать адрес clamav.smart-soft.ru для корректного обновления базы сигнатур.

Сканировать типы файлов

Типы файлов, которые нужно сканировать.

Пропускать при ошибке

В случае неудачи сканирования передача объекта разрешается. Выключите данную опцию.

Максимальный размер объекта

Максимальный размер файлов для сканирования службой антивируса. Вы можете использовать K и M индикаторы для обозначения размера в килобайтах и мегабайтах.

Блокировать зашифрованные архивы

Помечать зашифрованные архивы, как вирусы (Encrypted.Zip, Encrypted.RAR).

Максимальный размер сканирования

Эта опция устанавливает максимальное количество данных для сканирования для каждого файла. Архивы и другие контейнеры рекурсивно извлекаются и сканируются до этого значения.

Максимальный размер файла

Файлы, большие, чем этот лимит не будут сканированы.

Максимальная рекурсия

Вложенные архивы сканируются рекурсивно, т.е. если Zip архив содержит RAR файл, все файлы в нём также будут просканированы.

Максимум файлов

Число файлов, сканируемых в архиве, документе, или любом другом контейнере.

Настройка ICAP в веб-прокси¶

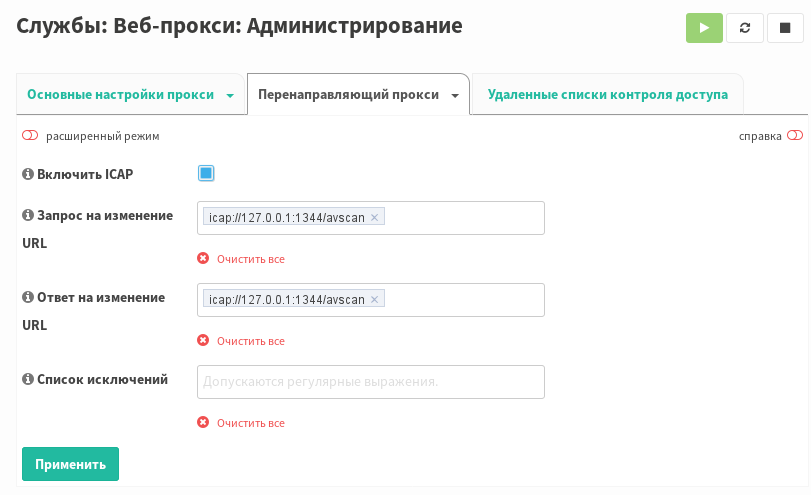

Укажите в свойствах веб-прокси, как он будет взаимодействовать по ICAP со службой C-ICAP.

Для этого пройдите в раздел Службы -> Веб-сервер -> Администрирование, вкладка Forward Proxy, пункт меню Настройки ICAP.

Установите флаг Включить ICAP.

Проверьте, что два URL - для Request Modification и Response Modification запросов - указаны следующим образом:

Примечание

В URL указывается loopback-адрес. Таким образом, взаимодействие между веб-прокси и службой C-ICAP будет вестить через сетевой стэк, но не покидая данного хоста.

Важно

Также, если в URL указан IPv6-адрес. Проверьте, что у вас установлен флаг Разрешить IPv6 в разделе Межсетевой экран -> Настройки -> Дополнительно, а также не запрещена передача IPv6-трафика правилами межсетевого экрана».

В случае использования фильтрации категорий видео Youtube необходимо в URL для Request Modification и Response Modification дополнительно добавить URL сервиса фильтрации Youtube следующим образом:

И нажать кнопку «Применить»

Проверка работы антивируса¶

Выполните проверку как описано в разделе Проверка работы антивируса.

Внешний антивирус¶

Общие настройки¶

Выполните общие настройки как описано в разделе Общие настройки.

Настройка внешнего антивируса¶

Настройка антивирусов сторонних производителей выходит за рамки данной инструкции. Обратитесь к докуметации производителя антивируса для его настройки.

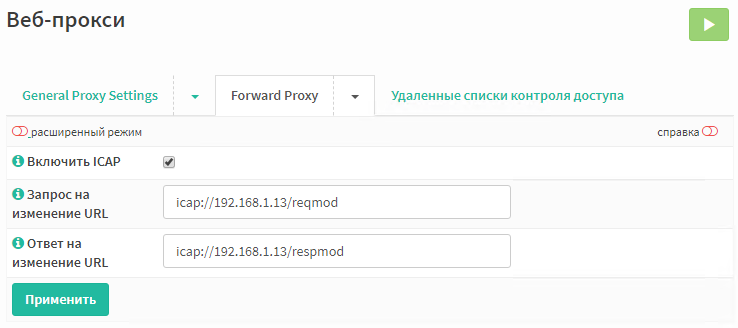

Настройка ICAP в веб-прокси¶

Веб-прокси на устройстве Traffic Inspector Next Generation поддерживает взаимодействие с антивирусом, выполняемом на отдельном внешнем хосте, посредством протокола ICAP.

В данном разделе освещаются настройки на стороне Traffic Inspector Next Generation, для того, чтобы веб-прокси смог взаимодействовать с внешним антивирусом.

Подключите сервер, на котором выполняется антивирус, к шлюзу Traffic Inspector Next Generation через свитч или напрямую с помощью отдельного сетевого кабеля. Лучше, если для подключения будет использоваться отдельный кабель – это обеспечит защиту от перехвата незашифрованного ICAP-трафика, которым обмениваются устройство Traffic Inspector Next Generation и внешний антивирус. Также, для безопасной передачи ICAP-трафика, устройство TING и внешний антивирус можно разместить в отдельном VLAN.

Укажите в свойствах веб-прокси, как он будет взаимодействовать по ICAP с внешним антивирусом. Пройдите в раздел Службы -> Веб-сервер -> Администрирование, вкладка Forward Proxy, пункт меню Настройки ICAP.

Установите флаг Включить ICAP и укажите URL, идентифицирующие ICAP-сервис (в нашем случае, антивирус). Любой ICAP-сервис может поддерживать работу в двух режимах - Request Modification и Response Modification - поэтому задается не один, а два URL-идентификатора. Каждый URL-идентификатор, таким образом, обозначает не столько ICAP-сервис как таковой, а ICAP-сервис + режим работы.

Допустим Вы используете поддерживающий ICAP антивирус Kaspersky Anti-Virus for Proxy Server, который выполняется на хосте с IP-адресом 192.168.1.13. В таком случае URL-идентификаторы нужно указать следующим образом:

Проверка работы антивируса¶

Выполните проверку как описано в разделе Проверка работы антивируса.

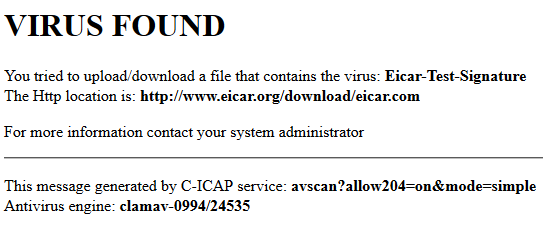

Проверка работы антивируса¶

Для проверки функционала антивирусной защиты удобно использовать ресурс http://www.eicar.org.

EICAR - безвредный тестовый вирус, применяемый для простой проверки - работает ли антивирус.

На странице http://2016.eicar.org/85-0-Download.html можно скачать вирус EICAR по протоколу HTTP, HTTPS, в виде архивного ZIP-файла и т.п.

Проверку нужно осуществлять с конечного компьютера пользователя.

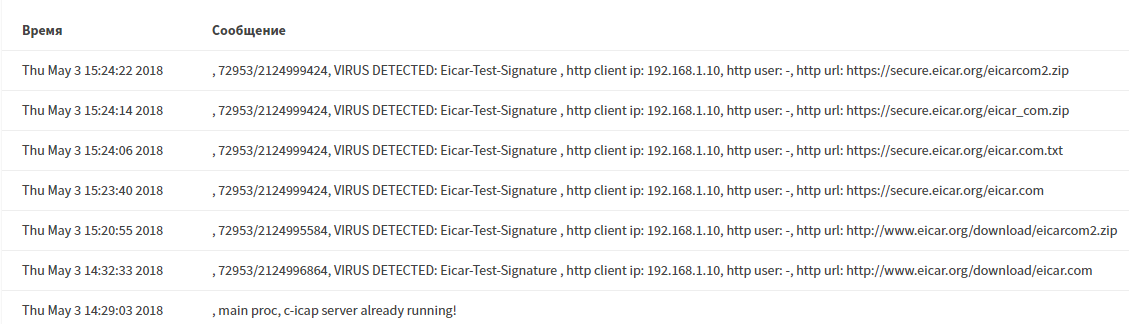

Антивирус ClamAV

При обнаружении потенциально опасного содержимого, загрузка блокируется и антивирус отображает страницу блокировки в браузере пользователя.

Антивирус ClamAV ведет лог обнаруженных угроз в резделе Службы -> CicapClamav -> Server Log:

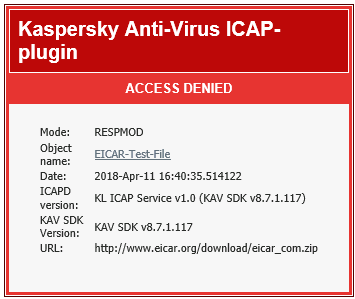

Антивирус Kaspersky

При обнаружении потенциально опасного содержимого, загрузка блокируется и антивирус отображает страницу блокировки в браузере пользователя.