Двухфакторная аутентификация (2FA/MFA) Google Authenticator¶

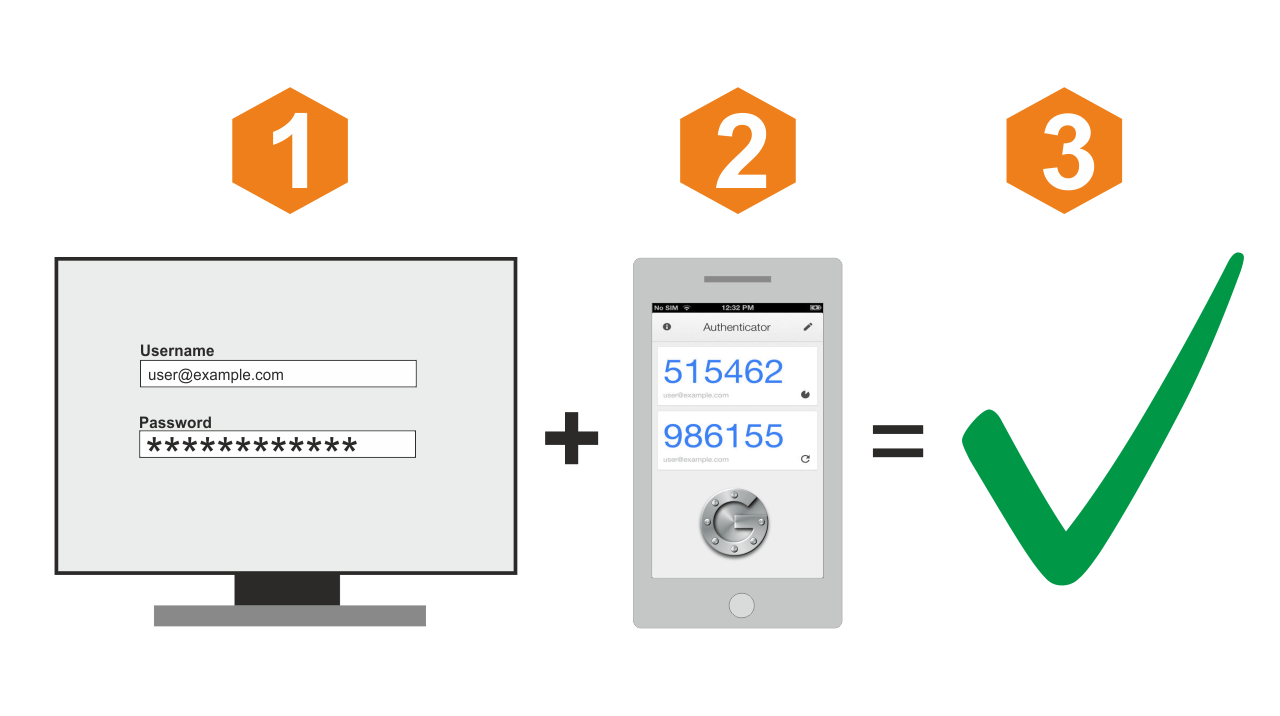

Двухфакторная аутентификация в TING - расширенная аутентификация, в рамках которой пользователь вводит не только свой постоянный пароль от локальной учетной записи, но и ограниченный по сроку действия одноразовый пароль (Time-based One-Time Password).

Двухфакторная аутентификация позволяет надежнее защитить доступ к ресурсу, чем традиционная аутентификация.

В части генерации одноразовых паролей, TING поддерживает RFC 6238.

Существуют различные реализации двухфакторной аутентификации, и различные способы получения одноразового пароля. В TING используется схема, предполагающая установку на мобильное устройство пользователя специального мобильного приложения Google Authenticator, которое будет генерировать пароли в автономном режиме.

Для настройки двухфакторной аутентификации осуществите следующие действия.

Настройки, выполняемые администратором устройства TING¶

Настройка сетевого времени

Настройка времени на устройстве производится в рамках работы мастера первоначальной настройки, который доступен в разделе Система -> Мастер.

Также, настройки времени доступны в разделе Службы -> Сетевое время -> Общие настройки. В поле Серверы времени укажите ваш предпочитаемый сервер времени, например, time.bakulev.ru.

Создание сервера аутентификации

Пройдите в раздел Система -> Доступ -> Серверы. Затем заполните форму следующим образом:

Описательное имя |

TOTP server |

Тип |

Локальный + Синхронизированный по времени одноразовый пароль |

Длина токена |

6 (для Google Authenticator) |

Интервал времени |

Оставьте пустым для Google Authenticator |

Разрешенный период регистрации |

Оставьте пустым для Google Authenticator |

Обратный порядок токена |

Флаг не установлен |

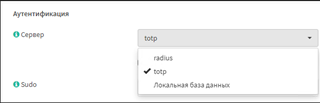

Пройдите в раздел Система -> Настройки -> Администрирование. Выбрать способ аутентификации Сервер -> Totp. Сохранить изменения.

Дождитесь перезагрузки интерфейса.

Настройка службы

TING поддерживает двухфакторную аутентификацию для следующих служб:

в веб-интерфейсе

в Captive Portal

на веб-прокси сервере

в VPN-серверах (OpenVPN и IPsec)

Двухфакторная аутентификация в терминале / по SSH в настоящее время не поддерживается.

Для включения двухфакторной аутентификация для службы, в свойствах соответствующей службы нужно выбрать ранее созданный сервер аутентификации. В нашем примере сервер аутентификации называется TOTP server.

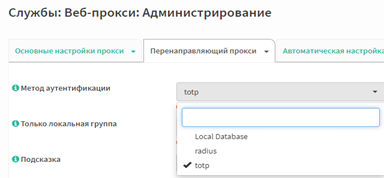

Например, для включения веб-прокси пройдите в раздел Службы -> Веб-прокси -> Администрирование – Перенаправляющий прокси – Настройки аутентификации. Выбрать Метод аутентификации - Totp. Применить настройки.

Добавление / настройка пользователя

Пройдите в раздел Система -> Доступ -> Пользователи и кликните на знак «плюс» в правом нижнем углу.

Введите имя пользователя, пароль и заполните остальные поля. В поле Выдача одноразовых паролей, установите флаг Сгенерировать новый ключ (160 бит). Нажмите Сохранить.

Вновь откройте настройки только что созданного пользователя. В поле OTP QR код, кликните на кнопку Нажмите, чтобы показать. Ниже приводится пример того, как выглядит QR код.

QR код должен быть передан пользователю, который будет пользоваться услугами двухфакторной аутентификации по безопасному коммуникационному каналу.

Примечание

Таким образом, мы создали нового пользователя, сгенерировали для него индивидуальную 160-битная затравку, передали ее пользователю в виде QR-кода. На базе затравки Google Authenticator будет генерировать одноразовые пароли на мобильном устройстве данного пользователя.

Настройки, выполняемые пользователем на своем мобильном устройстве¶

Следующие настройки должны быть выполнены пользователем на его собственном мобильном устройстве.

Настройка сетевого времени

Время на мобильном устройстве пользователя и устройстве TING должно быть синхронизированно. Попросите пользователя синхронизироваться с тем же источником, который использует устройство TING.

Установка Google Authenticator

Пользователь должен установить приложение Google Authenticator с помощью обычной процедуры для его устройства.

Активация затравки в Google Authenticator

Пользователь должен активировать предоставленную ему в виде QR-кода затравку в Google Authenticator. Для этого нужно открыть приложение Google Authenticator и c помощью него отсканировать предоставленный QR-код.

Использование двухфакторной аутентификации¶

Любая из служб на устройстве TING, которая настроена на использование двухфакторной аутентификации, предоставляет пользователю два поля для ввода - логин и пароль.

Пользователь открывает настроенное приложение Google Authenticator на мобильном устройстве и может увидеть одноразовый пароль.

Далее, пользователь обращается к службе, которая запрашивает логин и пароль.

Пользователь вводит в одном и том же поле пароль - одноразовый пароль + постоянный пароль, без пробелов или разделителей между паролями.

Примечание

Нужно объединить одноразовый пароль и постоянный пароль в единый пароль и именно его вводить в поле пароль.

- Например:

Одноразовый пароль Google Authenticator: 123456

Постоянный пароль пользователя: Qwe123

В поле ввода пароля необходимо ввести: 123456Qwe123

Примечание

Порядок ввода одноразовый пароль + постоянный пароль (используется по умолчанию) или постоянный пароль + одноразовый пароль можно изменить в настройках сервера аутентификации.

Примечание

Период времени, в течение которого действителен одноразовый пароль, можно изменить в настройках сервера аутентифкации. Значение по умолчанию, подходящее для Google Authenticator - 30 секунд.