IDS / IPS¶

Система обнаружения / предотвращения вторжений (далее, система IDS/IPS) Traffic Inspector Next Generation основана на ПО Suricata и использует метод захвата пакетов NETMAP для улучшения производительности и минимизации нагрузки на процессор.

Использование системы IDS/IPS значительно улучшает безопасность сети. Система IDS/IPS способна:

предупредить и предотвратить использование скомпрометированных SSL-сертификатов

предупредить и предотвратить эксплуатирование уязвимостей в протоколах DNS, FTP, ICMP, IMAP, POP3, HTTP, NetBIOS, DCERPC, SNMP, TFTP, VOIP-протоколы

предупредить и предотвратить использование эксплойтов и уязвимостей сетевых приложений

предупредить и заблокировать DOS-атаки

предупредить и заблокировать случаи сетевого сканирования

заблокировать трафик ботнетов

заблокировать трафик от скомпрометированных хостов

заблокировать трафик от хостов, зараженных троянским ПО и сетевыми червями

заблокировать трафик от спам-сетей

Настройка IPS/IDS¶

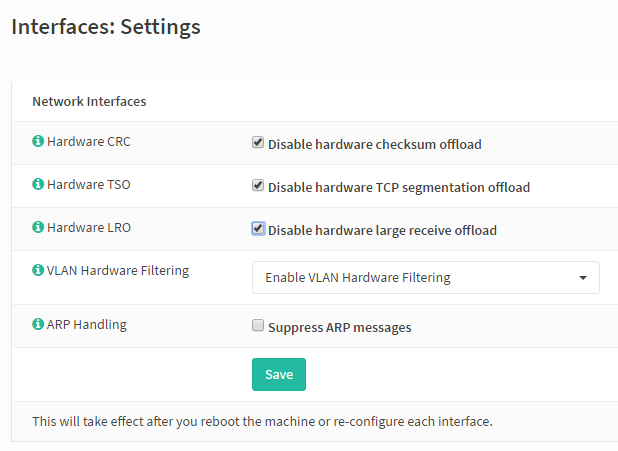

Выключение режима Hardware Offloading¶

Пройдите в раздел Интерфейсы -> Настройки. Поставьте флажки напротив механизмов Hardware Offloading.

Современные сетевые карты и их драйверы предоставляют ряд технологий, обеспечивающих ускорение обработки пакетов за счет перекладывания некоторых аспектов их обработки на аппаратные компоненты самой карты. Примерами таких технологий служат: Hardware CRC, Hardware TSO, Hardware LRO.

- Hardware CRC

Расчет контрольной суммы Ethernet-кадра средствами сетевой карты без участия CPU.

- Hardware TSO (TCP Segmentation Offload)

Сегментирование TCP-пакета без участия CPU с помощью аппаратных возможностей сетевой карты.

- Hardware LRO (Large Receive Offload)

Буферизация входящих пакетов и их передача сетевому стеку в агрегированном виде с целью избежать неэффективной передачи каждого пакета в отдельности

Данные механизмы необходимо выключить при использовании системы IDS/IPS, так как логика их работы не совместима с механизмом быстрого пакетного ввода/вывода Netmap.

Основные настройки IPS/IDS¶

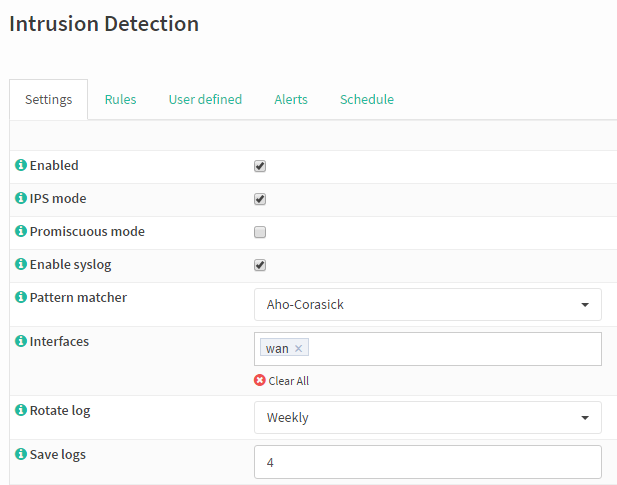

Пройдите в раздел Службы -> Обнаружение вторжений на вкладку Настройки.

Для включения системы IDS, установите флажок Включен.

Для того, чтобы иметь возможность не просто детектировать, а блокировать вредоносную сетевую активность, установите флажок IPS mode.

Флаг Promiscuous mode включает т.н. неразборчивый режим захвата пакетов, который может пригодится в ситуациях, когда система IDS/IPS используется на компьютере с VLAN-интерфейсами.

Система IDS/IPS записывает предупреждения в файл /var/log/suricata/eve.json. Если необходимо, чтобы система IDS/IPS дополнительно писала сообщения в syslog, установите флажок Enable syslog.

Настройка Pattern matcher. Здесь нужно выбрать алгоритм поиска подстроки, используемый при обработке пакетов.

Настройка Interfaces. Здесь нужно выбрать интерфейс, который будет прослушивать система IDS/IPS.

Настройки Rotate log и Save logs контролируют периодичность ротирования файлов журнала предупреждений и количество файлов журнала соответственно.

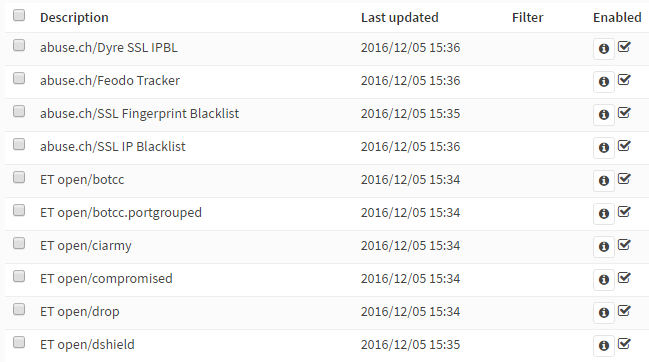

Загрузка списков правил¶

Система IDS/IPS осуществляет свою работу в соответствии с установленными списками и включенными правилами.

Пройдите в раздел Службы -> Обнаружение вторжений на вкладку Настройки, настройка Rulesets.

Здесь можно устанавливать / удалять и включать / выключать списки правил для системы IDS/IPS.

Выберите нужный список правил. Установите напротив данного списка правил флажок и нажмите на кнопку Скачать и обновить правила.

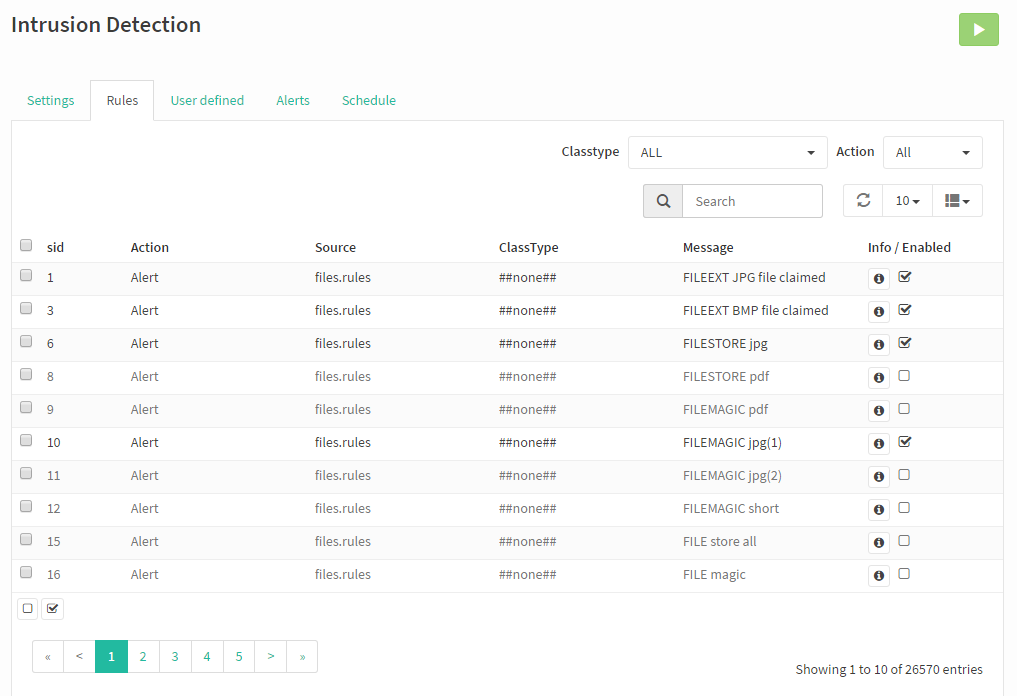

Настройка правил¶

После скачивания списка, все определенные в нем правила появляются в разделе Службы -> Обнаружение вторжений -> Правила.

Включите нужные правила (установите флажок напротив правил в колонке Enabled).

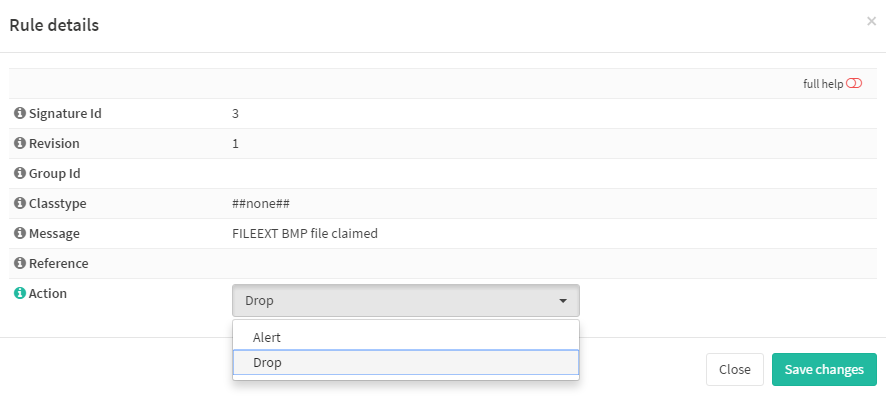

Зайдите в свойства правила (иконка Info) и задайте желаемое административное дейcтвие – Alert или Drop. Нажмите на кнопку Применить.

Административное дейcтвие Alert

При срабатывании правила с действием Alert, система IDS/IPS отписывает предупреждение в веб-интерфейс программы и syslog.

Административное дейcтвие Drop

При срабатывании правила с действием Drop, система IDS/IPS блокирует подозрительную сетевую активность.

Настройка политик¶

Политики позволяют управлять наборами правил на основе выбранных критериев и помогают контролировать, какие правила вы хотите использовать и каким образом.

Предположим, что у нас включены правила из набора ET open/emerging-scan, ET open/emerging-dos и ET open/emerging-exploit

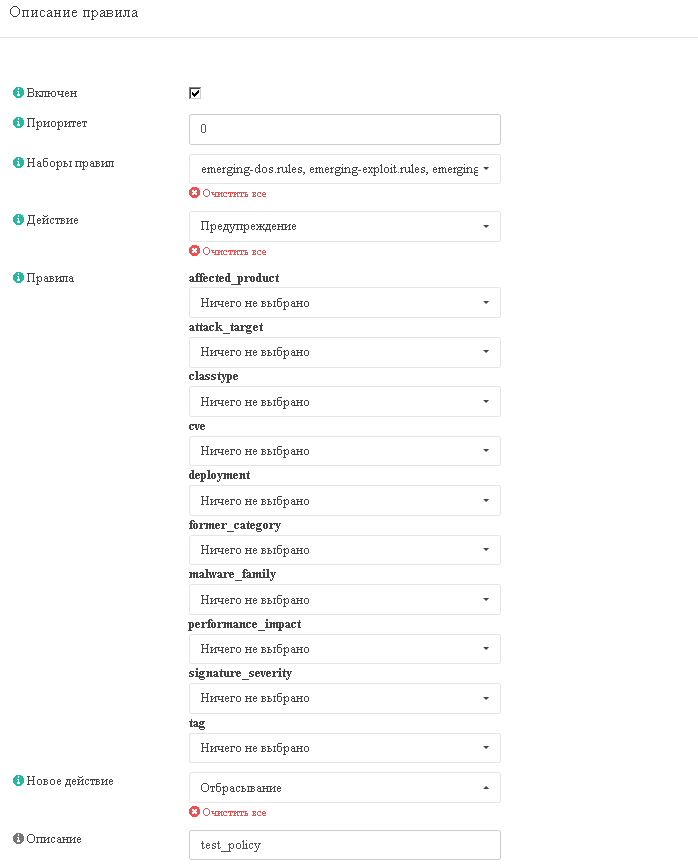

В меню TING Службы: Обнаружение вторжений: Политика на вкладке Политики создадим новую политику

Включаем политику галочкой Включен.

Приоритет оставляем по умолчанию.

Примечание

Перекрывающиеся политики обрабатываются последовательно, политика с меньшим номером имеет более высокий приоритет.

Выбираем наборы правил, к которым применяется политика, а также действие, настроенное для правила (отключено по умолчанию, предупреждение или удаление).

Далее следует набор метаданных, собранных из установленных правил. Они содержат такие параметры, как затронутый продукт (Android, Firefox и т.д.) и развертывание (центр обработки данных, периметр и т.д.).

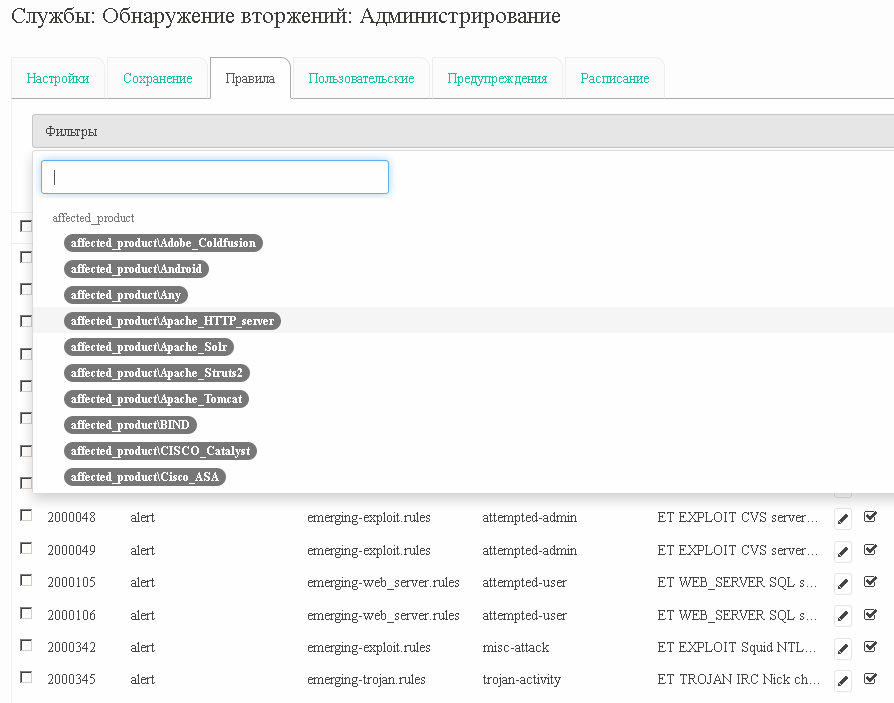

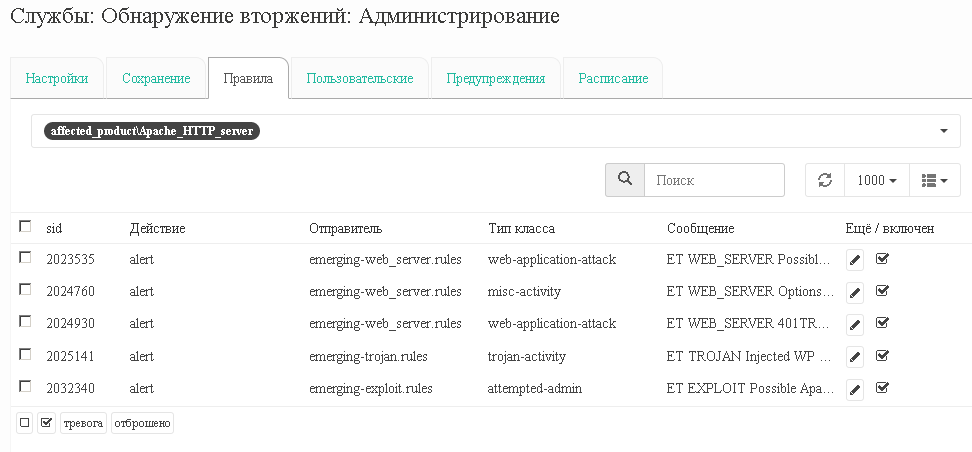

Посмотреть какие метаданные соответсвуют правилам можно в меню Службы: Обнаружение вторжений: Администрирование: Правила в строке Фильтр выбрать требуемые метаданные.

Например, если выбрать affected_product - Apache_HTTP_Server, то получим список правил, которым соответсвует данный продукт.

Завершающий этап в настройке политики - поле Новое действие. Это действие, которое будет применено к выбранным правилам: предупреждение, отбрасывание, отключение.

Настройка завершена.

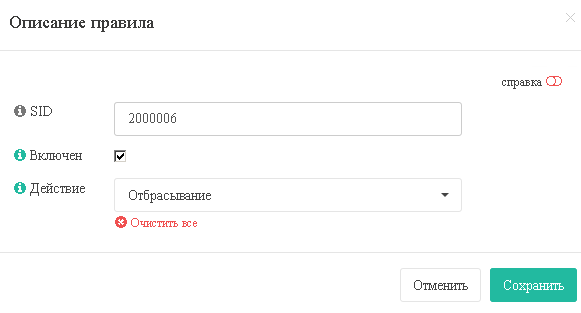

Вкладка Корректировка правил позволяет вручную изменять действие для определенного правила.

Примечание

Значение SID можно посмотреть в мею Службы: Обнаружение вторжений: Администрирование: Правила

Автоматическое обновление правил по расписанию¶

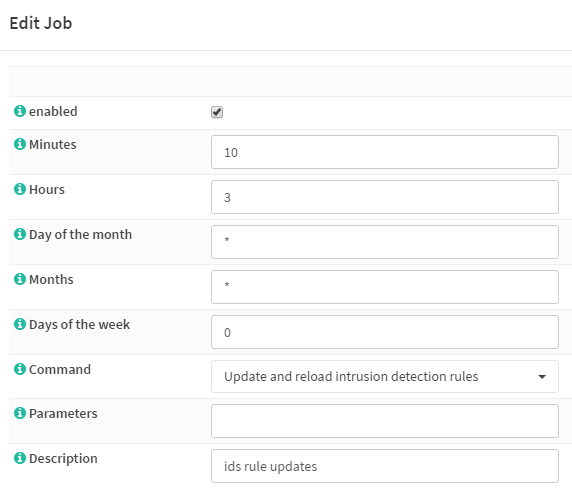

Поддерживается автоматическое обновление правил по расписанию. Для настройки данного функционала, пройдите в раздел Службы -> Обнаружение вторжений -> Расписание и укажите нужные настройки периодичной загрузки.

Флаг Enabled. Установите данный флаг для включения функционала автоматического обновления правил по расписанию.

Поле Minutes. В данном поле указываются минуты, когда должно выполняться обновление.

Поле Hours. В данном поле указываются часы, когда должно выполняться обновление.

Поле Day of the Month. В данном поле указываются дни месяца, когда должно выполняться обновление.

Поле Months. В данном поле указываются месяцы, когда должно выполняться обновление.

Поле Days of the Week. В данном поле указываются дни недели, когда должно выполняться обновление.

Поле Command. Данное поле должно быть выставлено в значение Update and reload intrusion detection rules.

Поле Parameters. Данное поле является опциональным, его можно оставить пустым.

Поле Description. В данном поле указывается произвольное и удобное для вас название задачи cron. В нашем случае, укажем ids rule updates.

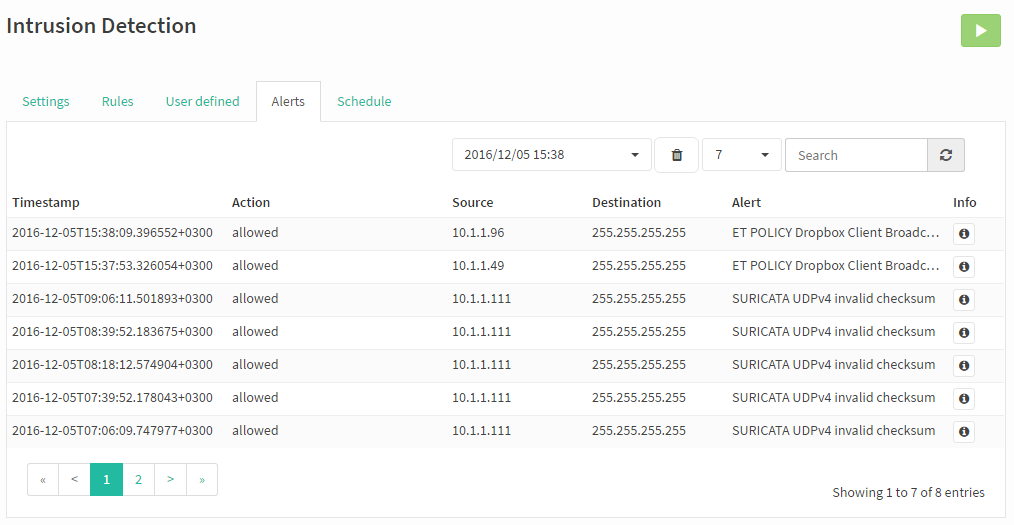

Пример предупреждений от системы IDS/IPS¶

При срабатывании правила с действием Alert, система IDS/IPS отписывает предупреждение в раздел Службы -> Обнаружение вторжений -> Предупреждения в веб-интерфейсе (соответствует файлу /var/log/suricata/eve.json).

Дополнительно, если установлен флаг Enable syslog в общих настройках IDS/IPS, предупреждение также пишется в syslog.

Списки правил¶

SSL Blacklist содержит списки «плохих» SSL сертификатов, т.е. сертификатов, в отношении которых устнановлен факт их использования вредоносным ПО и ботнетами. В списках содержатся SHA1 отпечатки публичных ключей из SSL сертификатов.

https://feodotracker.abuse.ch/

Feodo Tracker - список управляющих серверов для троянской программы Feodo. Feodo (также известный как Cridex или Bugat) используется злоумышленниками для кражи чувствительной информации в сфере электронного банкинга (данные по кредитным картам, логины/пароли) с компьютеров пользователей. В настоящее время существует четыре версии троянской программы (версии A, B, C и D), главным образом отличающиеся инфраструктурой управляющих серверов.

https://rules.emergingthreats.net/open/suricata/rules/botcc.rules

Данные правила описывают известные ботнеты и управляющие сервера. Источники: Shadowserver.org, Zeus Tracker, Palevo Tracker, Feodo Tracker, Ransomware Tracker.

https://rules.emergingthreats.net/open/suricata/rules/ciarmy.rules

Данные правила описывают вредоносные хосты по классификации проекта www.cinsarmy.com.

https://rules.emergingthreats.net/open/suricata/rules/compromised.rules

Данные правила описывают известные скомпрометированные и вредоносные хосты. Источники: Daniel Gerzo’s BruteForceBlocker, The OpenBL, Emerging Threats Sandnet, SidReporter Projects.

https://rules.emergingthreats.net/open/suricata/rules/drop.rules

Данные правила описывают спамерские хосты / сети по классификации проекта www.spamhaus.org.

https://rules.emergingthreats.net/open/suricata/rules/dshield.rules

Данные правила описывают вредоносные хосты по классификации проекта www.dshield.org.

https://rules.emergingthreats.net/open/suricata/rules/emerging-activex.rules

Данные правила содержат сигнатуры использования ActiveX-контента.

https://rules.emergingthreats.net/open/suricata/rules/emerging-attack_response.rules

Правила, детектирующие поведение хоста после успешно проведенных атак.

https://rules.emergingthreats.net/open/suricata/rules/emerging-chat.rules

Данные правила описывают признаки обращения к популярным чатам.

https://rules.emergingthreats.net/open/suricata/rules/emerging-current_events.rules

Временные правила, ожидающие возможного включения в постоянные списки правил.

https://rules.emergingthreats.net/open/suricata/rules/emerging-deleted.rules

Устаревшие правила, ожидающие удаления в следующих версиях.

https://rules.emergingthreats.net/open/suricata/rules/emerging-dns.rules

Данные правила содержат сигнатуры уязвимостей в протоколе DNS, признаки использования DNS вредоносным ПО, некорректного использования протокола DNS.

https://rules.emergingthreats.net/open/suricata/rules/emerging-dos.rules

Данные правила содержат сигнатуры DOS-атак.

https://rules.emergingthreats.net/open/suricata/rules/emerging-exploit.rules

Данные правила содержат сигнатуры эксплойтов.

https://rules.emergingthreats.net/open/suricata/rules/emerging-ftp.rules

Данные правила содержат сигнатуры уязвимостей в протоколе FTP, признаки некорректного использования протокола FTP.

https://rules.emergingthreats.net/open/suricata/rules/emerging-games.rules

Данные правила описывают признаки обращения к популярным игровым сайтам: World of Warcraft, Starcraft и т.п.

https://rules.emergingthreats.net/open/suricata/rules/emerging-icmp.rules

Данные правила содержат сигнатуры некорректного использования протокола ICMP.

https://rules.emergingthreats.net/open/suricata/rules/emerging-icmp_info.rules

Данные правила содержат сигнатуры информационных ICMP-сообщений.

https://rules.emergingthreats.net/open/suricata/rules/emerging-imap.rules

Данные правила содержат сигнатуры уязвимостей в протоколе IMAP, признаки некорректного использования протокола IMAP.

https://rules.emergingthreats.net/open/suricata/rules/emerging-inappropriate.rules

Данные правила описывают признаки обращения к нежелательным ресурсам.

https://rules.emergingthreats.net/open/suricata/rules/emerging-info.rules

Данные правила содержат сигнатуры различных уязвимостей.

https://rules.emergingthreats.net/open/suricata/rules/emerging-malware.rules

Данные правила содержат сигнатуры вредоносного ПО, использующего в своей работе протокол HTTP.

https://rules.emergingthreats.net/open/suricata/rules/emerging-misc.rules

Данные правила содержат сигнатуры различных уязвимостей.

https://rules.emergingthreats.net/open/suricata/rules/emerging-mobile_malware.rules

Данные правила содержат сигнатуры вредоносного ПО для мобильных платформ.

https://rules.emergingthreats.net/open/suricata/rules/emerging-netbios.rules

Данные правила содержат сигнатуры уязвимостей в протоколе NetBIOS, признаки некорректного использования протокола NetBIOS.

https://rules.emergingthreats.net/open/suricata/rules/emerging-p2p.rules

Данные правила описывают признаки обращения к P2P-сетям (Bittorrent, Gnutella, Limewire).

https://rules.emergingthreats.net/open/suricata/rules/emerging-policy.rules

Данные правила описывают нежелательную сетевую активность (обращение к MySpace, Ebay).

https://rules.emergingthreats.net/open/suricata/rules/emerging-pop3.rules

Данные правила содержат сигнатуры уязвимостей в протоколе POP3, признаки некорректного использования протокола POP3.

https://rules.emergingthreats.net/open/suricata/rules/emerging-rpc.rules

Данные правила содержат сигнатуры уязвимостей в протоколе RPC, признаки некорректного использования протокола RPC.

https://rules.emergingthreats.net/open/suricata/rules/emerging-scada.rules

Данные правила содержат сигнатуры уязвимостей для SCADA-систем.

https://rules.emergingthreats.net/open/suricata/rules/emerging-scan.rules

Данные правила описывают признаки активности, связанной с сетевым сканированием (Nessus, Nikto, portscanning).

https://rules.emergingthreats.net/open/suricata/rules/emerging-shellcode.rules

Данные правила описывают признаки активности, связанной с попытками получить шелл-доступ в результате выполнения эксплойтов.

https://rules.emergingthreats.net/open/suricata/rules/emerging-smtp.rules

Данные правила содержат сигнатуры уязвимостей в протоколе SMTP, признаки некорректного использования протокола SMTP.

https://rules.emergingthreats.net/open/suricata/rules/emerging-snmp.rules

Данные правила содержат сигнатуры уязвимостей в протоколе SNMP, признаки некорректного использования протокола SNMP.

https://rules.emergingthreats.net/open/suricata/rules/emerging-sql.rules

Данные правила содержат сигнатуры уязвимостей для СУБД SQL.

https://rules.emergingthreats.net/open/suricata/rules/emerging-telnet.rules

Данные правила содержат сигнатуры уязвимостей для протокола telnet, признаки некорректного использования протокола telnet.

https://rules.emergingthreats.net/open/suricata/rules/emerging-tftp.rules

Данные правила содержат сигнатуры уязвимостей в протоколе TFTP, признаки некорректного использования протокола TFTP.

https://rules.emergingthreats.net/open/suricata/rules/emerging-trojan.rules

Данные правила содержат признаки сетевой активности троянских программ.

https://rules.emergingthreats.net/open/suricata/rules/emerging-user_agents.rules

Данные правила содержат признаки подозрительных и потенциально опасных HTTP-клиентов (идентифицируются по значениям в HTTP-заголовке User-Agent).

https://rules.emergingthreats.net/open/suricata/rules/emerging-voip.rules

Данные правила содержат сигнатуры уязвимостей в VOIP-протокола.

https://rules.emergingthreats.net/open/suricata/rules/emerging-web_client.rules

Данные правила содержат сигнатуры уязвимостей для веб-клиентов.

https://rules.emergingthreats.net/open/suricata/rules/emerging-web_server.rules

Данные правила содержат сигнатуры уязвимостей для веб-серверов.

https://rules.emergingthreats.net/open/suricata/rules/emerging-web_specific_apps.rules

Данные правила содержат сигнатуры эксплуатации уязвимостей веб-приложений.

https://rules.emergingthreats.net/open/suricata/rules/emerging-worm.rules

Данные правила описывают признаки активности сетевых червей.