Общие сведения¶

В данном примере мы расмотрим настройку VPN-соединения между TING и Mikrotik с помощью IPsec IKEv2 в туннельном режиме.

Исходные данные.

VPN-сервер TING версия прошивки 1.4.1:

WAN: xxx.150.28.99, LAN: 192.168.1.7/24

VPN-клиент mikrotik RB450G версия прошивки 6.44.1

WAN: xxx.193.204.242, LAN: 192.168.44.253/23

Межсетевой экран

Необходимо добавить разрешающие правила для интерфейса в Межсетевой экран: Правила: Плавающий:

Протокол |

Отправитель |

Порт |

Получатель |

Порт |

Шлюз |

Описание |

IPv4 ESP |

* |

* |

WAN адрес |

* |

* |

Разрешаем IPsec ESP |

IPv4 TCP/UDP |

* |

* |

WAN адрес |

4500 (IPsec NAT-T) |

* |

Разрешаем IPsec NAT-T |

IPv4 * |

LAN сеть |

* |

192.168.44.0/23 |

* |

* |

Доступ к локалке пира |

IPv4 * |

192.168.44.0/23 |

* |

LAN сеть |

* |

* |

Доступ от пира к нашей сети |

Примечание

В микротике также необходимо создать соответствующие правила. В случае, если на WAN-интерфейсе используется маскарадинг (NAT), необходимо в правиле маскарадинга (IP -> Firewall -> NAT -> правило NAT -> вкладка Advanced) выставить значение IPsec Policy в out none

В меню TING Интерфейсы: [WAN] необходимо убать галочки Блокировать частные сети и Блокировать bogon сети

Создание сертификатов¶

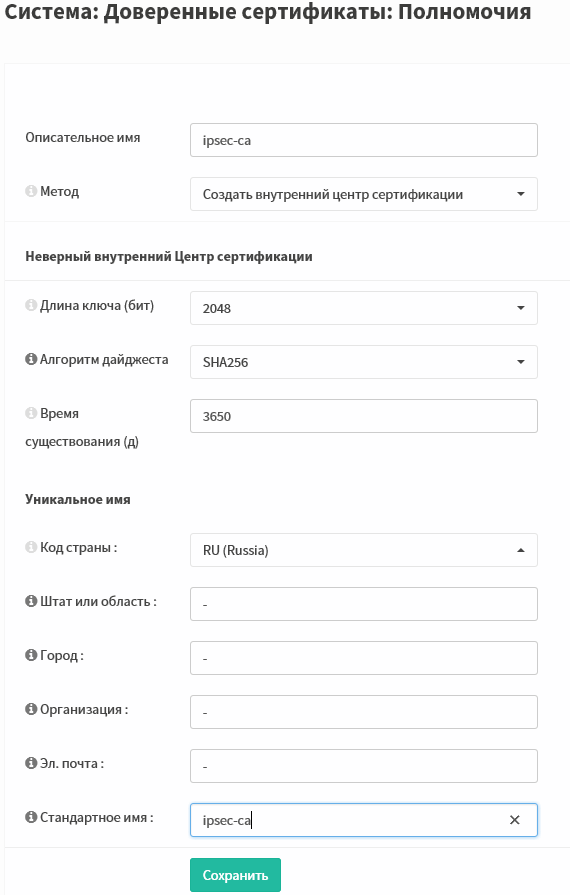

В меню TING «Система: Доверенные сертификаты: Полномочия»

Создаем центр сертификации ipsec-ca

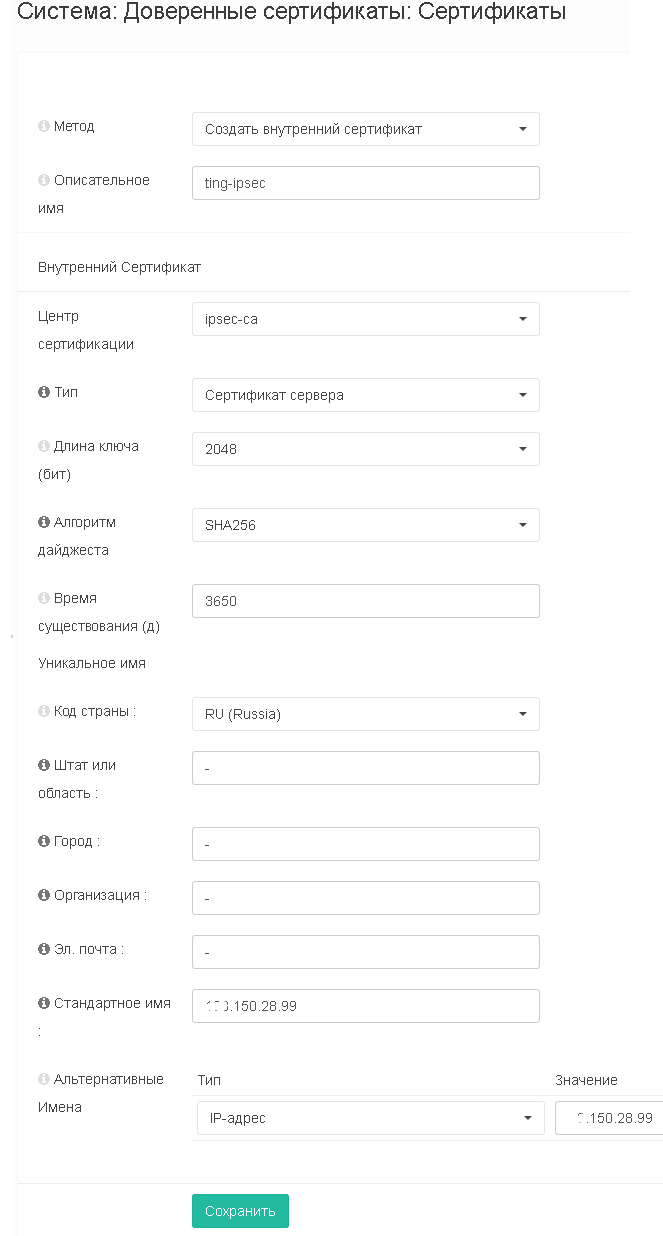

В меню «Система: Доверенные сертификаты: Сертификаты» создаем сертификат для TING

Примечание

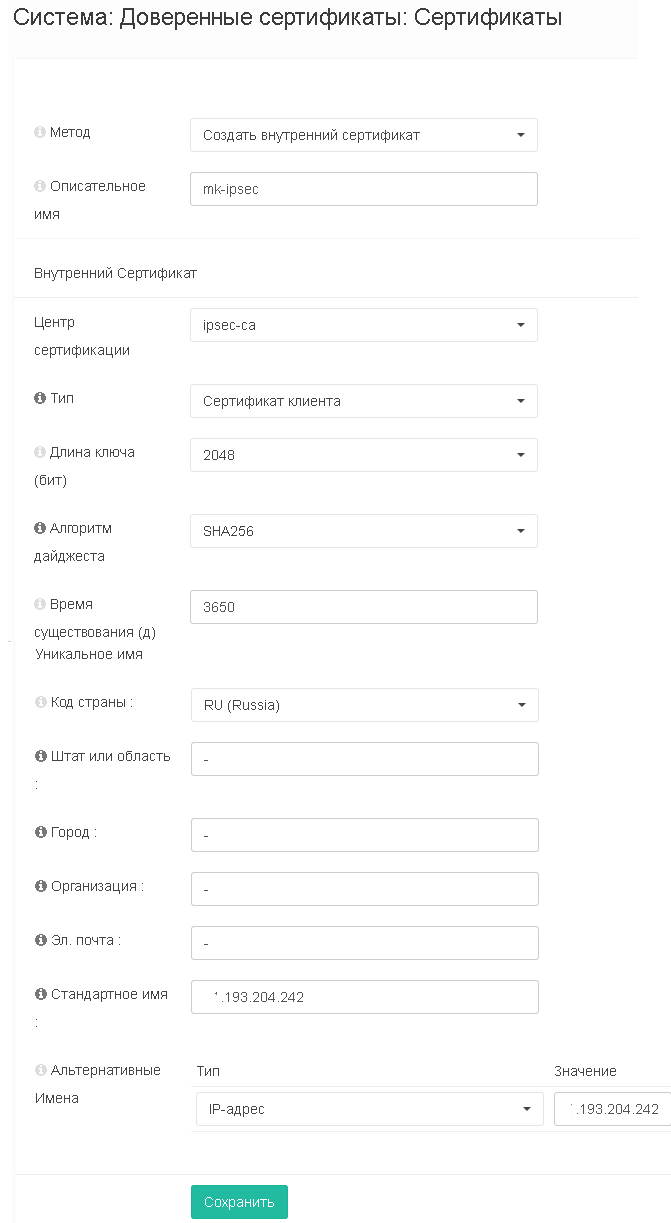

В поле Стандартное имя вписываем ip-адрес WAN-интерфейса TING и mikrotik соответственно. В поле Альтернативные Имена выбираем тип IP-адрес и вписываем ip-адрес WAN-интерфейса TING и mikrotik.

Создаем сертификат для микротик

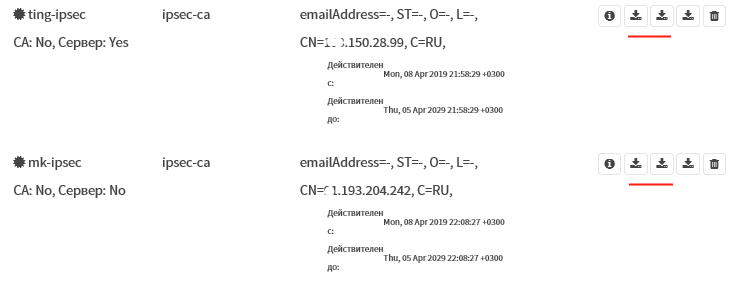

Сохраняем сертификаты (mk-ipsec.crt, ting-ipsec.crt) и ключи (mk-ipsec.key, ting-ipsec.key) на компьютер.

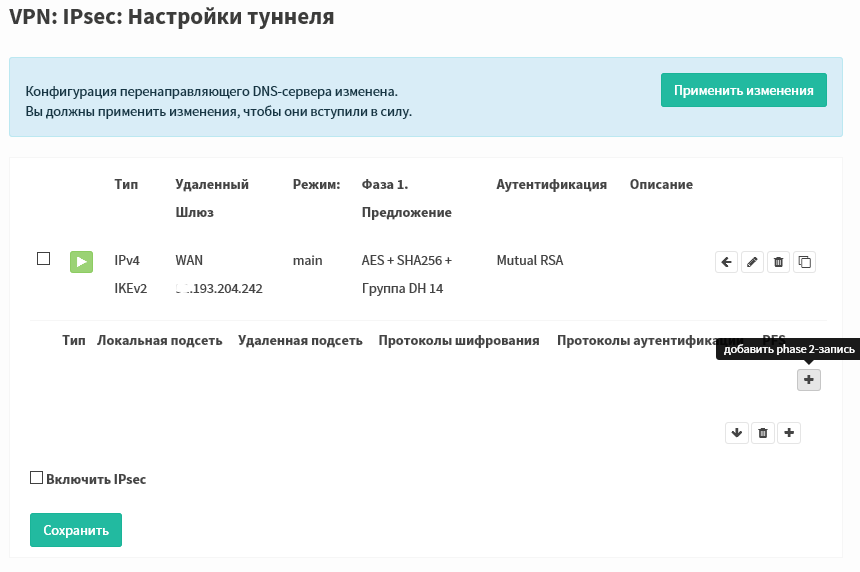

Настройка IPsec на TING¶

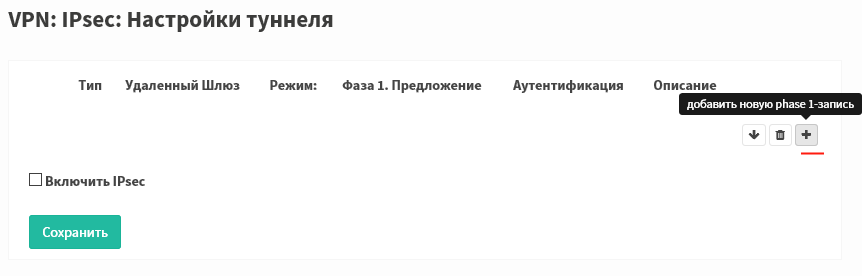

В меню «VPN: IPsec: Настройки туннеля» нажимаем на знак + (добавить phase-1 запись)

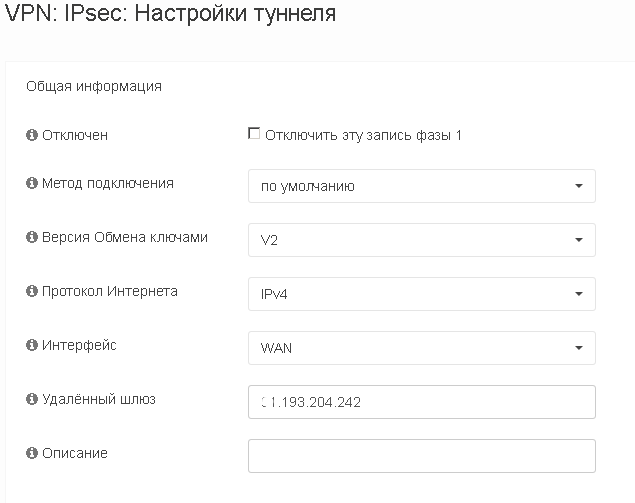

В строке Удаленный шлюз прописываем IP-адрес микротика.

Секция «Общая информация»

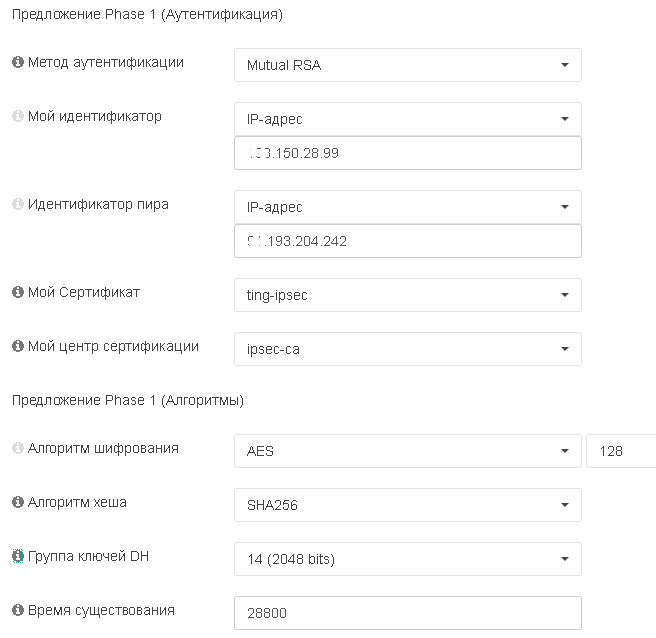

Секция «Предложение Phase 1 (Аутентификация)» и «Предложение Phase 1 (Алгоритмы)»

Примечание

Значения в полях Мой идентификатор и Идентификатор пира должны совпадать со значениями, указанными в полях «Стандартное имя» и «Альтенативные имена ip-адрес» на этапе создания сертификатов ting-ipsec и mk-ipsec

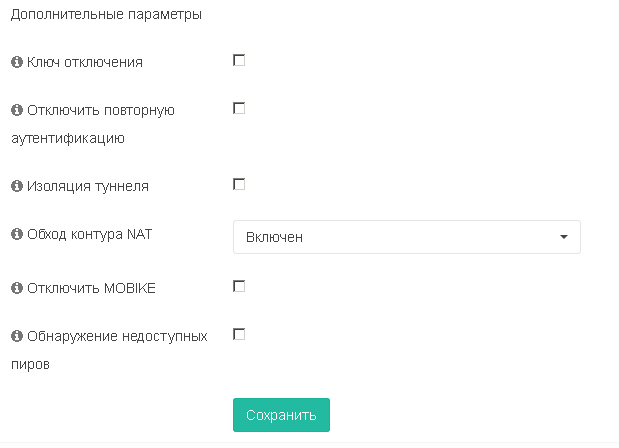

Секция «Дополнительные параметры»

Нажимаем Сохранить.

Нажимаем «Показать Phase2-запись», нажимаем на знак + (добавить phase-2 запись)

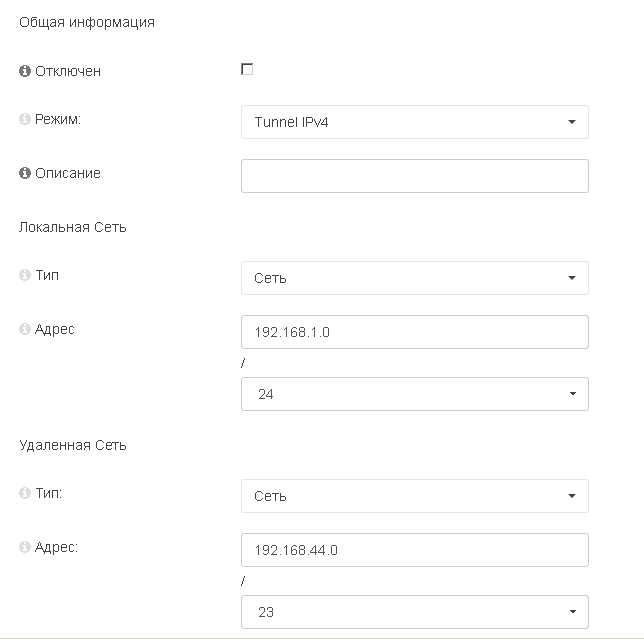

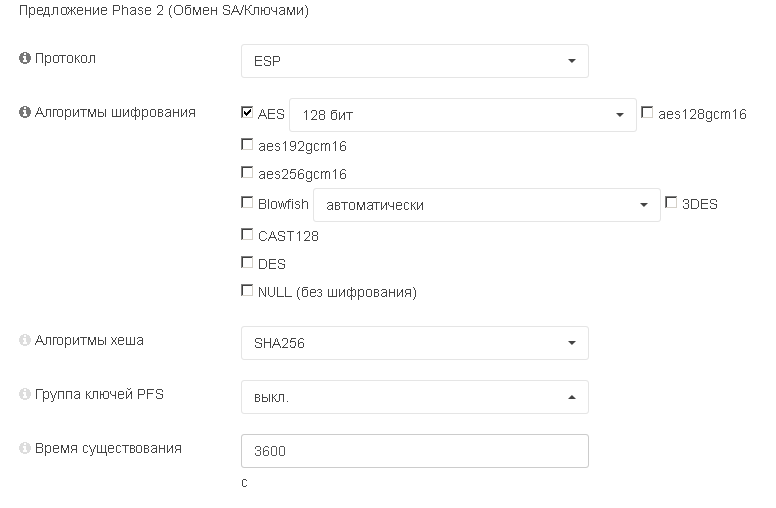

Секция «Общая информация»

Секция «Предложение Phase 2 (Обмен SA/Ключами)»

Секция «Дополнительные параметры» - оставляем значения по умолчанию.

Нажимаем Сохранить, Применить изменения, устанавливаем галочку Включить IPsec и Сохранить.

Настройка IPsec Mikrotik¶

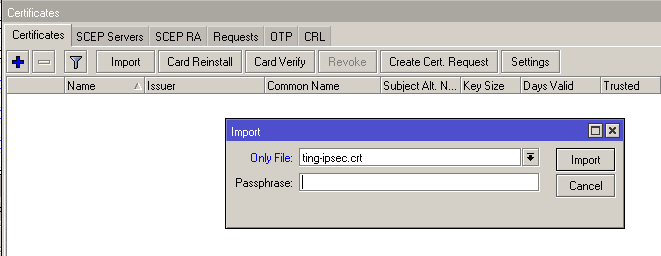

В меню File нажимаем кнопку upload и копируем на микротик сохраненные ранее сертификаты (mk-ipsec.crt, ting-ipsec.crt) и ключи (mk-ipsec.key, ting-ipsec.key)

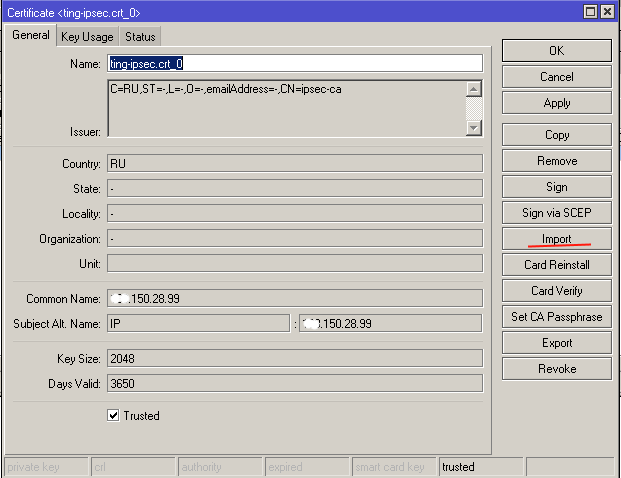

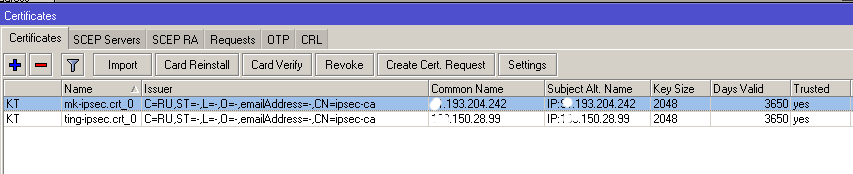

Заходим в System -> Certificates и нажимаем кнопку Import

Из ниспадающего списка Only File выбираем ting-ipsec.crt нажимаем Import (поле passphrase остается пустым)

Щелкаем два раза на появившемся сертификате ting-ipsec.crt_0 и нажимаем в окне на кнопку Import

В появившемся окне из ниспадающего списка Only File выбираем ting-ipsec.key нажимаем Import

В окне Certificates в строке с сертификатом ting-ipsec.crt_0 в самом левом столбце должны стоять буквы KT

Повторяем данную процедуру для сертификата mk-ipsec.crt_0

В меню IP открываем окно IPsec.

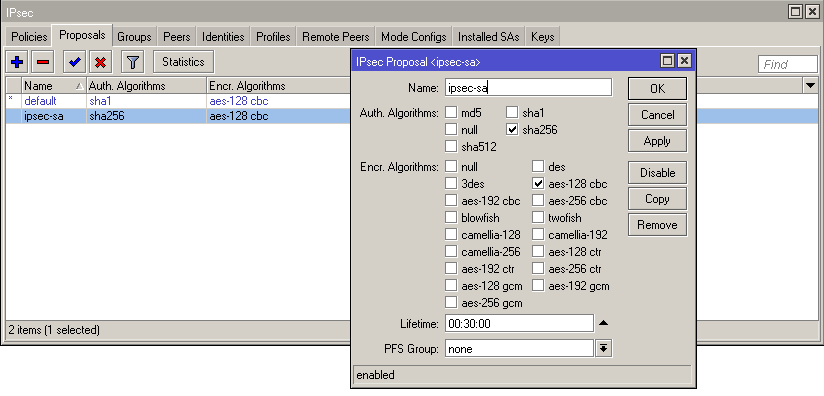

На вкладке Proposals нажимаем +

создаем Proposals для SA

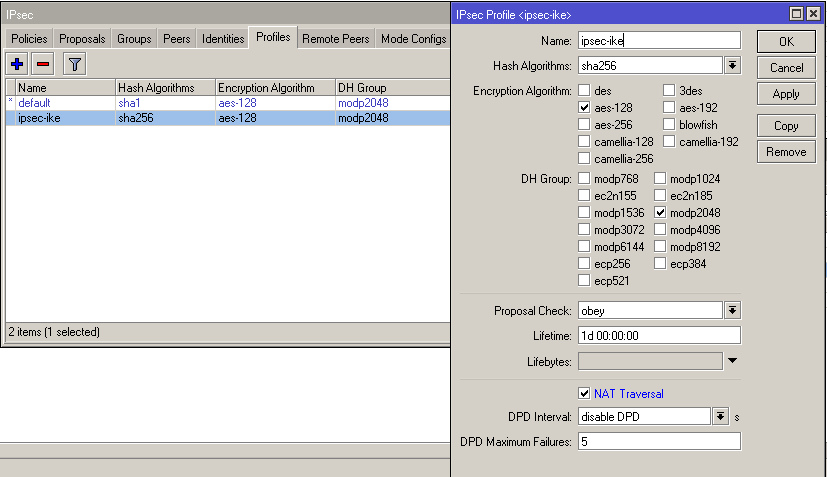

На вкладке Profiles нажимаем +

Создаем Proposals для IKE Phase1

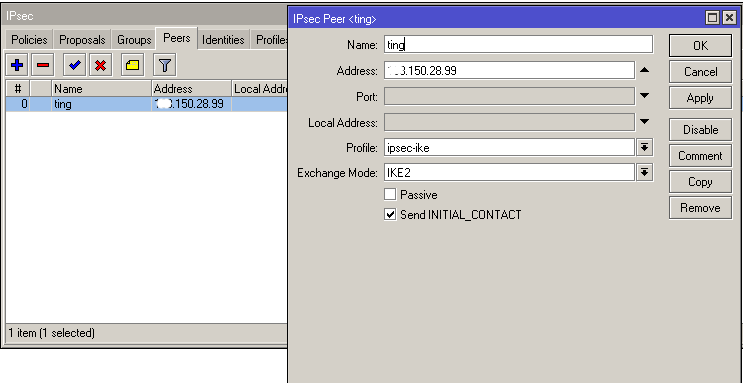

На вкладк Peers нажимаем +

В поле Address указываем ip WAN-интерфейса TING

В поле Profile выбираем ipsec-ike (Профиль из вкладки Profiles)

Устанавливаем галочку Send INITIAL_CONTACT

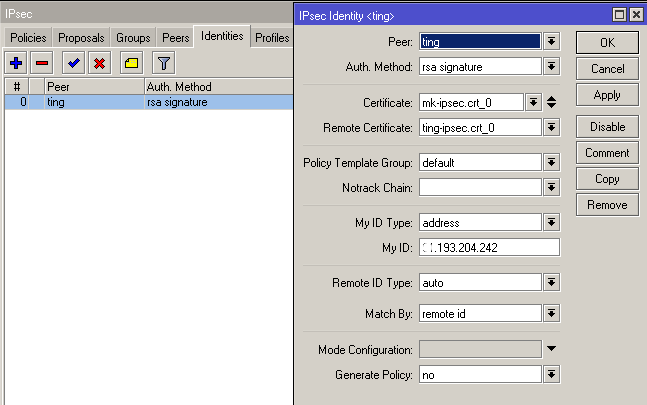

На вкладке Identities указываем дополнительные параметры пира

Certificate - сертификат микротика

Remote Certificate - сертификат TING

My ID Type - тип address - ip-адрес микротика (должен соответствовать значению «Стандартное имя» и «Альтенативные имена ip-адрес» на этапе создания сертификата mk-ipsec)

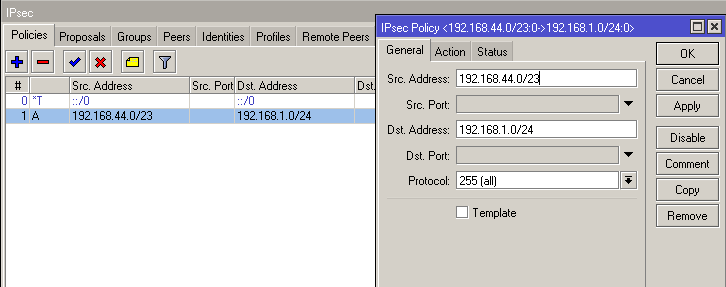

На вкладке Policies нажимаем +

General:

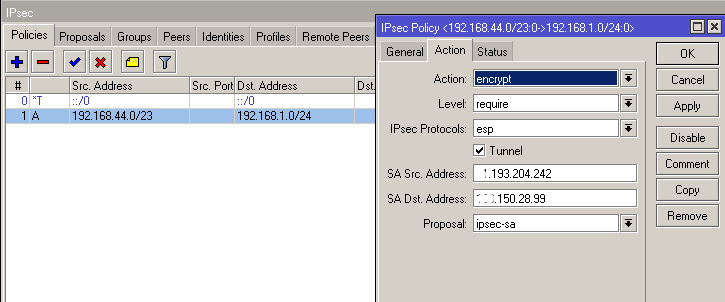

Action:

В строке SA Src Address указываем wan-адрес микротика (должен соответствовать значению «Стандартное имя» и «Альтенативные имена ip-адрес» на этапе создания сертификата mk-ipsec)

В строке SA Dst Address указываем wan-адрес TING (должен соответствовать значению «Стандартное имя» и «Альтенативные имена ip-адрес» на этапе создания сертификата ting-ipsec)

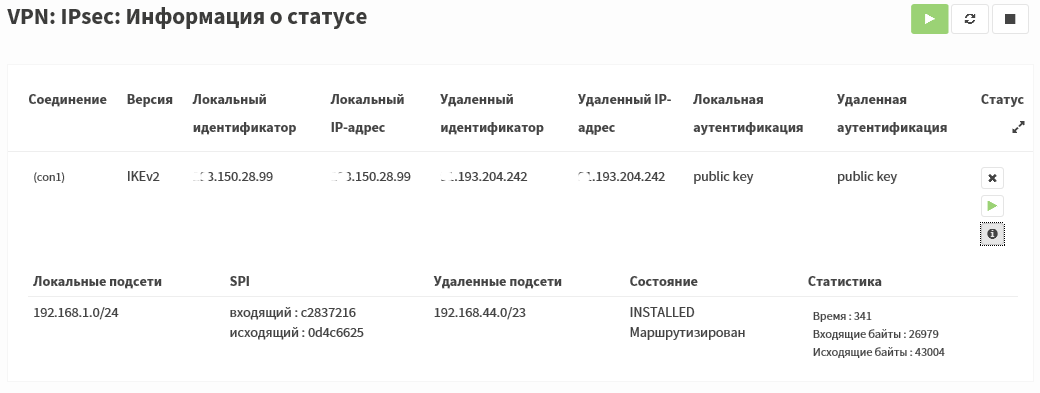

В меню TING VPN: IPsec: Информация о статусе проверяем состояние туннеля

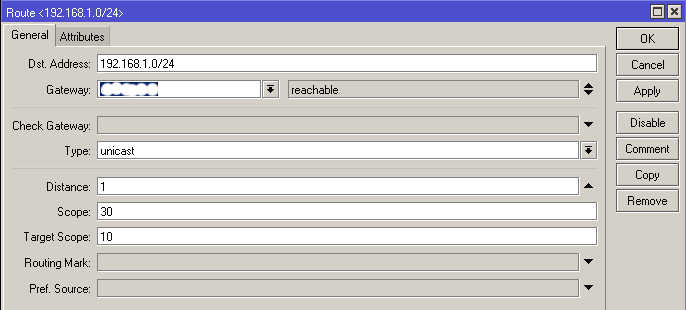

На микротике в меню IP -> Routes добавляем фейковый маршрут на локальную сеть TING, шлюзом выбираем wan-интерфейс микротика

В случае, если соединение установилось, но трафик между локальными сетями пиров не проходит, на микротике в меню IP -> IPsec -> Remote Peers выберете соединение и нажмите Kill Connection