Аутентификация на веб-прокси¶

Traffic Inspector Next Generation поддерживает ряд методов аутентификации пользователей на веб-прокси:

Аутентификация по локальной базе пользователей

Аутентификация через LDAP в службе каталогов

Аутентификация через NTLM в службе каталогов Microsoft AD

Аутентификация через Kerberos в службе каталогов Microsoft AD

Аутентификация через RADIUS

Аутентификация по ваучерам / картам

Двухфакторная аутентификация Веб-прокси с использованием адаптеров multifactor.ru

Смешанная аутентификация (базовый метод аутентификации + привязка к IP/MAC-адресам)

Двухфакторная аутентификация по локальной базе пользователей

Метод Локальная база использует базу пользователей, хранящуюся на самом устройстве Traffic Inspector Next Generation.

Для LDAP поддерживаются службы каталогов:

Mictosoft AD

Novell eDirectory

OpenLDAP

Примечание

Для NTLM и Kerberos поддерживается только Mictosoft AD.

NTLM и Kerberos обеспечивают Single Sign On.

Примечание

SSO-аутентификация избавляет доменного пользователя от повторных запросов на прохождение аутентификации. Пользователь вводит доменный логин / пароль всего один раз - при логоне в операционную систему. При последующем обращении в Интернет через прокси Traffic Inspector Next Generation, аутентификация происходит прозрачно и автоматически.

Дополнительно, в Traffic Inspector реализован функционал смешанной аутентификации. Смысл смешанной аутентификации заключается в том, что в настройках Traffic Inspector Next Generation аккаунт пользователя привязывается к определенному IP-адресу или MAC-адресу. Пользователю нужно авторизоваться не только с правильным логином / паролем, но и с разрешенного IP/MAC-адреса.

Двухфакторная аутентификация - расширенная аутентификация, в рамках которой пользователь вводит не только свой постоянный пароль от локальной учетной записи, но и ограниченный по сроку действия одноразовый пароль (Time-based One-Time Password).

Двухфакторная аутентификация позволяет надежнее защитить доступ к ресурсу, чем традиционная аутентификация.

Примечание

Ни один из методов аутентификации недоступен, если настраивается режим прозрачного HTTP-прокси и/или режим перехвата SSL.

Аутентификация по локальной базе пользователей¶

Локальная база пользователей хранится на самом устройстве TING.

Метод Локальная база требует наполнения локальной базы пользователей. Поддерживаются учетные записи пользователей и группы пользователей.

Группа служит для логической группировки нескольких пользователей. Права пользователя наследуются от группы, поэтому группы – это способ упростить управления набором пользователей.

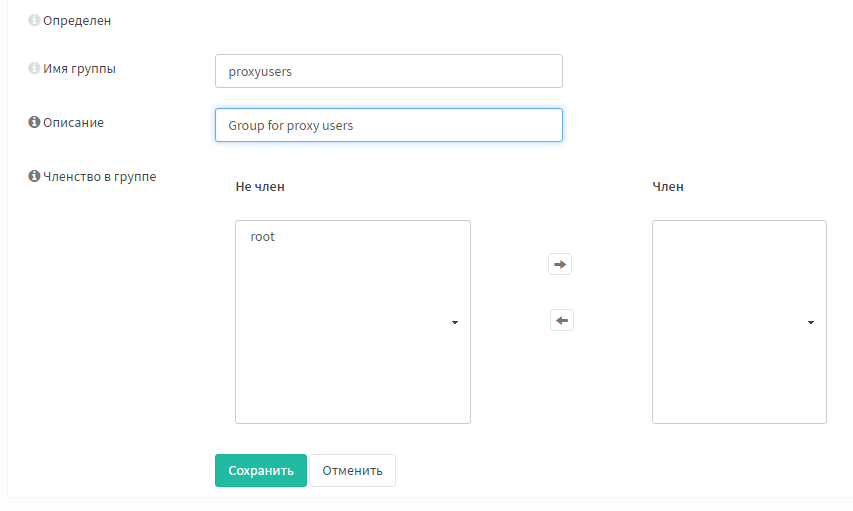

Создадим группу пользователей proxyusers и разрешим пользователям в этой группе работать с веб-прокси Traffic Inspector Next Generation.

Создание группы в локальной базе

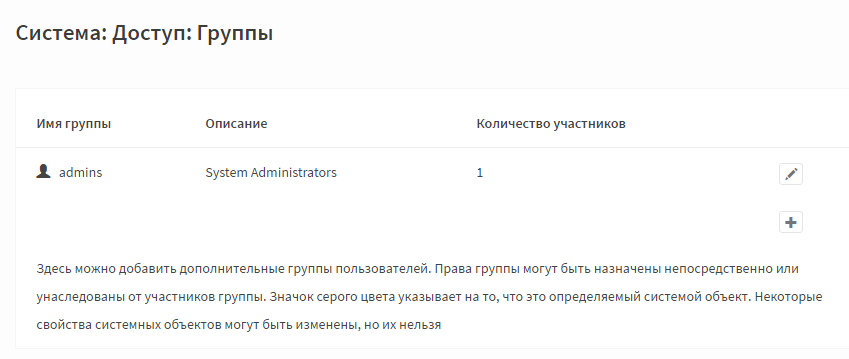

Для создания группы пользователей пройдите в раздел Система -> Доступ –> Группы и нажмите на иконку +.

На открывшейся странице, укажите название группы и произвольный комментарий.

Нажмите кнопку Сохранить.

Создание пользователя в локальной базе

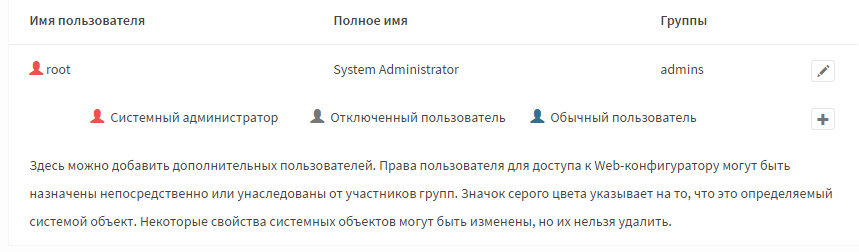

Для создания пользователей пройдите в раздел Система -> Доступ –> Пользователи и нажмите на иконку +.

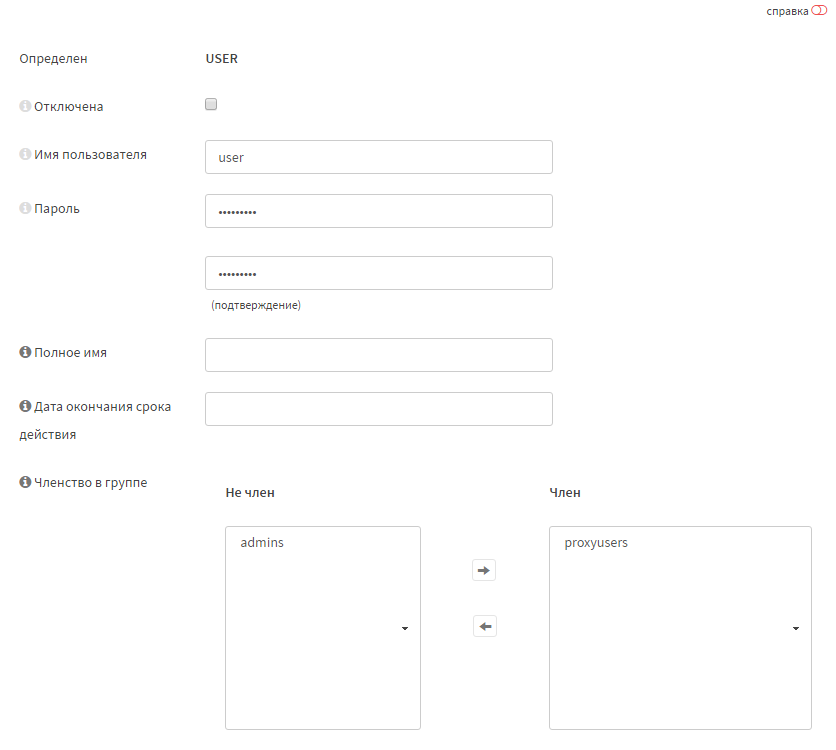

На открывшейся странице, задайте имя пользователя, пароль и членство в ранее созданной группе proxyusers. Остальные настройки можно оставить как есть.

Примечание

Наличие групп пользователей не является обязательным условием настройки аутентификации по Локальной базе.

Кроме того вы можете создать группу после создания пользователей и наполнить ее необходимыми учетными записями пользователей согласно ваших требований.

Включение аутентификации по локальной базе в веб-прокси

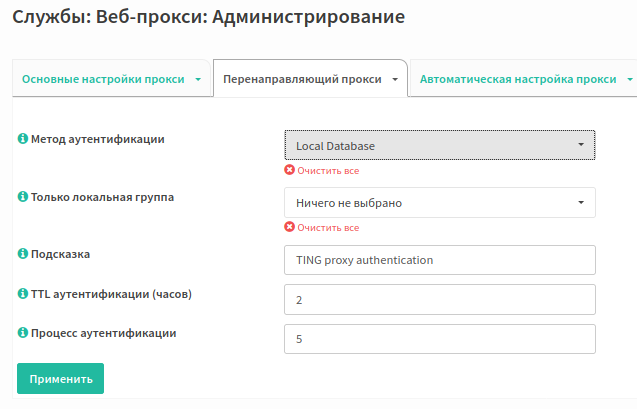

Пройдите в Службы -> Веб-прокси -> Администрирование, вкладка Forward Proxy, пункт меню Authentication Settings. В поле Метод аутентификации должен быть выбран метод Локальная база.

При подобной настройке, все пользователи, которые заведены у вас в Локальную базу будут аутентифицироваться на веб-прокси путем ввода пароля в окне запроса браузера.

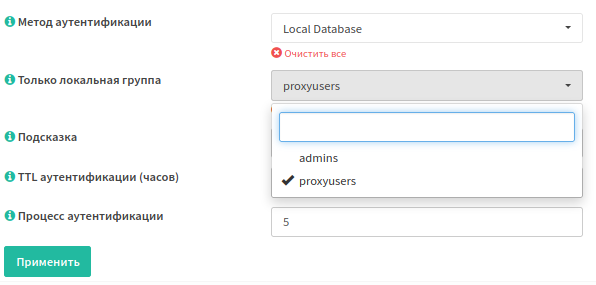

Вы можете ограничить список пользователей, которые будут успешно аутентифицироваться на веб-прокси группой, которой они принадлежат, указав ее в соответствующем выпадающем списке Только локальная группа [1]

После осуществления данных настроек локальный пользователь user, имеющий членство в локальной группе proxyusers, сможет аутентифицироваться на веб-прокси и получить доступ к сети Интернет.