Двухфакторная аутентификация Веб-прокси с использованием адаптеров multifactor.ru¶

У компании ООО «Мультифактор разработаны два адаптера, которые могут быть использованы для аутентификации пользователей на Веб-прокси.

В данном разделе документации мы рассмотрим возможность применения адаптеров multifactor.ru для LDAP-аутентификации пользователей в базе Active Directory с использованием второго фактора.

Примем за вводные условия следующие:

домен Active Directory:

ztest.intip адрес контроллера домена, на который установлен адаптер:

192.168.1.3данная платформа поддерживает множество способов для реализации второго фактора аутентификации.

Мы в качестве второго фактора аутентификации мы будем использовать приложение на мобильном телефоне.

Radius - адаптер¶

MultiFactor Radius Adapter — программный компонент, RADIUS сервер для Windows.

Зарегистрируйтесь в системе управления Мультифактором, создайте информационную систему и ресурсы.

Установите на своем мобильном телефоне приложение для второй фазы аутентификации и настройте, согласно подсказок в личном кабинете при создании пользователя.

Установите адаптер на целевой Windows-сервер согласно инструкций разработчика Мультифактор.

Внесите в конфигурационный файл адаптера

MultiFactor.Radius.Adapter.exe.configУкажите NAS Identifier и Shared Secret, созданные в ресурсе личного кабинета.

<!-- get it from multifactor management panel --> <add key="multifactor-nas-identifier" value="rs_1d2f703ffe4f79145d8722f9704b8"/> <!-- get it from multifactor management panel --> <add key="multifactor-shared-secret" value="bff6d05a7d0949bdae1c4basca8de3ce"/>

Укажите в качестве первого фактора аутентификации использование Active Directory

<!--One of: ActiveDirectory, ADLDS, Radius, None--> <add key="first-factor-authentication-source" value="ActiveDirectory"/>

Укажите домен Active Directory

<!--ActiveDirectory authentication source settings--> <add key="active-directory-domain" value="ztest.int"/>

Укажите параметры подключения к Active Directory с контейнером для аутентификации

<!--AD LDS authentication source settings--> <add key="ldap-url" value="ldap://server:port/base_dn"/>

где:

схема может быть ldap или ldaps;

server — имя сервера или ip адрес;

base_dn — distinguished name контейнера с пользователями

например

<add key="ldap-url" value="ldap://127.0.0.1:389/CN=Users,DC=ztest,DC=int"/>

Задайте (сгенерируйте) общий секретный ключ Radius - он нам потребуется для настройки TING.

<!-- shared secret between this service and radius client --> <add key="radius-shared-secret" value="eBah5woo345"/>

Запустите адаптер.

Создайте и настройте Radius - коннектор в TING.

Поключитесь к устройству TING с помощью ВЕБ-браузера.

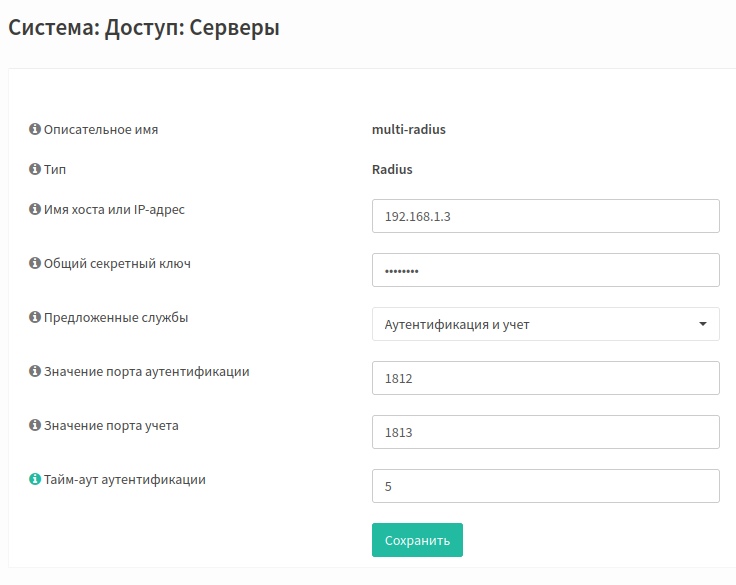

Перейдите в раздел Система -> Доступ -> Серверы

Нажмите +, чтоб создать новый коннетор.

Задайте параметры подключения к Radius адаптеру

где

Тип - Radius

Имя хоста или IP-адрес - адрес сервера, с установленным адаптером.

Общий секретный ключ - ключ, сгенерированный на предыдущем этапе.

Нажмите Сохранить

Настройте Веб-прокси на использование созданного коннектора.

Перейдите в раздел Службы -> Веб-прокс -> Администрирование -> Настройки аутентификации

В пункте Метод аутентификации выберите созданный вами коннектор.

Нажмите кнопку Применить

Настройте Веб-браузер на использование настроенного вами прокси-сервера.

Теперь при обращени в сеть интернет у Вас будет использовать 1 фаза аутентификации - наличие пользователя в базе Active Directory (запрос пароля) и вторая фаза - запрос на подключение в приложении на мобильном телефоне.

Настройка закончена.

Примечание

На данный момент использование Radius не позволяет использовать Расширинную фильтрацию веб-прокси

LDAP - адаптер¶

Зарегистрируйтесь в системе управления Мультифактором, создайте информационную систему и ресурсы.

Установите на своем мобильном телефоне приложение для второй фазы аутентификации и настройте, согласно подсказок в личном кабинете при создании пользователя.

Установите адаптер на целевой Windows-сервер согласно инструкций разработчика.

Внесите в конфигурационный файл адаптера

MultiFactor.Ldap.Adapter.exe.configУкажите NAS Identifier и Shared Secret, созданные в ресурсе личного кабинета.

<!-- get it from multifactor management panel --> <add key="multifactor-nas-identifier" value="rs_1d2f703ffe4f79145d8722f9704b8"/> <!-- get it from multifactor management panel --> <add key="multifactor-shared-secret" value="bff6d05a7d0949bdae1c4basca8de3ce"/>

Укажите адрес и порт (TCP) по которому адаптер будет принимать запросы по протоколу LDAP

<!--This service LDAP endpoint (0.0.0.0 - listen all interfaces) --> <add key="adapter-ldap-endpoint" value="0.0.0.0:389"/>

либо случае использования шифрованого соединения:

<!--This service LDAPS (TLS) endpoint (0.0.0.0 - listen all interfaces) --> <add key="adapter-ldaps-endpoint" value="0.0.0.0:1639"/>

где:

value - пара, стостящая из IP адреса сервера и номер порта, по которому адаптер будет принимать запросы по протоколу LDAP. Например:

value="192.168.1.3:1389"Примечание

Если вы запускаете адаптер на контроллере домена, который является целевым для LDAP запросов, то используйте порт, отличный используемого непосредственно сервером, с целью избежания конфликтов.

Укажите адрес или название домена Active Directory, а также схему подключения ldap или ldaps.

<!--Active Directory IP or domain --> <add key="ldap-server" value="ldap://127.0.0.1"/>

Укажите сервисную учетную запись (bind dn), которой не требуется второй фактор.

<!--List of service accounts (Bind DN) delmitted by semicolon (option 1)--> <add key="ldap-service-accounts" value="multifactoruser"/>

Примечание

Данный аккаунт должен быть создан в Active Directory и иметь право на выполнение запросов с Active Directory. Он будет использоваться на следующем этапе для настройки LDAP коннектора TING

Запустите адаптер.

Создайте и настройте LDAP - коннектор в TING.

Поключитесь к устройству TING с помощью ВЕБ-браузера.

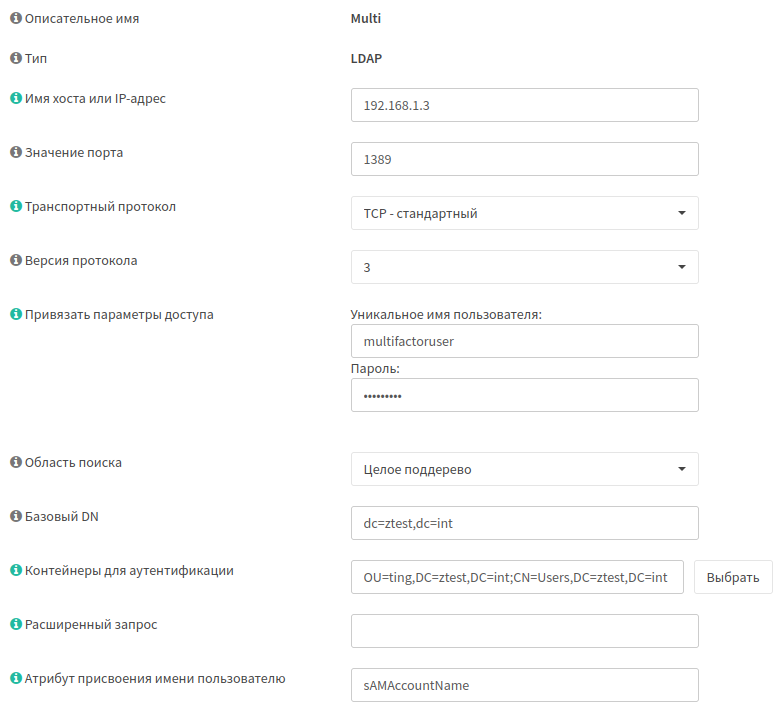

Перейдите в раздел Система -> Доступ -> Серверы

Нажмите +, чтоб создать новый коннетор.

Задайте параметры подключения к LDAP адаптеру

где

Тип - LDAP

Имя хоста или IP-адрес - адрес сервера, с установленным адаптером.

Значение порта - номер TCP порта, на котором работает установленный адаптер.

Привязать параметры доступа - сервисная учетная запись, созданная на предыдущем шаге, которой не требуется второй фактор - будет использоваться для запросов к Active Directory.

Базовый DN - объект каталога, начиная с которого производится поиск.

Контейнеры для аутентификации - список контейнеров (OU), в которых расположены пользователи для аутентификации.

Начальный шаблон -

Microsoft AD.

Нажмите Сохранить

Настройте Веб-прокси на использование созданного коннектора.

Перейдите в раздел Службы -> Веб-прокс -> Администрирование -> Настройки аутентификации

В пункте Метод аутентификации выберите созданный вами коннектор.

Нажмите кнопку Применить

Теперь при обращени в сеть интернет у Вас будет использовать 1 фаза аутентификации - наличие пользователя в базе Active Directory (запрос пароля) и вторая фаза - запрос на подключение в приложении на мобильном телефоне.

Настройка закончена.