Настройка аутентификации на прокси через LDAP в службе каталогов¶

Данный метод аутентификации поддерживается для служб каталогов: Mictosoft AD, Novell eDirectory, OpenLDAP.

В данной инструкции описывается настройка LDAP для Mictosoft AD.

Настройки в доменной инфраструктуре¶

Подробное описание настроек в доменной инфраструктуре выходит за рамки данной инструкции. Упомянем лишь некоторые важные аспекты настроек.

Настройка центра сертификации Active Directory¶

Настройте центр сертификации Active Directory на использование алгоритма подписи SHA-256 или SHA-384. Использование стандартного алгоритма подписи SHA-512 вызовет проблемы при работе LDAPS.

Поменять используемый алгоритм подписи на машине с развернутым центром сертификации Active Directory можно командой:

certutil -setreg ca\csp\CNGHashAlgorithm SHA256

После выполнения команды, перезагрузите службу Active Directory Certificate Services.

Настройка LDAPS на контроллере домена¶

Для настройки LDAPS на контроллере домена должен быть установлен валидный сертификат, отвечающий ряду критериев:

Сертификат установлен в раздел Personal в локальном хранилище компьютера

Соответствующий сертификату секретный ключ также присутствут в локальном хранилище компьютера

Сертификат может предъявляться сервером для аутентификации, т.е. поле Enhanced Key Usage в сертификате содержит OID 1.3.6.1.5.5.7.3.1 (Server Authentication).

Полностью квалифицированное доменное имя доменного контроллера указано в сертификате в поле Subject или в поле Subject Alternative Name

Сертификат издан центром сертификации, которому доверяет как LDAP-клиент так и доменный контроллер. Для установления доверия, на LDAP-клиенте и на доменном контроллере должен быть установлен сертификат издательства, издавшего данный серверный сертификат. Если используется цепочка издательств, то должна быть установлена вся цепочка сертификатов издательства.

При генерации сертификата должен использоваться криптопровайдер Schannel cryptographic service provider (CSP)

Настройки на устройстве Traffic Inspector Next Generation¶

Импортирование сертификата центра сертификации Active Directory¶

Осуществите импорт сертификата в соответствии с инструкцией Использование сертификата центра сертификации Active Directory. Данный сертификат потребуется для работы LDAPS.

Настройка коннектора LDAP¶

Пройдите в раздел Система -> Доступ -> Серверы, в правом верхнем углу нажмите на кнопку Добавить сервер и задайте настройки, аналогичные приведенным ниже:

Описательное имя |

LDAP connector |

Тип |

LDAP |

Имя хоста или IP-адрес |

controller.dom.loc |

Значение порта |

636 |

Транспортный протокол |

SSL - зашифрованный |

Центр сертификации пиров |

dom.loc CA |

Версия протокола |

3 |

Привязать параметры доступа |

User Principle Name для пользователя |

Область поиска |

Уровень: единичный; База поиска: DC=dom, DC=loc |

Контейнеры для аутентификации |

OU=Users,OU=UO - LAN,DC=dom,DC=loc |

Атрибут присвоения имени пользователю |

samAccountName |

Поле Имя хоста или IP-адрес

При настройке LDAPS, в поле Имя хоста или IP-адрес важно указывать именно DNS-имя LDAP-сервера (контроллера домена), и именно то DNS-имя, которое содержится в поле Subject или в поле Subject Alternative Name сертификата, предъявляемого LDAP-сервером. В нашем примере, LDAP-сервер / контроллер домена имеет DNS-имя controller.dom.loc.

Поле Транспортный протокол

При использовании LDAP, LDAP-клиент аутентифицируется на LDAP-сервере с использованием доменного логина / пароля. При использовании нешифрованного LDAP, все данные (в том числе логин и пароль) передаются в открытом виде и могут быть перехвачены. Предпочтительнее использовать LDAPS (LDAP over SSL/TLS).

Поле Центр сертификации пиров

В доменной среде Active Directory удобно использовать сертификаты, изданные центром сертификации Active Directory. Выберите ранее импортированный сертификат издательства в поле Центр сертификации пиров. В нашем примере, импортированный сертификат издательства называется dom.loc CA. Импортированный сертификат издательства используется для верификации серверного сертификата, предъявляемого LDAP-сервером.

Поле Привязать параметры доступа

В качестве параметра доступа лучше всего указать пользователя в виде принципала Kerberos (т.е. указать User Principal Name). Например, если домен Windows у нас dom.loc, а имя пользователя danny, то UPN выгдядит следующим образом:

danny@dom.loc

Поле Область поиска

Любой LDAP запрос предполагает указание ряда параметров, в соответствии с которыми осуществляется операция поиска в LDAP-каталоге. В нашем примере, домен называется dom.loc, поэтому базу поиска нужно указывать как DC=dom, DC=loc.

Поле Контейнеры для аутентификации

В нашем случае, пользователи находятся в нескольких организационных единицах (OU). Полностью путь до пользователей в LDAP-каталоге выглядит как OU=Users,OU=UO - LAN,DC=dom,DC=loc. В вашем случае, путь до пользователей будет выглядеть иначе.

Поле Атрибут присвоения имени пользователю

Поле должно содержать значение samAccountName для доменной среды Active Directory.

Включение LDAP аутентификации в веб-прокси¶

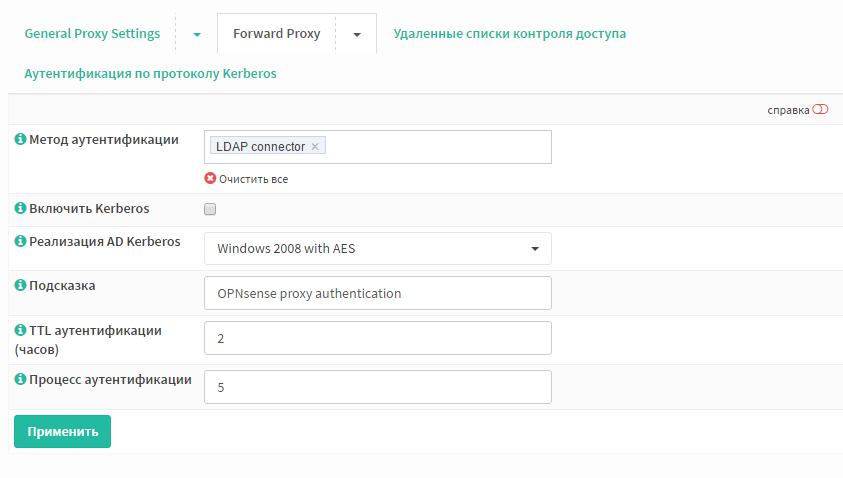

Проверьте, что в настройках веб-прокси используется метод авторизации LDAP. Для этого пройдите в Службы -> Веб-прокси -> Администрирование, вкладка Forward Proxy, пункт меню Authentication Settings.

В поле Метод аутентификации должен быть выбран ранее созданный LDAP-коннектор.