Как мягко мигрировать с FortiGate на Traffic Inspector Next Generation

В начале марта 2022 года многие западные компании прекратили или приостановили работу на территории России. Среди них была американская компания Fortinet, производитель оборудования FortiGate, популярного среди отечественных компаний. Следствием такого решения стала невозможность купить новое, а также получить техническую поддержку и обновления для встроенного ПО FortiGate.

Использование необновленных устройств для защиты интернет-подключений увеличивает риски проникновения злоумышленников в корпоративную сеть, поэтому многие пользователи FortiGate стали искать пути решения этой проблемы.

В этой статье мы расскажем, как была решена проблема с потенциальными уязвимостями и отсутствием обновлений в одной из организаций, активно использующих устройства Fortinet.

Исходная конфигурация

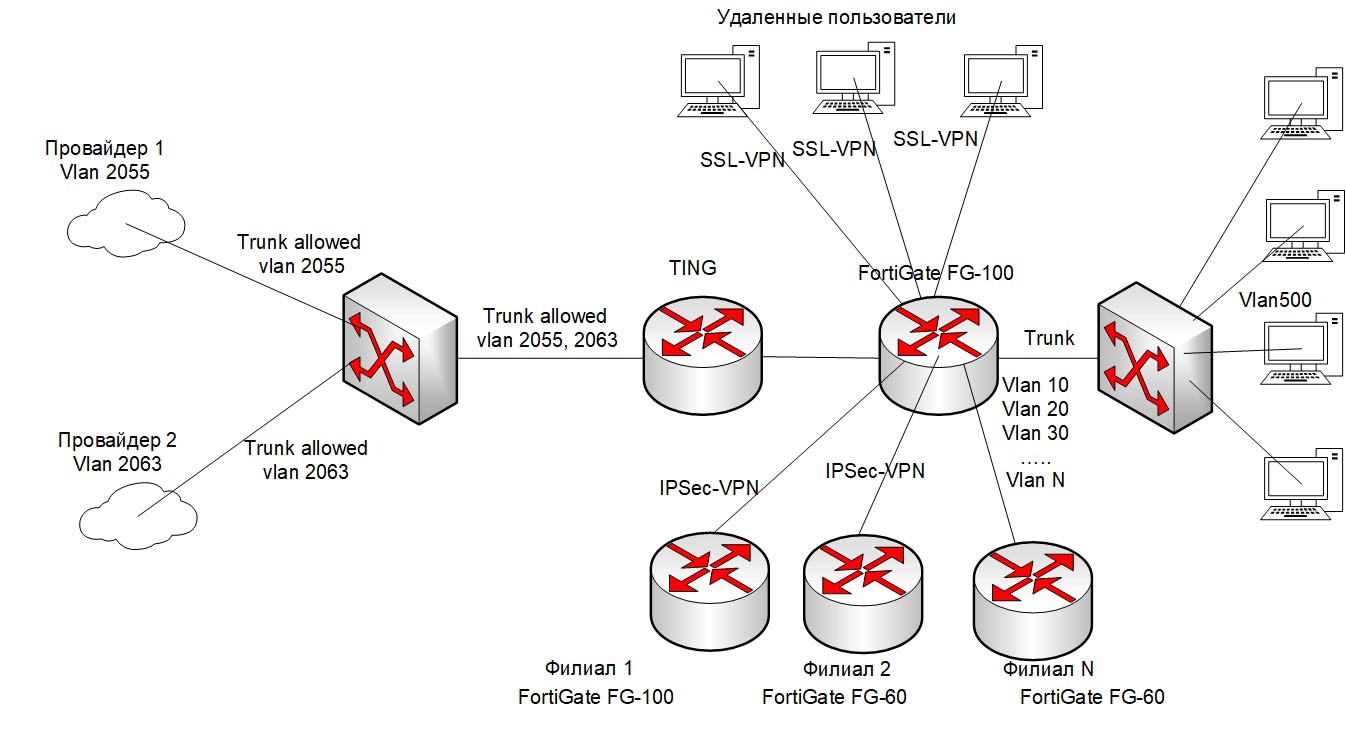

Компания, о которой пойдет речь в этой статье, использовала оборудование Fortinet в качестве интернет-шлюзов и для организации подключения удалённых пользователей. Подключений к интернету было два:

- основной канал с одним внешним IP-адресом

- резервный канал, 8 IP-адресов с маской /29.

Оба канала подключались к коммутатору, на котором был создан специальный VLAN Allowed. Этот же VLAN приходил на WAN-порт маршрутизаторв FortiGate FG-100.

Удаленные и локальные пользователи подключались к этому же маршрутизатору. Для них был создан отдельный VLAN Vlan500. Удаленные пользователи использовали при подключении SSL VPN.

К этому же маршрутизатору через VPN с использованием IPSec были подключены филиалы. Имеющиеся там устройства FortiGate выполняли маршрутизацию трафика в сеть центрального офиса.

Чтобы исключить риски взлома необновляемого FortiGate, было принято решение на границе между интернетом и корпоративной сетью установить UTM Traffic Inspector Next Generation, и настроить его таким образом, чтобы весь трафик из локальной сети Vlan500 в интернет и обратно транслировался через него. Все удаленные подключения к корпоративной сети, как филиалов, так и отдельных пользователей, будут по-прежнему выполняться через FortiGate.

План действий

- Соединить TING и FortiGate через управляемый коммутатор, настроить интерфейсы.

- Создать туннель между TING и FortiGate и включить OSPF, чтобы анонсировать нужные сети.

- Изменить настройки маршрутизацию на FortiGate так, чтобы трафик внутри локальной сети маршрутизировался на FortiGate, а все внешние запросы отправлялись на TING.

Конфигурация оборудования

Настройка VLAN

- Подключаем TING и FortiGate к управляемому коммутаторы с помощью обычных Ethernet патч-кордов.

- Эти порты назначим в отдельный VLAN с именем Vlan950, который создадим на коммутаторе.

- Настроим интерфейс на TING в разделе Интерфейсы → Другие типы → VLAN, подраздел Интерфейсы → Назначения портов. Нажав на «+», нужно добавить новый порт, а затем сохранить настройку.

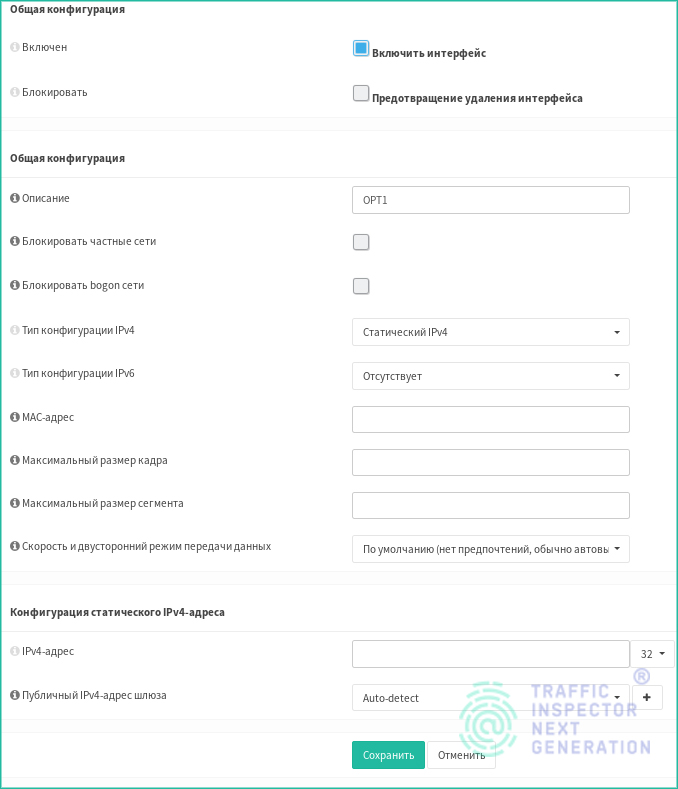

- Новый интерфейс появится в списке. Выбрав его с помощью мыши, нужно указать его статический IP-адрес: 172.16.254.101/29, а затем сохранить изменения.

- Настраиваем интерфейс на маршрутизаторе FortiGate в разделе Network → Interfaces. Ввоодим имя нового интерфейса, выбираем параметр Type — VLAN. В поле VLAN ID указываем имя нашего VLAN — Vlan950. В качестве параметра Role указываем LAN, а в поле IP/Netmask — IP-адрес 172.16.254.102/29.

- Настраиваем виртуальную сеть в управляемом коммутаторе, чтобы отфильтровать лишний трафик. Переключаем в режим Trunk порты, подключенные к Vlan950, и разрешаем через этот порт передачу только трафика Vlan950.

Настройка маршрутизации OSPF

Чтобы трафик из локальной сети компании (Vlan500), подключенной к маршрутизатору FortiGate, мог передаваться в интернет и обратно через TING, нужно настроить между ними туннель с использованием протокола OSPF.

OSPF (Open Shortest Path First) — это протокол динамической маршрутизации, который отслеживает состояние канала и выбирает для передачи данных кратчайший маршрут. После включения протокола на маршрутизаторе производится поиск в сети ближайших соседей и установка доверительных отношениях. Далее устройства обмениваются сведениями о доступных сетях и строят общую карту сети, которая сохраняется на всех доверяющих друг другу маршрутизаторах. Когда требуется передать сетевой пакет от отправителя к получателю, встроенный в протокол алгоритм, рассчитывает оптимальный маршрут, используя сохраненную карту сети. Благодаря этому информация передается очень быстро.

Для поддержки OSPF в TING используется плагин os-frr. Кроме OSPF он добавляет в TING поддержку протоколов маршрутизации RIP и BGPv4.

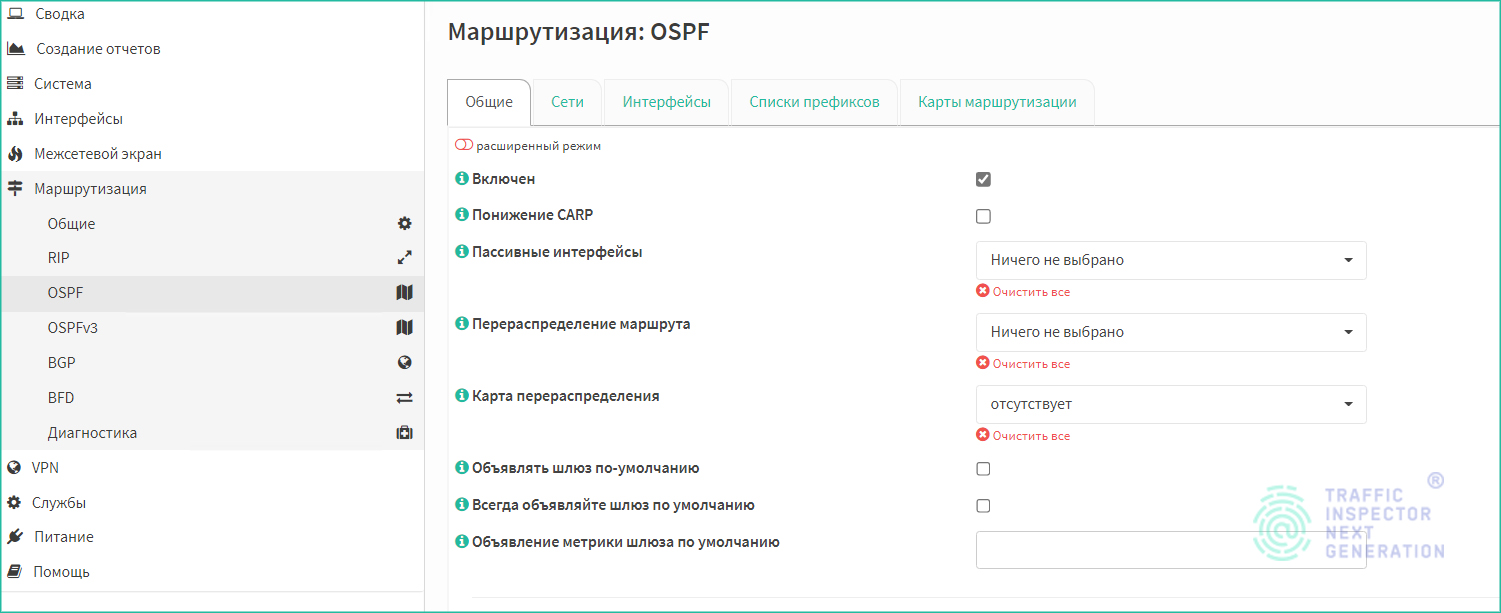

Для использования протокола OSPF переходим на вкладку «Маршрутизация», в которой показываются поддерживаемые плагином протоколы маршрутизации.

Переходим в раздел плагина OSPF.

В общем разделе включаем OSPF, выбираем пассивный интерфейс Vlan950.

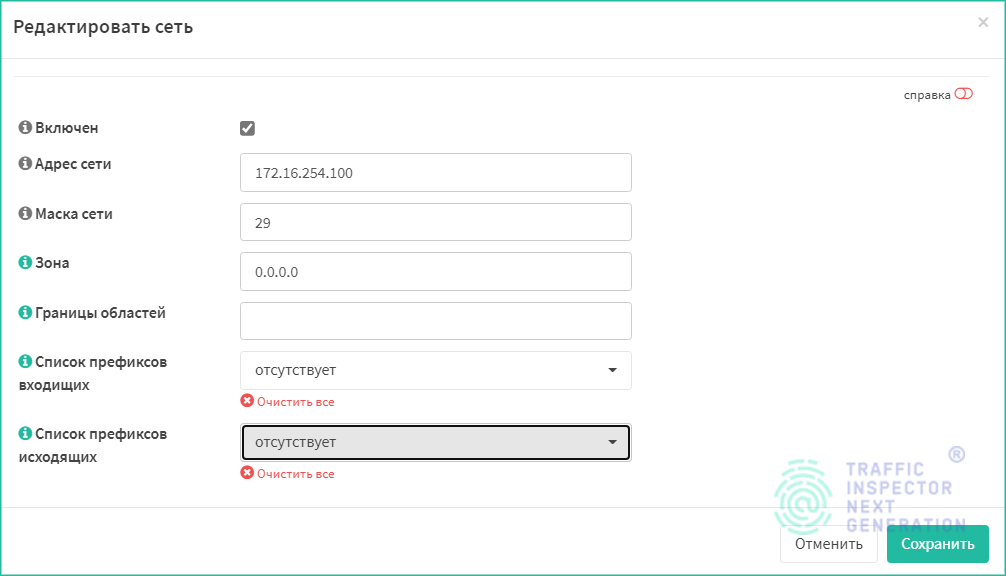

Во вкладке «Сети» добавляем нашу подсеть.

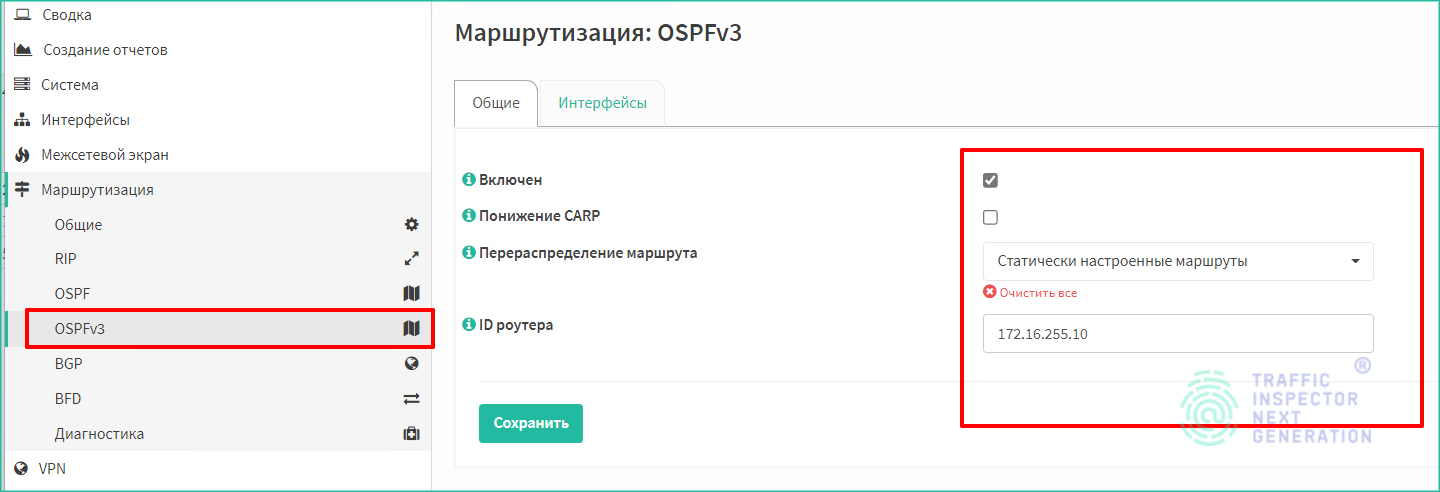

Открываем вкладку OSPFv3 и настраиваем в ней перераспределение маршрута, обязательно указываем ID роутера.

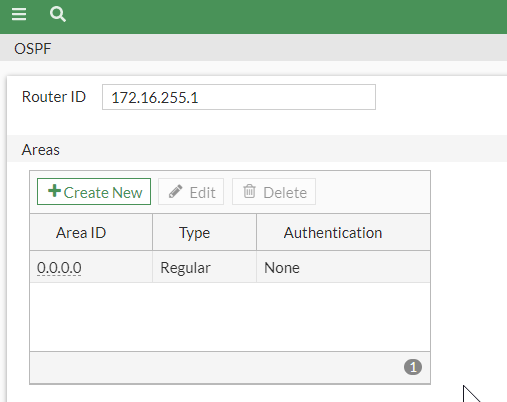

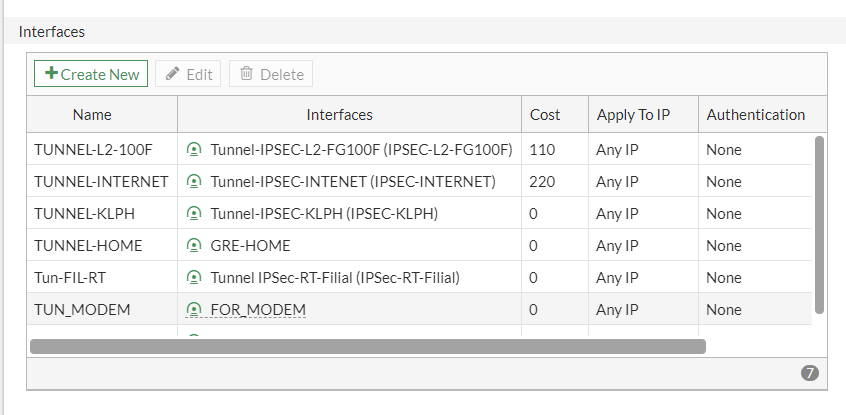

Аналогичную настройку выполняем на маршрутизаторе FortiGate. В параметрах OSPF задаем Area 0.0.0.0, а также настраиваем туннель на TING из этого интерфейса.

Теперь нам надо задать адреса туннеля. Для этого добавляем на вкладке Networks следующую конфигурацию.

Настройка политик файрволла

Финальный шаг настройки — редактирование правил маршрутизации на FortiGate. Нужно сделать так, чтобы пользователи локальной сети могли обращаться только к внутренним ресурсам, а весь внешний трафик отправлялся на TING.

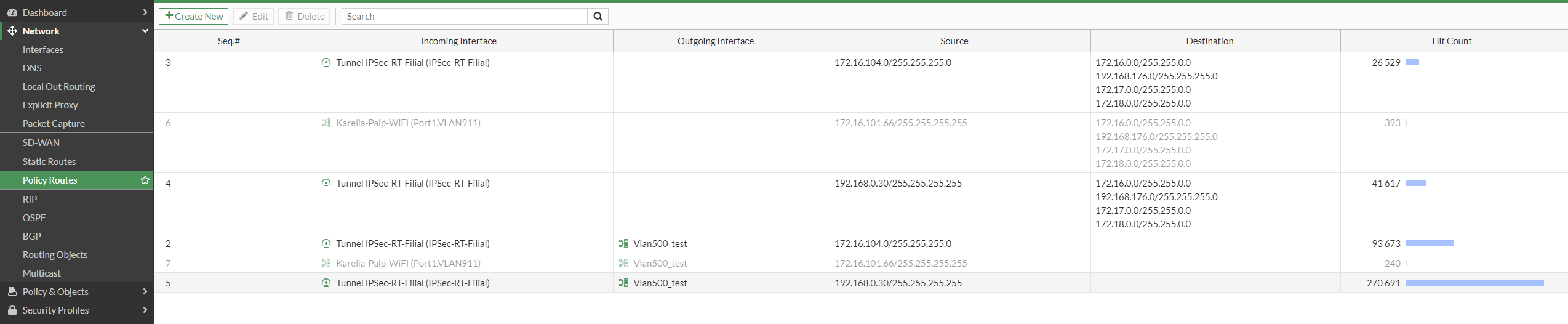

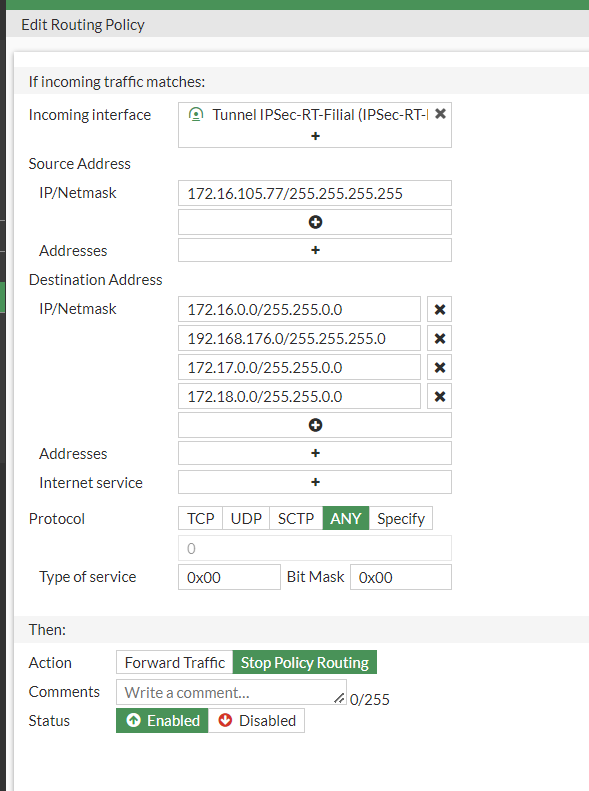

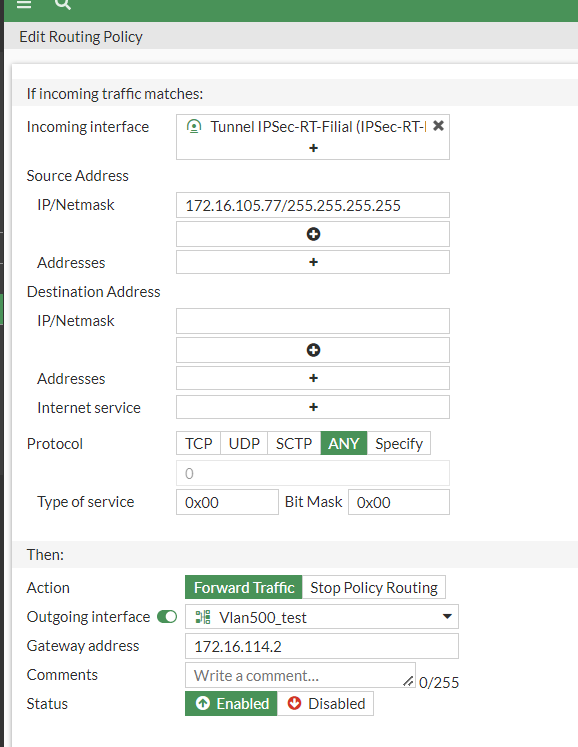

Для этого на FortiGate в разделе Firewall Policy добавляем новое правило для созданного туннеля. Затем в разделе Policy Routes создаем два правила маршрутизации — для внутреннего трафика локальной сети:

И второе правило для трафика между локальной сетью Vlan500 и интернетом.

Результат

Итоговая конфигурация позволила с минимальными затратами исключить риски, связанные с отсутствием обновлений безопасности на оборудовании вендора, отказавшегося от работы в России.

Чтобы добиться этого результата, оказалось достаточно добавить всего один новый компонент — TING — в сетевую топологию компании. Все остальные задачи были решены путем настройки конфигурации на устройствах TING и FortiGate.

Для решения задачи мы установили TING между интернетом и сетью компании, затем настроили туннель между TING и FortiGate и включили протокол динамической маршрутизации, для которого воспользовались плагином os-zerotier в составе TING.

В результате весь внешний трафик транслируется через универсальный шлюз безопасности Traffic Inspector Next Generation, а администраторы компании получили возможность выполнить фильтрацию этого трафика, выполнять его антивирусную проверку, а также блокировать доступ пользователей к определенным интернет-ресурсам.

При этом не пришлось менять настройки удаленных пользователей, подключающихся к нашей сети с использованием SSL VPN, а также филиалов, использующих IPSec. Зато благодаря фильтрации входящего трафика на шлюзе, снизилась опасность заражения пользовательских устройств вредоносным ПО, которое кто-то из локальных пользователей мог, например, сохранить в общих папках.

Протестируйте бесплатно

Подпишитесь на рассылку Смарт-Софт