Небезопасность публичных Wi-Fi сетей

В наше время, когда беспроводные Wi-Fi сети есть практически везде: на вокзалах, в кафе, ресторанах и даже глубоко под землей в вагонах метро, далеко не все знают об угрозах информационной безопасности, которые касаются каждого пользователя, включившего Wi-Fi на своем устройстве.

Сегодня мы поговорим о тех угрозах, которые могут сделать ваше пребывание в публичных Wi-Fi сетях не таким уж и безопасным. Итак, чем же может потенциальный злоумышленник навредить вам, когда вы просматриваете привычные для вас веб-страницы на своем ноутбуке или проверяете электронную почту, сидя в одной из кафешек с бесплатным Wi-Fi?

Перехват трафика

Если вы подключены к публичной Wi-Fi сети, злоумышленник может легко перенаправить весь трафик между вашим устройством и роутером через свой ноутбук, тем самым он получит доступ ко всем данным, которые вы передаете или загружаете. Для этого злоумышленник может использовать давно известную атаку типа MitM (“человек посредине”) — ARP-spoofing. Эта атака основана на уязвимостях протокола ARP.

Что такое ARP?

ARP — протокол, который используется для связи IP-адреса устройства с его MAC-адресом. Другими словами, он помогает определить MAC-адрес устройства, зная его IP-адрес.

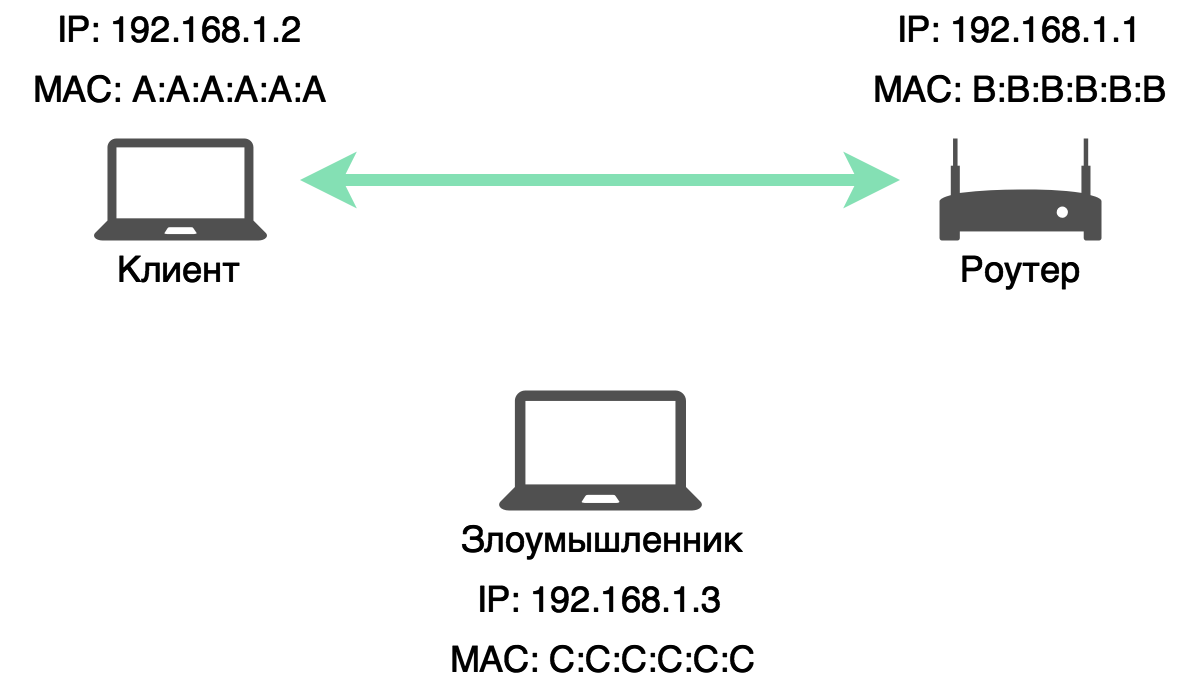

Давайте посмотрим, как это работает. На рисунке 1 можно увидеть клиента — обычного пользователя, который подключен к публичной Wi-Fi сети и общается с роутером, в то время как злоумышленник находится в этой же сети и хочет получить доступ к данным, которые передаются между роутером и устройством клиента.

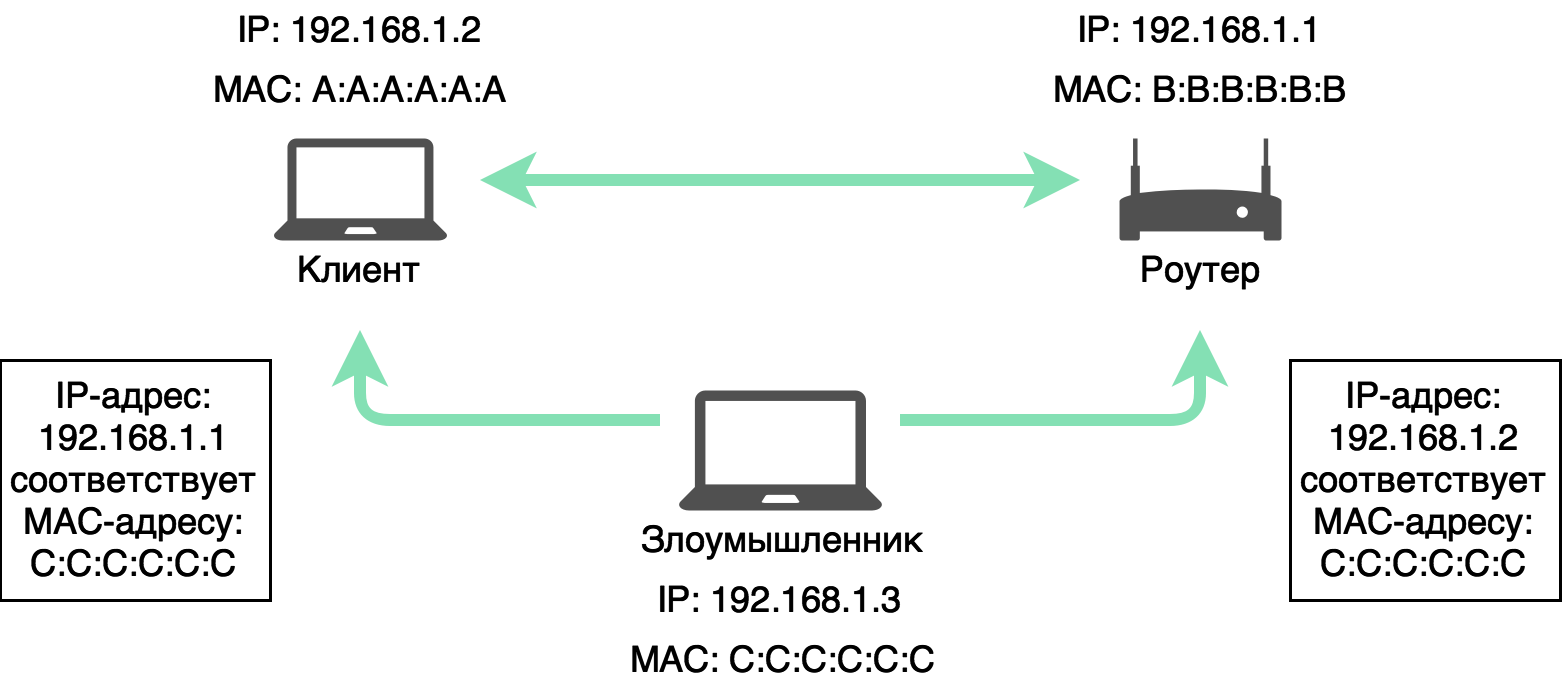

Для того, чтобы встать между клиентом и роутером, тем самым направив трафик через себя, злоумышленнику необходимо отправить ложные ARP-ответы клиенту и роутеру. Отправленный клиенту ложный APR-ответ, будет содержать информацию о том, что IP-адрес роутера соответствует MAC-адресу злоумышленника. Ложный ARP-ответ, который будет отправлен роутеру, содержит информацию о том, что IP-адрес клиента также соответствует MAC-адресу злоумышленника. Таким образом, после отправки ложных ARP-ответов, весь трафик между клиентом и роутером будет проходить через ноутбук злоумышленника.

На рисунке 2 видно, как злоумышленник отправляет ложные ARP-ответы клиенту и роутеру, тем самым, направляя весь трафик между ними через себя.

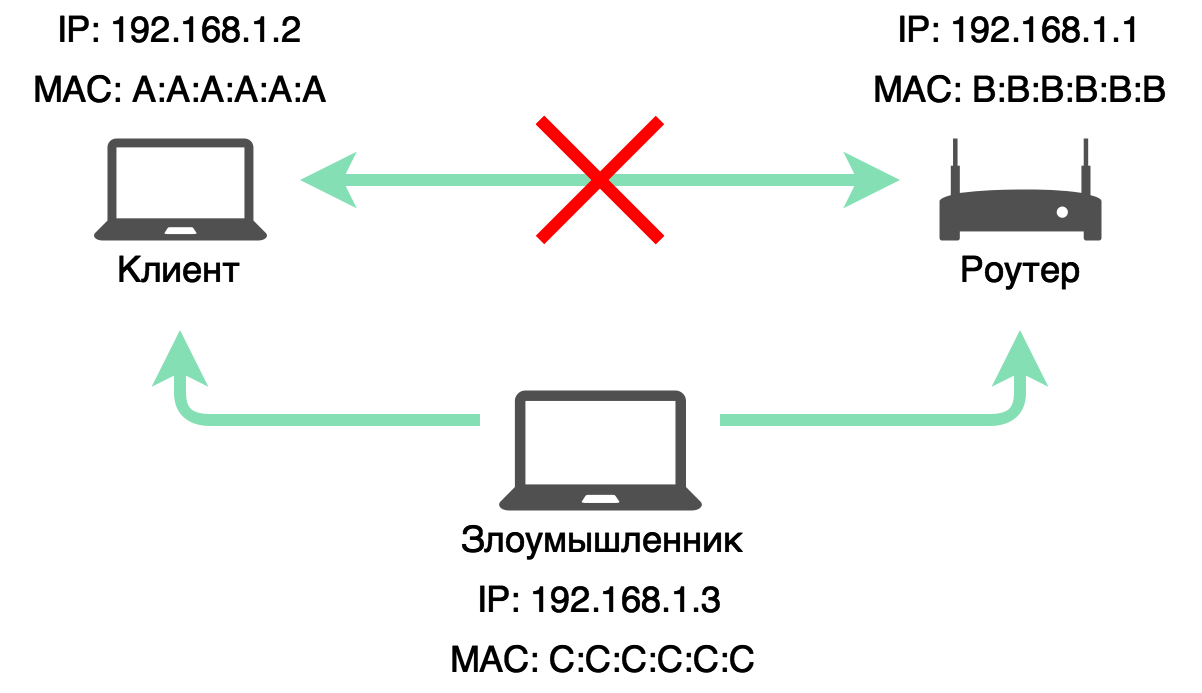

После того, как ARP-ответы будут получены устройствами и соответствующая информация будет добавлена в ARP-таблицу, весь трафик пойдет через ноутбук злоумышленника, как это показано на рисунке 3.

Таким образом весь трафик пользователя сети будет направлен через ноутбук злоумышленника, включая пароли, номера карт и другую критичную информацию.

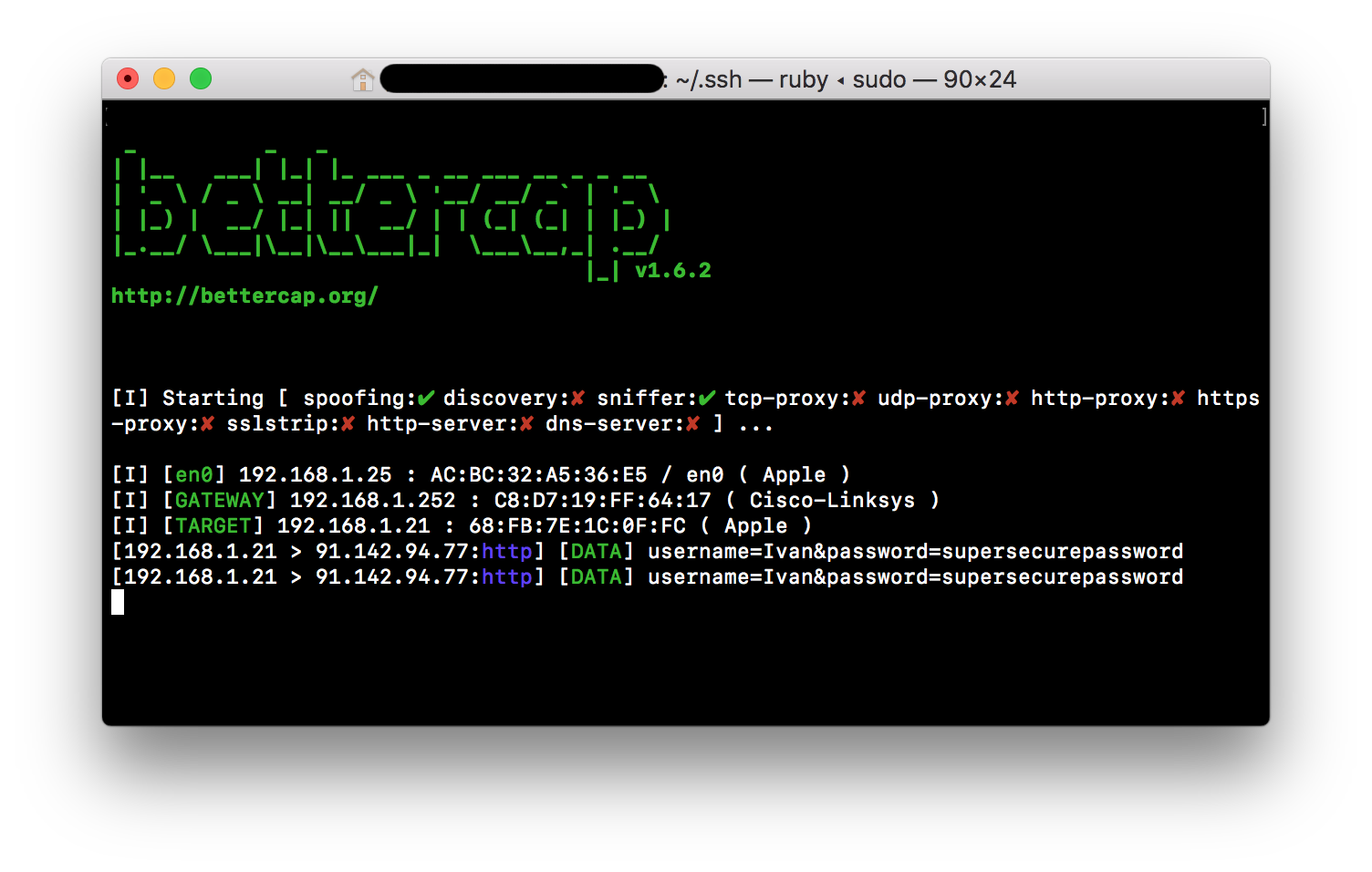

На рисунке 4 можно увидеть пример того, как будут выглядеть учетные данные пользователя, неосторожно введенные им на каком-либо сайте.

Создание поддельных точек доступа

Большинство смартфонов, ноутбуков и планшетов автоматически ищут Wi-Fi сети и подключаются к ним. В первую очередь такие устройства будут искать сети со знакомыми названиями, такими как MosMetro_Free или MT_FREE. Во время поиска устройства отправляют запросы, так называемые probe requests.

Злоумышленник может видеть их и создавать сети, с зарегистрированными названиями, или же создать сеть с произвольным именем, например, с названием кафе, в котором он сейчас находится.

Более того, злоумышленник может запустить специальное ПО, которое будет автоматически создавать открытые Wi-Fi сети с такими же названиями, как у вас дома, на работе, в любимых кафе и торговых центрах.

Пользователь, увидев открытую сеть с названием кафе, скорее всего подключится к ней, не подозревая о том, что после подключения, злоумышленник сможет управлять его соединением.

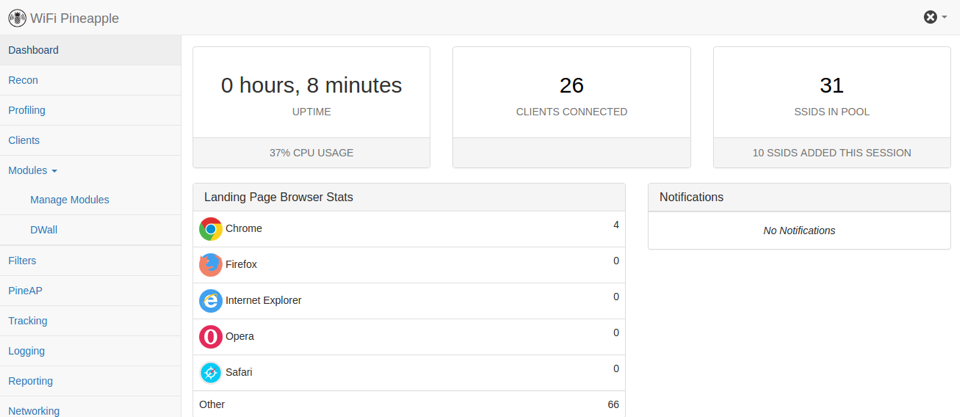

Запустив такое ПО в публичном месте, злоумышленник уже через несколько минут увидит большое количество клиентов, подключившихся к его поддельной точке доступа. При этом бОльшая часть устройств подключится автоматически, без ведома пользователя. На рисунке 5 можно увидеть, как к подобной поддельной точке доступа подключилось более 20 устройств, в то время как сама точка доступа транслирует 31 имя сети (SSID).

Несомненно, многие сервисы используют протокол HTTPS для шифрования трафика, но, несмотря на это у злоумышленника существует множество возможностей для обхода шифрования и перехвата трафика в открытом виде:

sslstrip

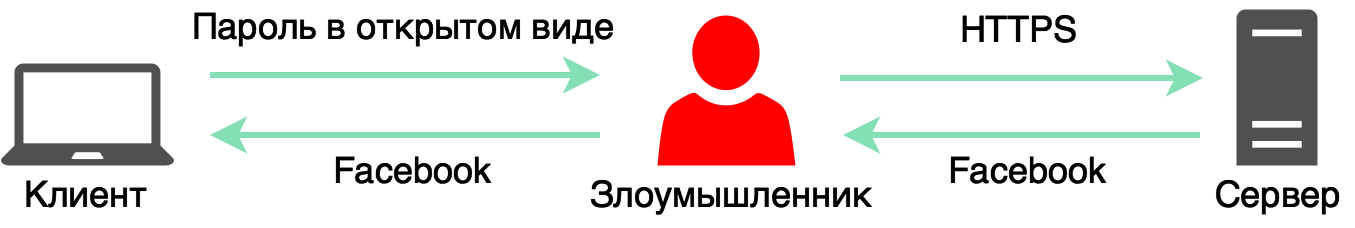

Данная атака может позволить злоумышленнику незаметно подменить безопасное (HTTPS) соединение на открытое (HTTP).

При использовании данной атаки, весь трафик от компьютера жертвы отправляется через прокси-сервер, созданный атакующим, который заменяет все HTTPS ссылки на HTTP.

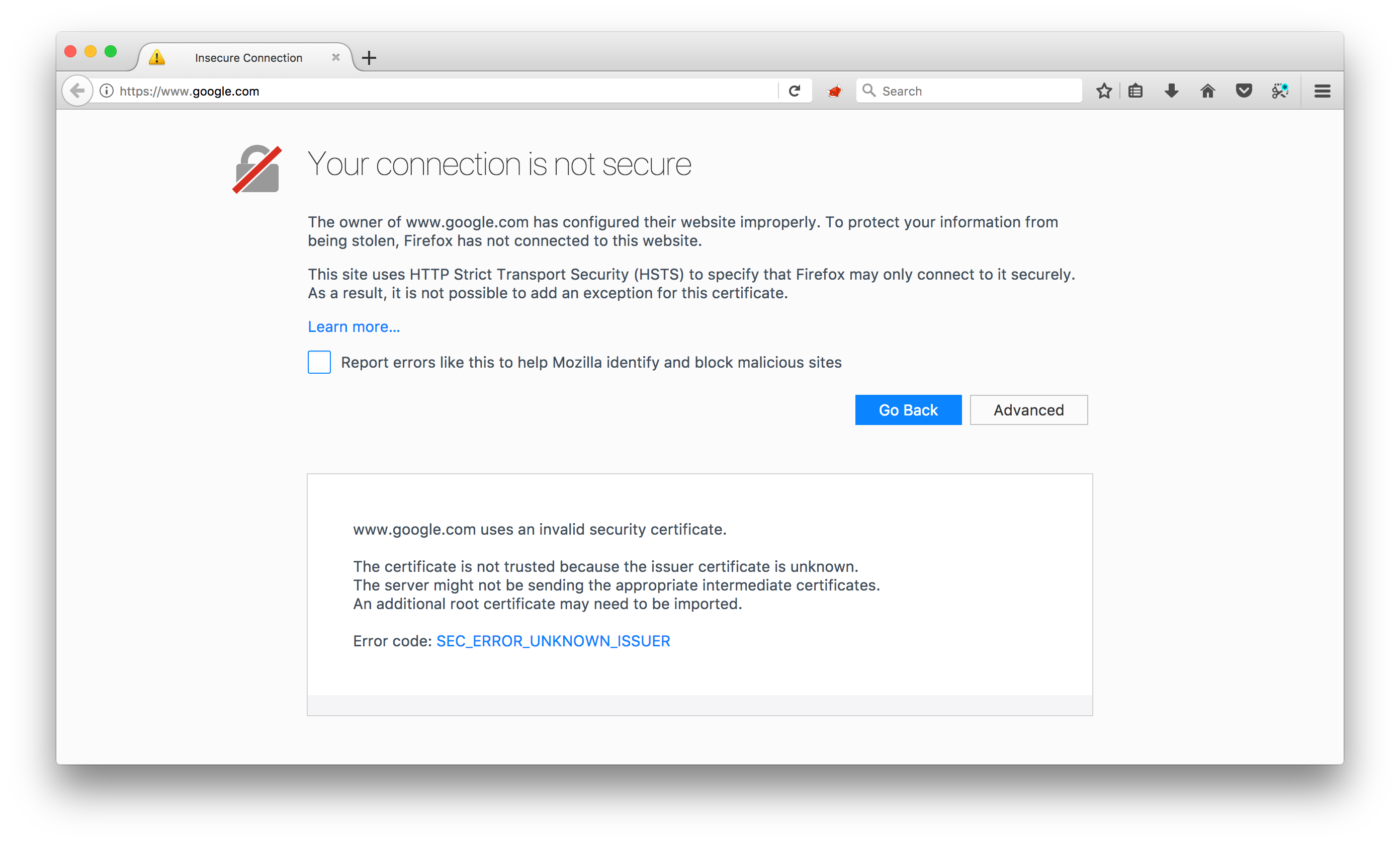

Для предотвращения подобных атак на сайте может использоваться заголовок HSTS — HTTP Strict Transport Security. Этот заголовок форсирует защищенное соединение по протоколу HTTPS. Другими словами, при первом переходе на сайт, браузер, увидев данный заголовок, запоминает, что подключение к этому сайту может осуществляться только по безопасному протоколу HTTPS, а при обращении по протоколу HTTP, соединение установлено не будет, и браузер вернет пользователю сообщение, которое можно увидеть на рисунке 7.

Казалось бы, теперь все безопасно и атака sslstrip работать больше не будет, но это не совсем так. На конференции BlackHat Asia в 2014 году был представлен инструмент, позволяющий обойти этот механизм защиты. Давайте разберемся как он работает.

Поскольку правила HSTS привязываются к имени хоста, злоумышленник может подменить HTTPS ссылки на HTTP и добавить любой поддомен, например “wwww”, как это показано на рисунке 8.

Когда жертва кликнет на такую ссылку, механизм HSTS не сработает, так как такой поддомен не существует, а злоумышленник получит возможность видеть и изменять пользовательский трафик.

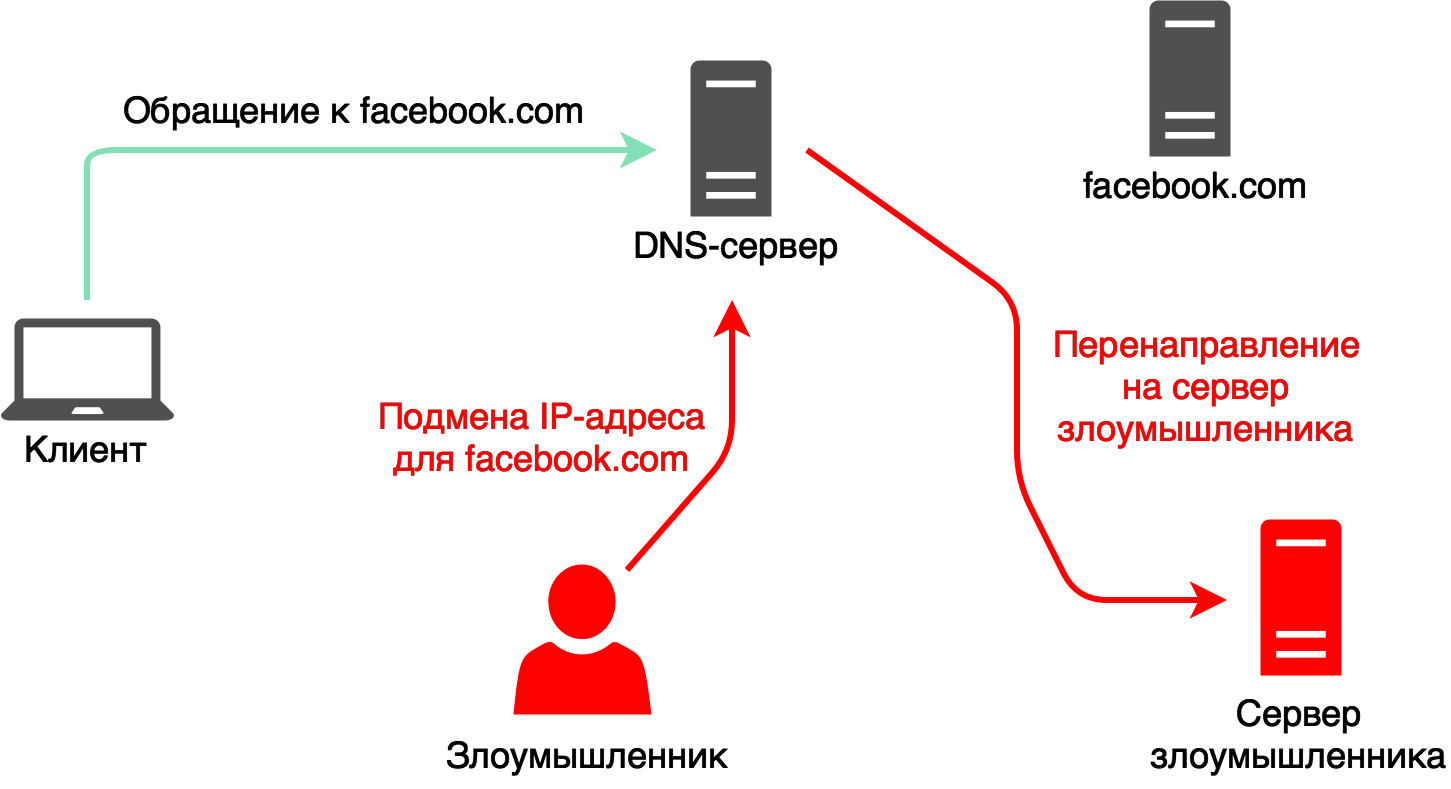

DNS Spoofing

Следующая атака, которую мы рассмотрим — DNS Spoofing. Она заключается в подмене данных кэша доменных имен таким образом, чтобы вернуть пользователю ложный IP-адрес. Например, злоумышленник может подменить данные кэша так, что переход пользователя по доменному имени facebook.com, направит его на сервер злоумышленника, как это изображено на рисунке 10.

На своем сервере злоумышленник может развернуть копию сайта facebook.com и собирать учетные данные ни о чем не подозревающих пользователей.

Captive portal

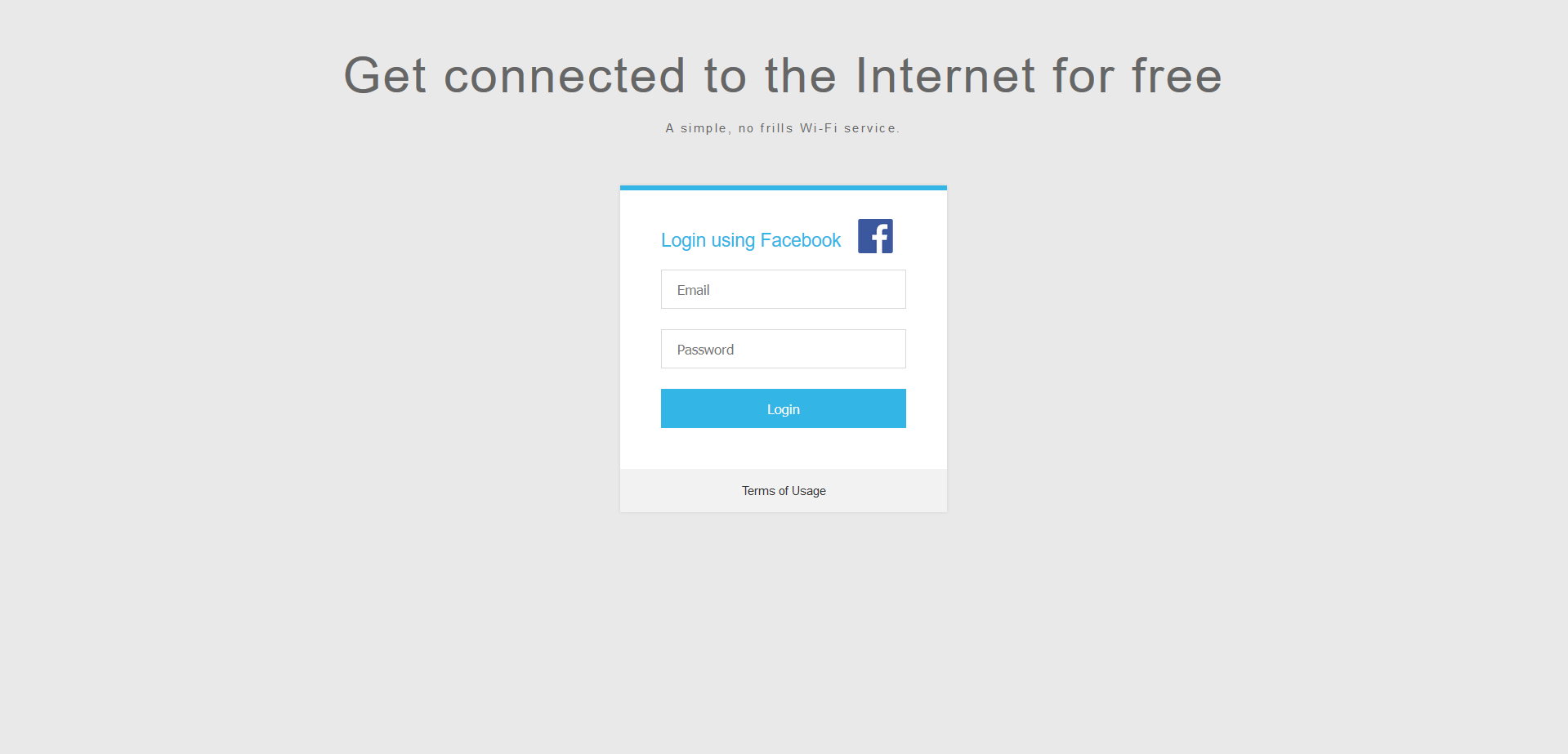

Captive portal — это то самое окно, которое появляется у вас при подключении к публичной сети, где, как правило, необходимо выполнять какие-либо действия, например, нажать “Войти”. Используются эти окна для аутентификации, показа рекламы и взимания платы за доступ в Интернет.

Злоумышленник может использовать эту технологию для того, чтобы показать жертве подобную страницу, на которой будет форма ввода банковской карты, учетной записи от социальной сети или же это может быть просто страница с обновлением, которое необходимо срочно установить. Правда установка таких обновлений может предоставить злоумышленнику полный доступ к устройству ничего не подозревающего пользователя.

Подмена содержимого сайта

Так как злоумышленник имеет доступ к трафику, который вы отправляете и получаете, он может не только прослушивать его, но и подменять.

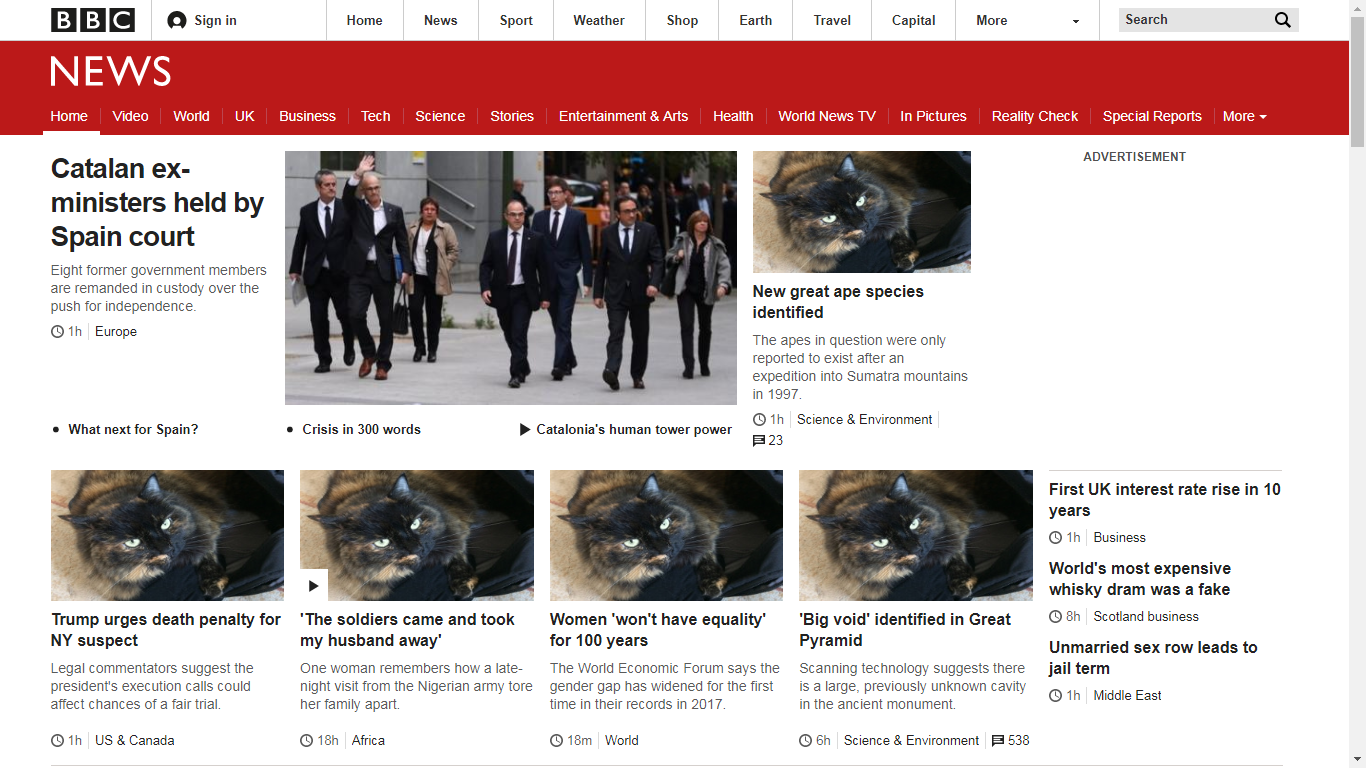

Например, на рисунке 12, злоумышленник подменил все изображения на новостном сайте на фотографию своего домашнего питомца.

На рисунке 12 продемонстрирован самый безобидный трюк, который может выполнить злоумышленник, имея доступ к соединению пользователя. Он может полностью перерисовывать посещаемые веб-страницы, добавляя на них вредоносный JavaScript-код, позволяющий ему получить полный контроль над браузером жертвы.

Как защититься?

В первую очередь необходимо быть бдительными, когда вы используете публичные сети.

Выключайте Wi-Fi на мобильных устройствах по умолчанию и включите уведомления о подключении к любой новой сети.

С недоверием относитесь к внезапно всплывающим формам, требующей от вас ввода какой-либо конфиденциальной информации: номера карт, пароли, персональные данные.

Если вы все же подключились к публичной Wi-Fi сети и хотите быть уверены в том, что ваше соединение не прослушивается злоумышленником, сидящим за ноутбуком за соседним столиком, вы можете использовать VPN.

Что же такое VPN?

VPN — Virtual Private Network (виртуальная частная сеть) — это технология, которая позволяет объединить офисы и сотрудников, работающих удаленно, в единую сеть. Внутри VPN все данные, которые передаются между пользователем и сервером — шифруются. Никто, даже интернет-провайдер, не знает, что находятся внутри этого шифрованного трафика.

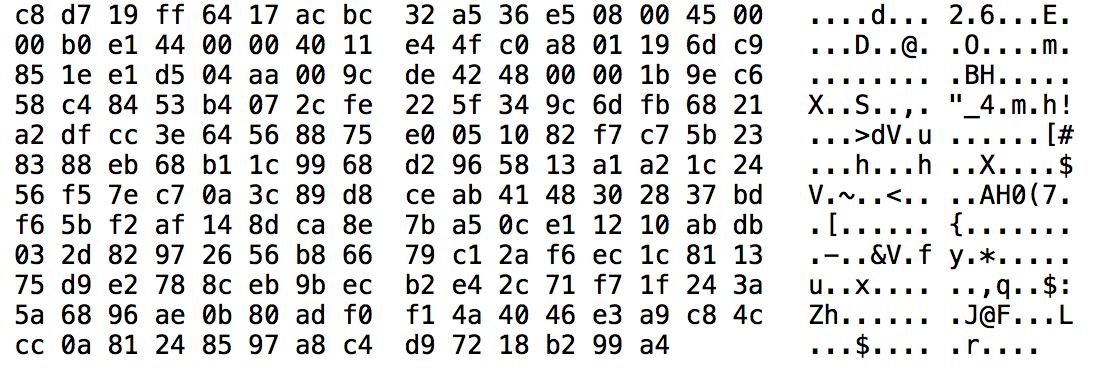

Вот так выглядит трафик без VPN:

А вот так выглядит трафик при использовании VPN:

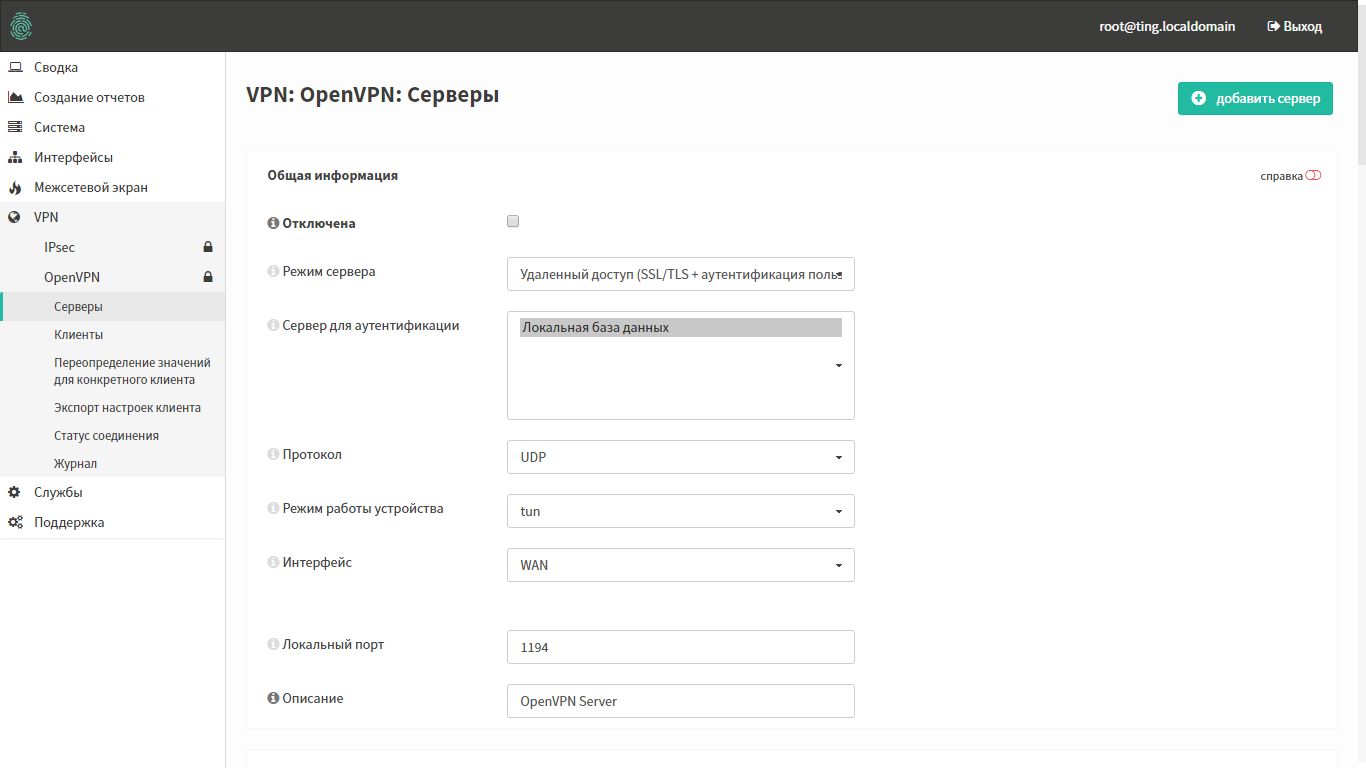

Для того, чтобы работать через VPN, вы можете обратиться к VPN-провайдерам, поднять свой VPN-сервер или использовать Traffic Inspector Next Generation. Он из коробки поддерживает различные виды VPN, включая OpenVPN и IPsec.

Более того, Traffic Inspector Next Generation может использоваться для объединения географически удаленных филиалов компании (в режиме «сеть-сеть”), а также для подключения удаленных сотрудников к головному офису, или просто для организации безопасного канала связи для выхода в интернет из недоверенной сети (в режиме “узел-сеть”). Именно использование режима “узел-сеть” может предотвратить утечку критичных данных (паролей, номеров карт, персональных данных) в публичных сетях Wi-Fi.

Самый популярный способ организации подключения по VPN — OpenVPN максимально удобно реализован в Traffic Inspector Next Generation. Графический интерфейс устройства позволяет легко генерировать необходимые для подключения CA, сертификаты и ключи.

Таким образом, вы можете за несколько нажатий настроить себе собственный VPN-сервер на устройстве Traffic Inspector Next Generation и больше не беспокоиться о безопасности данных, передаваемых вами внутри публичной Wi-Fi сети.

Протестировать Traffic Inspector Next Generation в своей сети.

Бесплатно в течение 30 дней.

Подпишитесь на рассылку Смарт-Софт

AM Live "Российские средства сетевой безопасности"

Кейс «Если ты маленький, но удаленький»

Брандмауэр: что он делает и кому может быть полезен