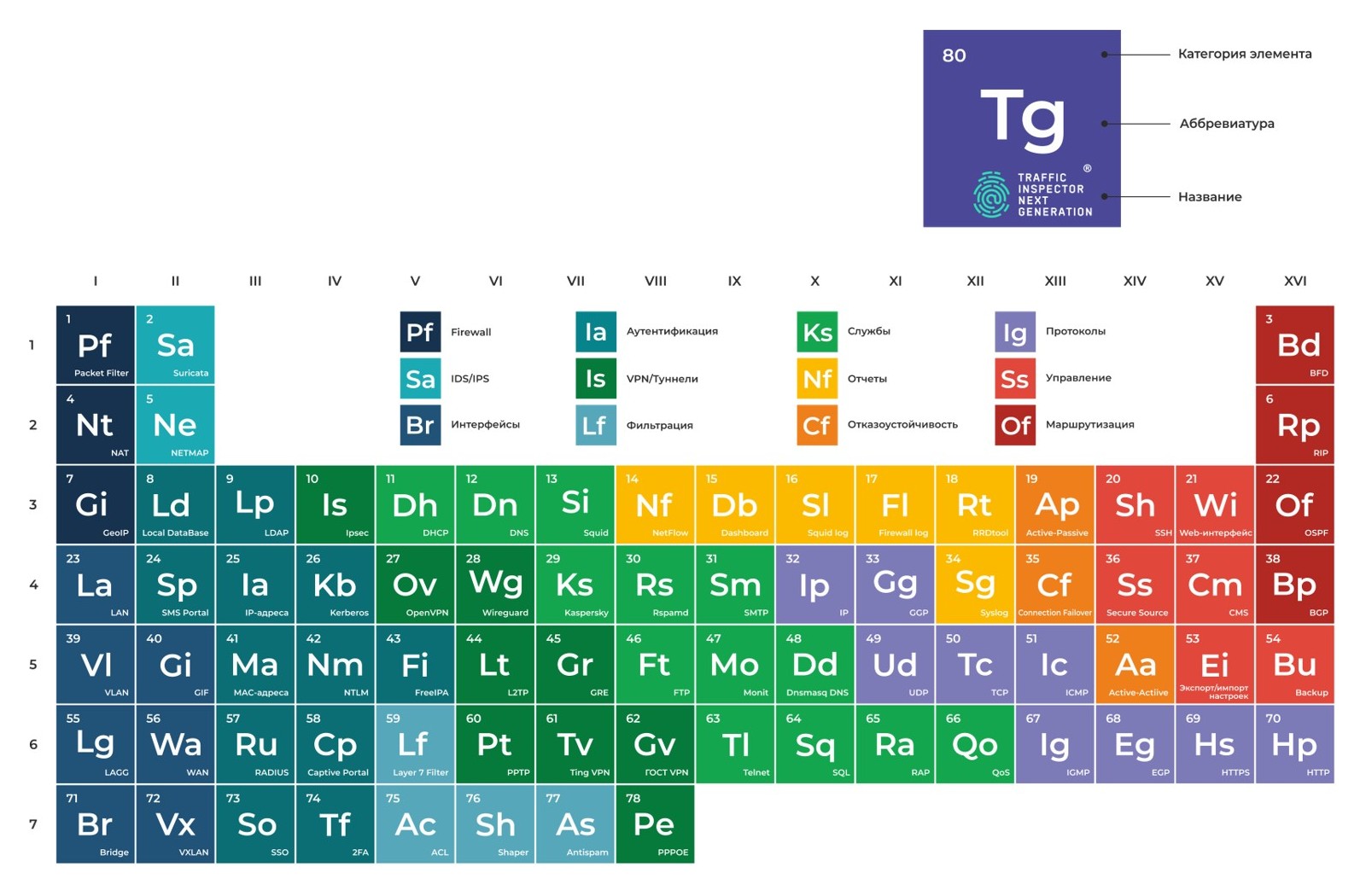

Периодическая система элементов сетевой безопасности

Traffic Inspector Next Generation (TING) включает в себя около 80 функций защиты сети и организации контролируемого доступа пользователей в интернет. Для наглядности мы решили представить все его функции в единой системе элементов.

В нашей Системе элементов сетевой безопасности функционал TING разделен на 12 категорий, среди которых межсетевой экран, СОВ, VPN и туннели, службы, протоколы, фильтрация, аутентификация, мониторинг и отчеты и другие категории. Элементы, относящиеся к каждой категории, выделены соответствующим ей цветом ячеек. Название каждого элемента указано внизу ячейки. На основе названия элемента сформирована его аббревиатура. Порядковый номер каждого элемента указан в верхнем левом углу его ячейки.

Рассмотрим более подробно основной функционал Traffic Inspector Next Generation.

1. Организация доступа в Интернет

1.1. Методы аутентификации

TING поддерживает множество методов аутентификации. Это означает, что вы сможете выбрать метод, который более всего подходит для вашей инфраструктуры.

- аутентификация по локальной базе

- Kerberos

- NTLM

- LDAP

- RADIUS

- Аутентификация по ваучерам для Captive Portal

- Аутентификация в Wi-Fi сети по СМС (SMS Portal)

- Двухфакторная авторизация пользователей

- Смешанная аутентификация (привязка к IP/MAC-адресам)

Метод Локальная база использует базу пользователей, хранящуюся на самом устройстве Traffic Inspector Next Generation.

Методы LDAP и Kerberos используются при наличии в сети развернутой службы каталогов (чаще всего Active Directory от Microsoft).

При этом метод Kerberos обеспечивает аутентификацию в стиле Single Sign On. При Single Sign On аутентификации, пользователь вводит логин / пароль лишь однажды, при логоне в операционную систему; последующая аутентификация на веб-прокси происходит прозрачно и полностью автоматически.

В TING реализован функционал смешанной аутентификации. Смысл смешанной аутентификации заключается в том, что в настройках Traffic Inspector Next Generation аккаунт пользователя привязывается к определенному IP-адресу или MAC-адресу. Пользователю нужно авторизоваться не только с правильным логином / паролем, но и с разрешенного IP/MAC-адреса.

Двухфакторная аутентификация - расширенная аутентификация, в рамках которой пользователю для получения доступа необходимо предъявить не только свой логин и пароль, но и дополнительный пин-код. Двухфакторная аутентификация позволяет защитить аккаунт надежнее, чем традиционный пароль.

Регистрация пользователей по ваучерам доступна при использовании функционала Captive Portal.

Смешанная аутентификация обеспечивает совмещение одного из поддерживаемых типов аутентификации с дополнительной привязкой к IP-адресу и MAC-адресу.

1.2. Кластер высокой доступности

В режиме аппаратной избыточности несколько серверов TING добавляются в кластер. Все устройства кластера разделяют один и тот же IP-адрес. В каждый момент времени, только одно устройство (мастер) обрабатывает весь трафик пользователей. Подчиненные устройства постоянно синхронизируют свое состояние с мастер-устройством. Если мастер устройство выходит из строя, его подменяет одно их подчиненных устройств, которое само становится мастером. Новый мастер способен прозрачно подхватить и продолжить обработку сетевых потоков от клиентов. Данная технология обеспечивает непрерывность доступа к сети Интернет. Функционал кластеризации реализован за счет ряда технологий: протоколы CARP (VRRP), PFSYNC (синхронизация состояния межсетевых экранов), XMLRPC Sync (синхронизация прочих настроек шлюза).

1.3. Connection Failover

TING может работать с несколькими каналами подключения к Интернет. Для этих каналов можно настроить режим Connection Failover. В данном режиме шлюз переключается на запасные каналы доступа в Интернет при выходе из строя основных, обеспечивая тем самым непрерывность доступа.

1.4. Шейпер / приоритезация трафика (ipfw + dummynet)

Всем знакома ситуация, когда один пользователь может занять весь Интернет-канал всего лишь запустив приложение вроде BitTorrent-клиента. Для решения данной проблемы в TING есть функционал шейпера трафика. Шейпер обеспечивает наиболее востребованные виды шейпирования:

- ограничение максимальной скорости работы пользователя

- резервирование выделенной полосы для трафика

- распределение пропускной способности Интернет-канала поровну между пользователями внутренней сети

- приоритезация трафика приложения с помощью очередей для трафика критичного к задержкам

1.5. VPN-сервер

VPN-сети позволяют настроить конфиденциальное взаимодействие между географически разнесенными сетями или обеспечить шифрованное подключение удаленных пользователей к офису. TING поддерживает наиболее популярные технологии VPN:

- OpenVPN

- IPsec в туннельном режиме

- L2TP/IPsec (IPSec в транспортном режиме)

- Tinc VPN

- PPTP

- PPPoE

1.6. Система централизованного управления

Central Management System – система централизованного управления распределенной инфраструктурой сетевых шлюзов Traffic Inspector Next Generation. В рамках инфраструктуры, шлюз Traffic Inspector Next Generation может выполнять одну из двух ролей: Мастер-узел (master node) – шлюз Traffic Inspector Next Generation, устанавливаемый в центральном офисе учреждения. Мастер-узел позволяет осуществлять централизованное администрирование, диагностику и сбор данных с сетевых шлюзов, расположенных в удаленных офисах. Подчиненный узел (slave node) – шлюз Traffic Inspector Next Generation, устанавливаемый в каждом из удаленных офисов учреждения. Подчиненный узел получает свои настройки от назначенного мастер-узла. Подчиненный узел полностью контролирует и защищает сетевое взаимодействие между компьютерами удаленного офиса и сетью Интернет. Сетевое взаимодействие между мастер-узлом и подчиненным узлом осуществляется по защищенным соединениям. После настройки инфраструктуры, администратор может инициировать передачу настроек на выбранный подчиненный узел и получать диагностические сообщения с подчиненных узлов.

2. Защита от сетевых угроз

2.1. Сетевой экран (Packet Filter)

Сетевой экран защищает шлюз TING и компьютеры пользователей от несанкционированного доступа из сети Интернет, сетевого сканирования. Раздает Интернет на пользователей корпоративной сети. Может обеспечить доступ ко внутренним серверам из Интернета.

2.2. Шлюзовый антивирус (зеркало ClamAV, доп. модуль Касперского)

Защищает от вирусов и вредоносного содержимого в веб-трафике. Не требует установки на каждом клиентском компьютере, вместо этого устанавливается один раз на шлюзе и проверяет веб-трафик всех пользователей. Проверяется HTTP- и HTTPS-трафик.

2.3. Система обнаружения / предотвращения вторжений (Surricata)

Система IDS/IPS выявляет и предотвращает широкий диапазон атак:

- эксплуатирование уязвимостей в сетевых протоколах (DNS, FTP, ICMP, IMAP, POP3, HTTP, NetBIOS, DCERPC, SNMP, TFTP, VOIP-протоколах)

- DOS-атаки

- сетевое сканирование

- работа ботнетов и скомпрометированных хостов

- работа хостов, зараженных троянским ПО и сетевыми червями

- защита от спам-сетей

- использование скомпрометированных SSL-сертификатов

3. Создание политик веб-доступа

3.1. Веб-прокси сервер (Squid)

Веб-прокси – служба, через которую пользователи получают доступ к Интернету. Веб-прокси поддерживает:

- Проксирование протоколов HTTP, HTTPS, FTP

- Прозрачное проксирование

- Перехват и дешифрование SSL/TLS-соединений

- Кеширование веб-контента

- Фильтрация через списки контроля доступа

Фильтрация с помощью прокси-сервера (Squid):

- Фильтрация по IP-адресам клиентов и сетям

- Фильтрация по портам назначения

- Фильтрация по типу браузера (User Agent)

- Фильтрация по типу контента (по MIME-типам)

- Фильтрация по общим белым и черным URL-спискам

- Фильтрация по индивидуальным URL-спискам, назначаемым на доменного или локального пользователя или группу

- Фильтрация по скачиваемым URL-спискам (SquidGuard)

- Фильтрация по категориям с помощью модуля NetPolice

В URL-списках допускается использование синтаксиса регулярных выражений.

3.2. L7-фильтрация (nDPI)

Система глубокой инспекции пакетов обеспечивает интеллектуальное распознавание протоколов прикладного (седьмого) уровня за счет сигнатурного анализа. С точки зрения пользователя, данная система – простое решение для блокировки приложений вроде Skype и BitTorrent.

4. Мониторинг сетевой активности и отчеты

TING поддерживает гибкие и информативные отчеты по сетевой активности пользователей, благодаря которым руководитель сможет увидеть, на какие ресурсы обращался пользователь, сколько данных было скачано с ресурса, какие сетевые протоколы и порты были использованы.

4.1. Мониторинг трафика с помощью NetFlow

NetFlow – технология и сетевой протокол для снятия сетевой статистики с сетевых интерфейсов маршрутизаторов. NetFlow разработан Cisco и является де-факто промышленным стандартом, поддерживаемым сетевым оборудованием Cisco, Juniper и Unix-подобными системами. Архитектура NetFlow предполагает три роли, которые выполняются устройствами: сенсор / экспортер, коллектор, анализатор. TING способен выполнять все три роли в архитектуре NetFlow. На базе NetFlow в Traffic Inspector Next Generation реализован ряд отчетов:

- Отчет по сетевой активности

- Отчет по наиболее популярным сетевым службам

- Отчет по наиболее популярным IP-адресам назначения

4.2. Отчеты по веб-прокси

Пользователи могут обращаться на веб-ресурсы через веб-прокси сервер TING. Поддерживается несколько типов отчетов по прокси:

- Domains (по посещенным доменам)

- URLs (по посещенным URL)

- Users (по пользователям, генерировавшим запросы на прокси)

- User IPs (по компьютерам, генерировавшим запросы на прокси)

4.3. Мониторинг системы с помощью RRDtool

RRDtool — набор утилит для хранения, обработки и визуализации динамических данных (т.е. последовательность замеров некоторого изменяющегося во времени параметра). Все данные хранятся в кольцевой базе, размер которой остаётся неизменным. На базе RRDtool в Traffic Inspector Next Generation реализован ряд отчетов.

- Отчет по состоянию Интернет-канала

- Отчет по использованию процессора

- Отчет по использованию оперативной памяти

- Отчет по количеству состояний трассировщика соединений сетевого экрана

4.4. Мониторинг загрузки сетевых интерфейсов в реальном времени

В разделе Reporting -> Traffic Graph можно увидеть текущую загрузку сетевых интерфейсов и скорость работы пользовательских компьютеров.

4.5. Журнал сетевого экрана packet filter

В разделе Межсетевой экран -> Журнал можно увидеть журнал работы сетевого экрана. Наиболее полезно Стандартное представление журнала. Здесь можно видеть судьбу каждого пакета, обработанного сетевым экраном. Отображается IP-адрес и порт источника, IP-адрес и порт назначения, входящий интерфейс, время обработки пакета и действие, которое было применено к пакету.

4.6. Cистемный журнал и syslog-ng

В разделе Система -> Журнал доступен системный журнал. Системный журнал реализован на базе Syslog. В системном журнале содержатся сообщения от различных подсистем Traffic Inspector Next Generation.

Протестируйте бесплатно

Подпишитесь на рассылку Смарт-Софт

Traffic Inspector Next Generation Education для образовательных учреждений

Как приготовить санитайзер для рук

Traffic Inspector Next Generation для СМБ: история внедрения в компании AVTOS