Тестирование системы обнаружения вторжений (IDS) в Traffic Inspector Next Generation

Система обнаружения вторжений IDS (Intrusion Detection System) — обязательный атрибут UTM-шлюза сетевой безопасности. При его выборе IT-специалисты настороженно относятся к недорогим решениям, считая, что их IDS указан лишь для галочки. Но если директор компании не готов выделить солидную сумму, приходится смотреть в сторону более доступных систем. Сделать правильный выбор поможет независимое тестирование системы обнаружения вторжений на производительность. При определенном подходе бюджетное решение работает иногда не хуже, чем в несколько раз более дорогие аналоги.

В данном тесте участвует Traffic Inspector Next Generation S100 — самая доступная версия в линейке, рассчитанная на 100 пользователей. Помимо системы обнаружения (предотвращения) вторжений IDS/IPS этот универсальный шлюз безопасности (UTM) имеет такие функции, как межсетевой экран (блокировка соцсетей, игровых порталов и других сайтов), блокировка мессенджеров и приложений (Layer-7 фильтрация), система отчетов и аналитики, SMS-идентификация клиентов в открытой сети Wi-Fi, шейпер для балансировки трафика, и другие опции (полные характеристики>>>).

Примененная методика тестирования IDS заключается в проверке пропускной способности и построении зависимости количества отброшенных пакетов от интенсивности трафика. Описанная процедура проведена в трех режимах:

- Режим № 1: активны все правила и все настройки.

- Режим № 2: активна группа правил Emerging Threads, и оптимизированы настройки.

- Режим № 3: активна основная группа правил, в том числе P2P, и оптимизированы настройки.

Тестирование осуществлялось с использованием утилиты tcpreplay, которая позволяет воспроизвести записанный предварительно сетевой трафик с определенной скоростью. Команда: tcpreplay –i <интерфейс> -l 0 testTI.pcap. Файл testTI.pcap содержит 649 413 пакетов. Помимо сгенерированного трафика, запускаемого на определенной скорости, запускался торрент-трекер.

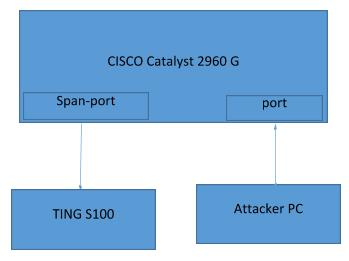

Схема тестового стенда:

Режим № 1

В этом режиме загружаем все правила в количестве 30 305 и используем настройки IDS по умолчанию:

Результат в таблице:

| 10 mbps | 50 mbps | 100 mbps | ||||

| kernel_packets | 1152978 | 1148932 | 1141671 | |||

| kernel_drops | 410924 | 708584 | 1090003 | |||

| decoder_packets | 742088 | 440435 | 52858 | |||

| detect_alerts | 585124 | 343052 | 43796 |

Примечание:

kernel_packets — отправленные пакеты;

kernel_drops — отброшенные пакеты. Как видим, при настройках по умолчанию и при полном наборе правил происходят большие потери пакетов (> 30% относительно kernel_packets);

decoder_packets — обработанные пакеты;

detect_alerts — количество выявленных атак. В режиме № 1 основную массу выявленных атак составили атаки типа «Фрагментированный пакет», но и атаки «Выявление торрент-трекера» также были определены.

Режим № 2

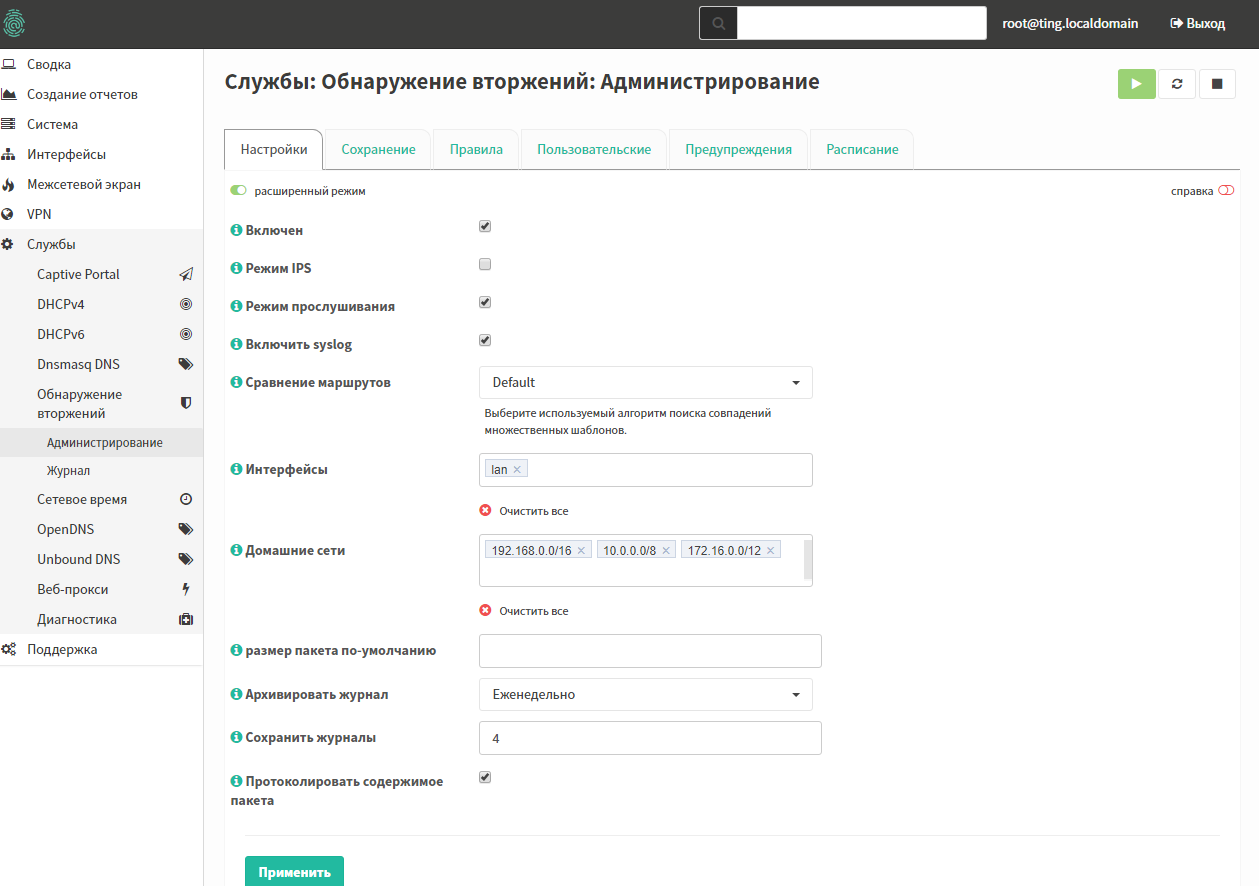

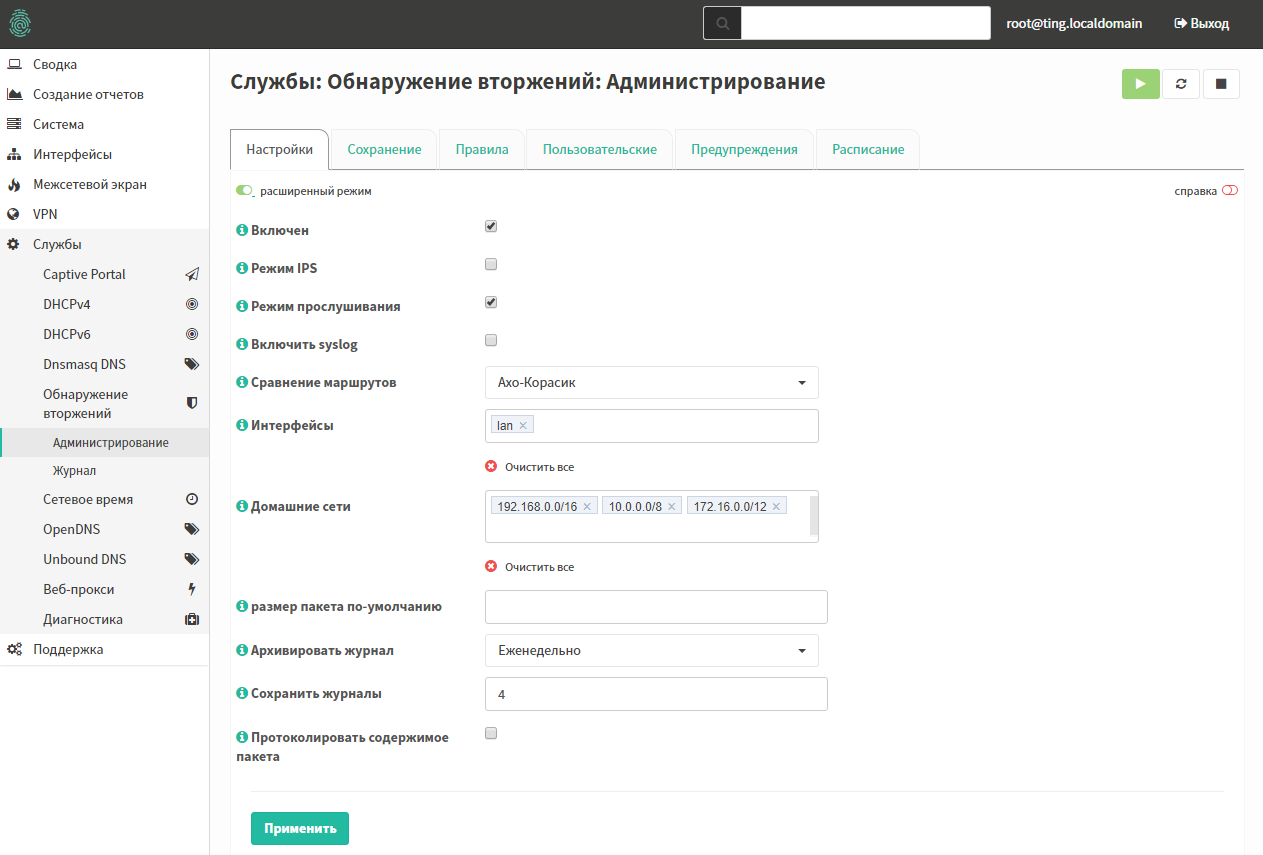

В этом режиме повышаем эффективность IDS за счет изменения механизма поиска маршрутов, отключения загрузки в отчеты содержимого пакета (payload), а также отключения групп правил и определенных групп пакетов. Вариант настроек, использованный в режиме № 2:

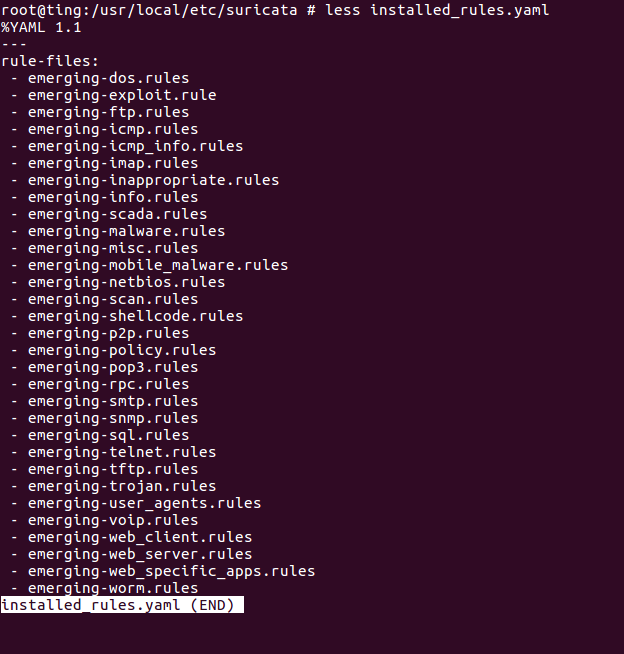

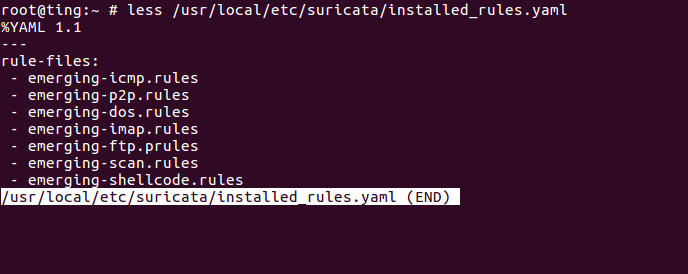

Список активных правил:

Результат тестирования:

| 50 mbps | 100 mbps | 150 mbps | 200 mbps | |||||

| kernel_packets | 1152444 | 1140667 | 1233745 | 1138648 | ||||

| kernel_drops | 0 | 18695 | 296591 | 471094 | ||||

| decoder_packets | 1152550 | 1122905 | 938517 | 671490 | ||||

| detect_alerts | 4 | 2 | 2 | 2 |

С ограниченной группой правил эффективность IDS существенно выросла. Атака типа «Выявление торрент-трекера» была обнаружена, а атаки «Фрагментированный пакет» больше не появлялись.

Режим № 3

В этом режиме оставляем те же настройки, что и в предыдущем. В списке активных правил оставляем самые критические:

Результат в таблице:

| 50 mbps | 100 mbps | 150 mbps | 200 mbps | |||||

| kernel_packets | 1142611 | 1142483 | 1139858 | 1139193 | ||||

| kernel_drops | 6038 | 12366 | 67075 | 484032 | ||||

| decoder_packets | 1136511 | 130834 | 1074841 | 658056 | ||||

| detect_alerts | 1 | 3 | 2 | 4 |

В этом режиме система обнаружения вторжений работает еще эффективнее, чем в режиме №2, с незначительными улучшениями.

Резюме

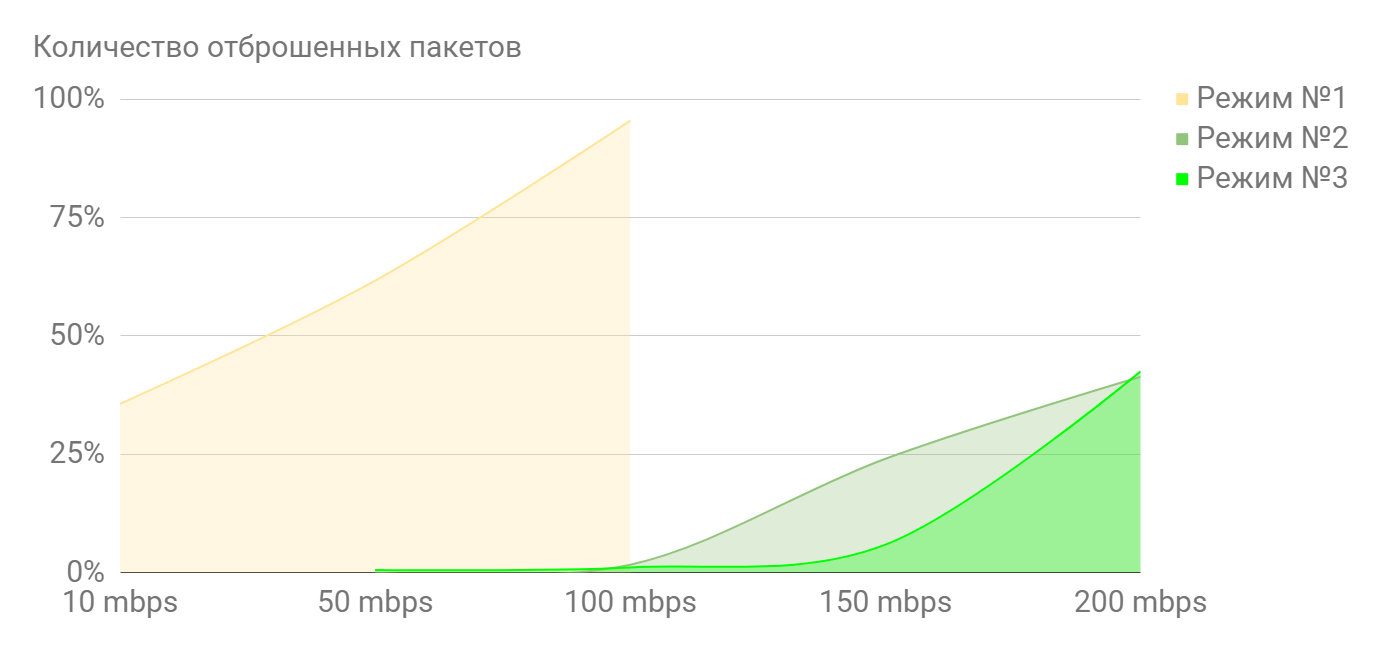

Финальная таблица результатов, выраженная в процентах kernel_drops относительно kernel_packets, показана ниже:

| 10 mbps | 50 mbps | 100 mbps | 150 mbps | 200 mbps | ||||||

| Режим №1 | 36% | 62% | 95% | |||||||

| Режим №2 | 0% | 2% | 24% | 41% | ||||||

| Режим №3 | 1% | 1% | 6% | 42% |

Графически результат выглядит следующим образом:

Вывод: количество активных правил и оптимизация настроек напрямую влияют на эффективность IDS в Traffic Inspector Next Generation S100: если в Режиме №1 (по умолчанию) потери велики, то в Режимах №2 и №3 потери практически отсутствуют вплоть до 100 mbps (скорости большинства выделенных линий в офисах ).

Если в компании стоит задача приобрести недорогой, но эффективный сетевой шлюз безопасности, S100 будет хорошим решением при выполнении следующих условий:

- применение в условиях офиса с выделенной линией не более 100 mbps;

- наличие штатного (или привлечённого) администратора локальной сети, который активирует нужные правила и выставит оптимальные настройки IDS.

В этом случае экономия может составить несколько сотен тысяч рублей — именно такая разница в цене между Traffic Inspector Next Generation S100 и более дорогими аналогами.

Протестировать Traffic Inspector Next Generation в своей сети.

Бесплатно в течение 30 дней.

Подпишитесь на рассылку Смарт-Софт

Вышла новая версия Traffic Inspector Next Generation

ГК Softline подтвердила статус Gold-партнера Смарт-Софт

Вышла новая версия Traffic Inspector Next Generation