Как и зачем защищать от вирусов интернет-шлюз

Авторы вирусов постоянно совершенствуют свои разработки. Современное вредоносное ПО — это не монолитный исполняемый файл, а целый комплекс из сценариев, файлов, скриптов и динамических библиотек. Существуют даже бесфайловые вирусы, которые выполняются на компьютере жертвы, не сохраняясь на диске как файл. Обнаружить новейшие творения киберпреступных профессионалов — крайне сложная задача, с которой плохо справляются традиционные антивирусы, установленные на компьютерах пользователей. Обнаруживать и блокировать вредоносное ПО приходится до того, как оно доберется до пользовательских устройств. Оптимальный вариант для такой системы обнаружения — интернет-шлюз или межсетевой экран, через который пользователи получают доступ в интернет. Руководствуясь этим соображениями, разработчики UTM-шлюза Traffic Inspector Next Generation (TING) включили в состав продукта шлюзовой антивирус, который контролирует трафик на предмет вредоносных «дополнений», добавляя ещё один уровень обороны к локальным антивирусам на рабочих местах пользователей.

Разберемся, как работает интегрированная в TING антивирусная защита и от каких угроз она может защитить.

Как обнаруживают вредоносные программы

Антивирусное ПО прошло большой путь от примитивных анализаторов файлов до мощных многоуровневых комплексов с искусственным интеллектом. Однако основные методы обнаружения вредоносного ПО до сих пор не претерпели принципиального изменения. Можно выделить три основных способа, которые используют антивирусы для детектирования вредоносного ПО.

Сигнатурный анализ. Это самый старый метод обнаружения вредоносного ПО. Его суть состоит в том, что каждый вирус содержит уникальную последовательность байт — сигнатуру, по которой антивирус может отличить исполняемый файл вируса от добропорядочных программ. Антивирусные компании коллекционируют сигнатуры известных вирусов и формируют из них специальные базы, которые регулярно обновляются и пополняются. Данные из этих баз используются в ходе проверки компьютеров на наличие вирусов: каждый файл изучается на предмет наличия сигнатуры известного вируса.

Сигнатурный анализ прост в реализации, однако имеет значительные недостатки:

- большие затраты времени и вычислительных ресурсов на проверку;

- необходимость в постоянной актуализации базы сигнатур;

- большое число ложноположительных срабатываний;

- низкая эффективность — большинство современных вирусов полиморфны, то есть не содержат постоянных сигнатур, по которым их можно узнать.

Второй метод, выявления вредоносного ПО — эвристический или вероятностный анализ. В этом случае антивирус анализирует действия, которые может выполнить в системе программа, и классифицирует их по уровням потенциальной опасности. Если какая-то из запущенных программ превысит «безопасный» уровень, антивирусный монитор остановит процесс и покажет пользователю предупреждение.

Эвристический анализ выявляет потенциально опасную программу даже если ее сигнатуры еще нет в антивирусных базах, однако из-за несовершенства эвристики этот метод дает большое число ложноположительных срабатываний.

Самый современный способ детектирования — поведенческий анализ. Антивирусный движок, как и в случае с эвристическим анализом, изучает поведение программы, но запускает ее в специальном изолированном контейнере —«песочнице». Если действия программы покажутся антивирусу опасными или подозрительными, запуск программы в реальной среде блокируется.

Разумеется, злоумышленники легко обходят этот вид анализа, добавляя в код длительные задержки, которые пропускаются «песочницей», чтобы не допустить зависания антивируса. Некоторые разновидности вредоносного ПО начинают вредоносную деятельность через несколько дней или даже недель, поэтому запуск в «песочнице» тоже не обнаружит ничего подозрительного.

Таким образом, технологии детектирования по отдельности далеки от идеала. Добиться максимального обнаружения позволяет только их совместное использование.

Антивирус для TING

В TING встроена поддержка двух антивирусов, реализованных в виде плагинов. Это бесплатный ClamAV и платный Kaspersky Web Traffic Security.

Чтобы антивирусная проверка выполнялась, TING должен работать в режиме веб-прокси, а для проверки шифрованного HTTPS-трафика — в прозрачном режиме. Во втором случае на клиентских машинах отсутствуют нет настроенного прокси-сервера, весь трафик перенаправляется на веб-прокси с помощью правил межсетевого экрана.

Для расшифровки HTTPS-трафика TING использует технологию SSL Bump. Для этого на клиентские машины устанавливается специальный SSL-сертификат удостоверяющего центра (CA) прокси-сервера, с помощью которого подписываются динамически генерируемые сертификаты для удаленных серверов, с которыми клиенты обмениваются трафиком.

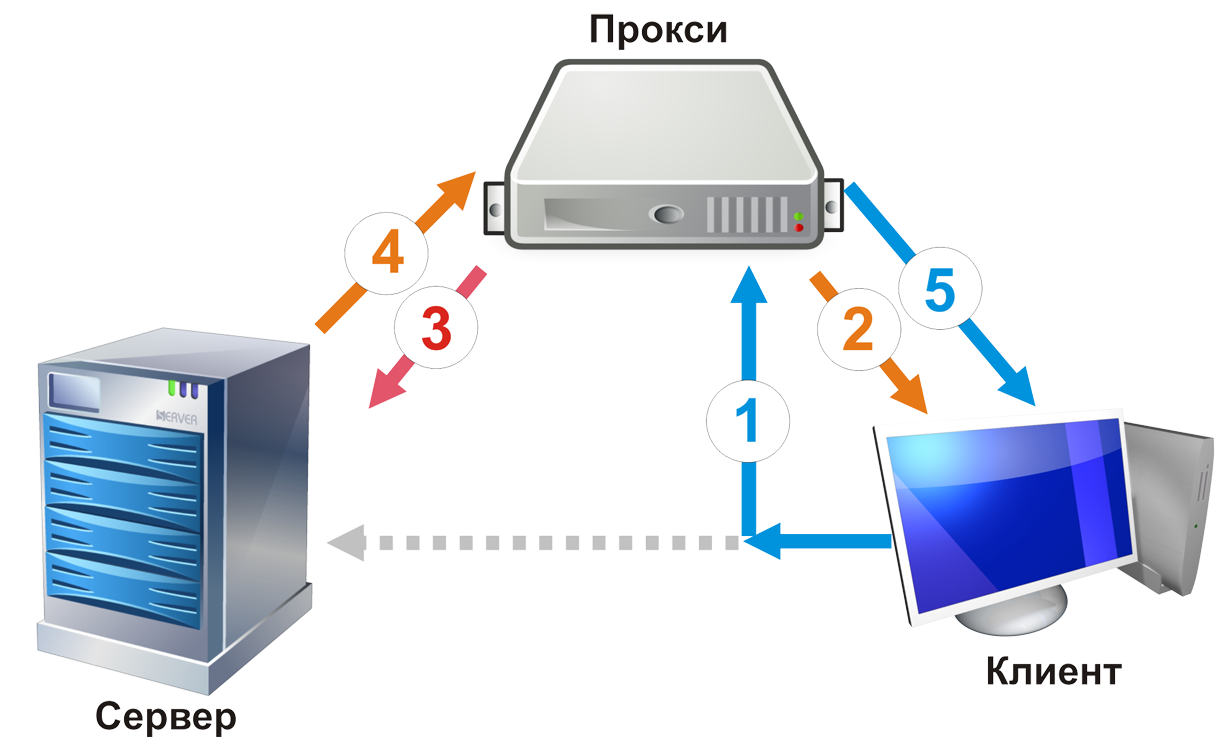

Вот как это происходит:

- Пользователь открывает на компьютере сайт https://yandex.ru. Этот запрос автоматически перенаправляется на прозрачный прокси.

- Прокси возвращает клиенту сгенерированный сертификат для сервера yandex.ru, подписанный CA-сертификатом самого прокси, которому клиент доверяет.

- Прокси устанавливает HTTPS-соединение с удаленным сервером, который запросил клиент, и проверяет его сертификат.

- Получив ответ от сервера, прокси расшифровывает его и повторно шифрует с помощью сгенерированного на шаге 2 сертификата.

- Зашифрованный прокси-сервером ответ от удаленного сервера пересылается на клиентский компьютер.

Антивирусная проверка трафика от удаленного сервера выполняется в момент, когда прокси-сервер расшифровывает его. В результате в расположенную за прокси сеть предприятия попадают уже проверенные антивирусом данные.

Взаимодействие антивирусных плагинов и прокси-сервера производится по протоколу ICAP (Internet Content Adaptation Protocol). Модуль Kaspersky Web Traffic Security поддерживает ICAP «из коробки», поэтому никаких дополнительных компонентов ему для работы не требуется.

Антивирусный плагин умеет анализировать не только веб-трафик, но и почтовый SMTP-трафик — как сами сообщения, так и вложенные файлы, причем сканирование выполняется даже для архивов и упакованных приложений. Помимо обычного сигнатурного анализа Kaspersky Web Traffic Security использует встроенный эвристический анализатор, уровень детализации которого можно гибко настраивать: чем выше этот уровень, тем больше ресурсов системы потребляет процесс сканирования, и тем дольше он длится.

Плагин имеет функцию проверки URL-адресов сайтов, к которым обращаются пользователи, в целях борьбы с фишингом. Важной особенностью Kaspersky Web Traffic Security является возможность антивирусной проверки трафика с использованием облачного сервиса KSN (Kaspersky Cloud): если эта функция включена, хеши всех файлов дополнительно проверяются на облачных серверах «Лаборатории Касперского» вне зависимости от результатов локальной проверки, что повышает надежность сканирования и уменьшает число ложноположительных срабатываний. Использование облака снижает нагрузку на систему при проверке сложных объектов, например, многократно упакованных файлов.

Бесплатный ClamAV выполняет только базовый сигнатурный анализ трафика. В нем отсутствует встроенная поддержка ICAP, поэтому для работы антивируса используется дополнительная служба C-ICAP. Антивирусный движок ClamAV является свободным программным обеспечением с открытым исходным кодом. Он прекрасно зарекомендовал себя на серверах электронной почты в качестве встроенного инструмента для проверки вложений в сообщения e-mail.

В настройках ClamAV можно указать типы файлов, которые будет проверять антивирусный движок — он умеет работать, в том числе, с упакованными объектами и архивами, кроме защищенных паролем. Такие архивы ClamAV удаляет в автоматическом режиме, если этот режим включен в его настройках. Кроме того, можно настроить автоматическое удаление содержащихся в документах Microsoft Office макросов.

Возможности TING не ограничиваются использованием двух вариантов антивирусных плагинов. Шлюз позволяет организовать антивирусную проверку с использованием внешнего антивируса на удаленном сервере, если он поддерживает протокол ICAP.

Как обеспечить максимальную безопасность?

Шлюзовые антивирусы проверяют только трафик, поэтому они не в состоянии обеспечить полную защиту. В их силах заблокировать скачивание вредоносной программы из интернета или остановить выполнение опасных скриптов при открытии веб-страницы в браузере. Kaspersky Web Traffic Security также может заблокировать открытие известных фишинговых сайтов. Но если сигнатура вредоносной программы пока еще отсутствует в базах антивируса, или пользователь запустил малварь с флешки, антивирусные модули на шлюзе TING окажутся бессильны.

Большую эффективность дает совместное использование шлюзового антивируса с антивирусными программами на локальных компьютерах, которые помимо сигнатурного детектирования задействуют эвристический и поведенческий анализ, способны проверять съемные накопители и файлы, вложенные в сообщения электронной почты.

В такой конфигурации антивирусная защита сети становится эшелонированной. Первый рубеж обороны — это веб-антивирус на шлюзе TING, проверяющий HTTP- и HTTPS-трафик, отсекающий загрузку вредоносного ПО через браузер и выполнение опасных скриптов на веб-страницах. Второй рубеж — локальные антивирусы, блокирующие проникновение угроз со съемных носителей, по каналам электронной почты, а также отслеживающие работу программ в операционной системе с целью контроля их поведения.

Дальнейшие меры для защиты от вредоносного ПО могут включать внедрение антивирусных систем следующего поколения (EDR/XDR) и внедрение жестких правил фильтрации трафика, однако даже в этом случае шлюзовой антивирус остается необходимым компонентом защиты корпоративной сети.

Протестируйте бесплатно

Подпишитесь на рассылку Смарт-Софт

Наказание бизнеса за утечку персональных данных могут смягчить

Вышла новая версия NGFW Traffic Inspector Next Generation

Профессия системный администратор