COVID-19: Будьте бдительны вдвойне. Кибермошенники спекулируют на панике, вызванной коронавирусом

Пандемия COVID-19, затронувшая весь мир, активно используется мошенниками в Сети. Узнайте о киберугрозах, возникших в результате распространения коронавируса.

COVID-19 уже навел шорох во многих секторах экономики. В первую очередь это финансовая сфера, обрабатывающая промышленность и здравоохранение. Киберпреступники также не упускают свой шанс поживиться за счет общей неразберихи и паники вокруг коронавирусной болезни. Они создают фишинговые сайты и используют приманки на тему COVID-19, обещая обывателям предоставить достоверную информацию о коронавирусе.

Количество преступников и вредоносных программ, применяющих фишинговую методику с темой коронавируса, велико. Среди них Trickbot, Lokibot и Agent Tesla, нацеленные на широкий круг жертв, в том числе в США, Италии, на Украине и в Иране. Для формирования доверия жертв киберпреступники используют символику Всемирной организации здравоохранения (ВОЗ, англ. World Health Organization, WHO) и учреждений здравоохранения отдельных стран, таких как Министерство здравоохранения Китая или Министерство здравоохранения Украины, бренды известных компаний (например, FedEx).

Основные выводы

- Эксперты отмечают, что на текущий момент COVID-19 используется как тема для фишинговых приманок в основном киберпреступниками. Но были зафиксированы и три случая, когда упоминания COVID-19 использовалась возможными государственными структурами. Согласно прогнозам, по мере роста количества заболеваний и распространения информации о вирусе, и киберпреступники, и национальные структуры будут все чаще использовать COVID-19 в качестве вектора для кибератак.

- Чтобы завоевать доверие и заставить пользователей перейти по ссылке, киберпреступники часто используют логотипы и названия доверенных и широко известных организаций, таких как Всемирная организация здравоохранения (ВОЗ) и Центры по контролю и профилактике заболеваний США (англ. Centers for Disease Control and Prevention, CDC).

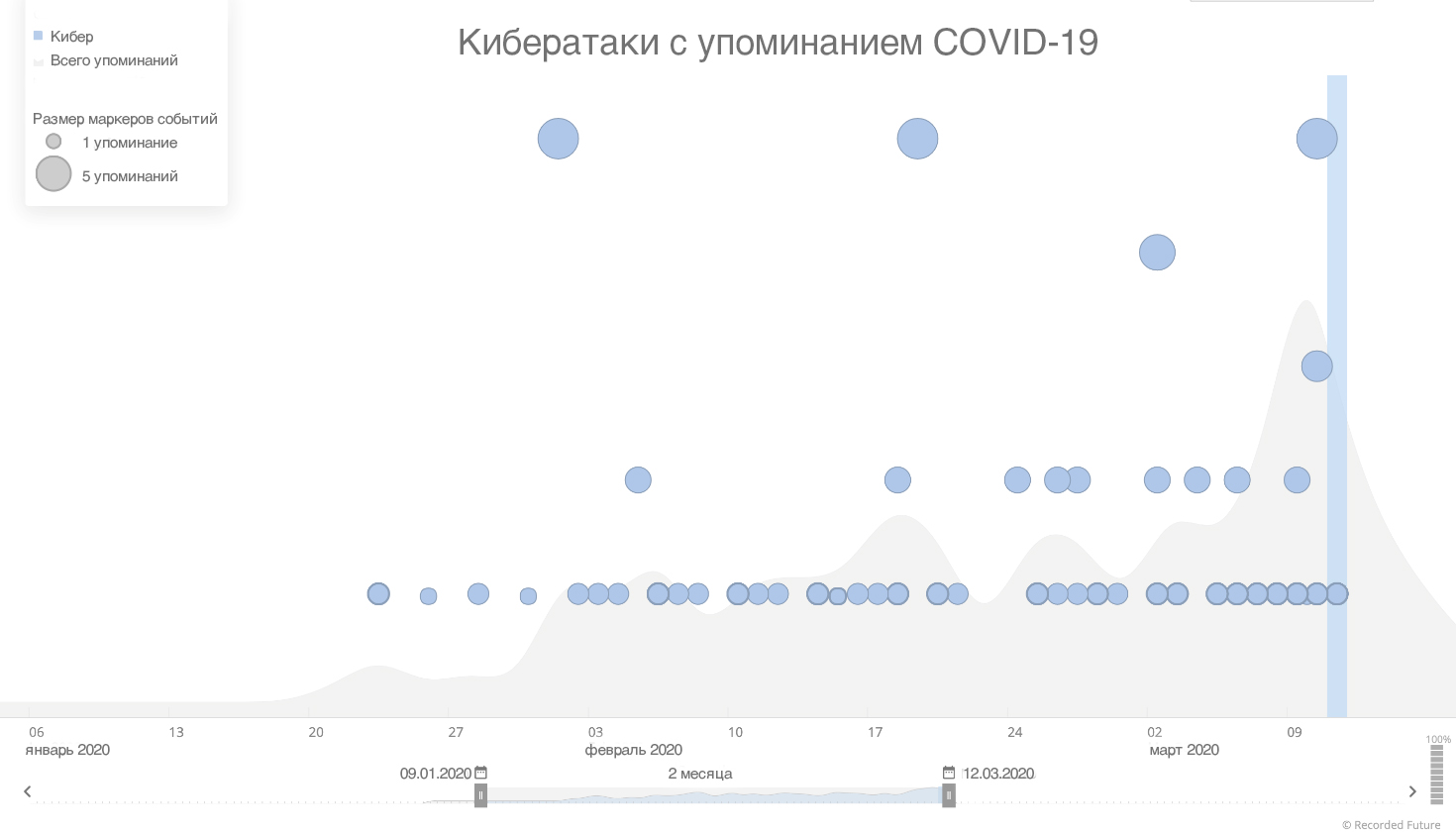

- Количество кибератак с упоминанием COVID-19 значительно возросло в последние два месяца. Рост кибератак фиксируется прежде всего в странах с неблагополучной эпидемиологической ситуацией, в которых количество заболевших растет в настоящий момент. Эксперты прогнозируют, что пока наблюдается вспышка заболеваемости COVID-19 в мире, будут появляться все новые версии фишинговых приманок, паразитирующих на ситуации с коронавирусом и ориентированных на все новые страны.

- Начиная с момента всплеска количества зараженных COVID-19, число зарегистрированных доменов, связанных с коронавирусом, активно растет, а мошенники создают инфраструктуру для поддержки вредоносных кампаний с упоминанием COVID-19. Первый всплеск регистраций доменов совпадает с всплеском количество зарегистрированных случаев заражений в середине февраля, когда киберпреступники, скорее всего, осознали, что коронавирус может сослужить им хорошую службу.

Предпосылки

По данным ВОЗ, COVID-19 впервые был зарегистрирован в китайском городе Ухань 31 декабря 2019 года. Заболевание распространяется по миру, сея страх и панику. По состоянию на 16 марта носители инфекции обнаружены в 151 стране. Число заразившихся во всем мире превысило 179 тысяч человек, погибло 7122 человека (данные SCMP, South China Morning Post, старейшее англоязычное печатное издание Гонконга).

Киберпреступники начали использовать страх и неопределенность перед коронавирусом, развертывая фишинговые атаки, использующие COVID-19 в качестве приманки, чтобы спровоцировать жертв на загрузку вредоносных программ или передачу личной информации.

Кибератаки с использованием COVID-19

В последние два месяца зафиксировано увеличение числа случаев использования COVID-19 в качестве вектора кибератак:

Как видно из графика, с конца января 2020 года объем информации возрос, причем более крупные всплески фиксировались в феврале по мере роста количества инфицированных.

За последний месяц экспертами были выявлены следующие инциденты:

- В начале февраля 2020 года вредоносное ПО AZORuIt распространялось через фишинговые атаки, которые использовали COVID-19 в качестве приманки. Исследователи из Proofpoint наблюдали фишинговую кампанию на тему COVID-19, ориентированную на обрабатывающую промышленность, производство, финансовую, транспортную, фармацевтическую и косметическую отрасли. Эти атаки базировались на электронных рассылках с вложенными документами Microsoft Office, привлекавшими жертв и использовавшими уязвимость в Microsoft Office, известную как CVE-2017-11882, которая позволяет злоумышленникам запускать произвольный код без взаимодействия с пользователем. Вредоносные документы содержали псевдопредупреждение о влиянии вируса на судоходную отрасль. При открытии вложенного документа последний устанавливал вредоносное ПО AZORult.

- В конце января 2020 года исследователи из IBM X-Force наблюдали, как киберпреступники использовали коронавирус в фишинговой кампании, ориентированной в первую очередь на Японию. В фишинговых письмах утверждалось, что в прикрепленных документах Microsoft Word содержится информация о работоспособности и обновления. На самом деле в них содержался вредоносный макрос VBA, который устанавливал сценарий PowerShell, который затем загружал троян Emotet.

- Лаборатория Касперского опубликовала статью о фишинговых письмах, эмулирующих CDC (Центры по контролю и профилактике заболеваний США). В одном случае URL-адрес, содержащийся в фишинговом письме, приводил к фальшивой странице входа в Microsoft Outlook, призванной убедить жертв ввести свои учетные данные. В другом случае жертвам было предложено пожертвовать Биткойн CDC, чтобы помочь в поиске вакцины.

- Компания Cofense выявила аналогичную, и даже более изощренную фишинговую e-mail кампанию с темой писем «COVID-19 теперь переносится по воздуху и распространяется более интенсивно», которые приходят с адреса CDC-Covid19 [@] cdc [.] gov. Когда жертвы нажимают на ссылку в письме, они перенаправляются на страницу входа в Microsoft Outlook, а после ввода своих учетных данных перенаправляются на официальный веб-сайт CDC. Создавая впечатление, что фишинговые письма приходят с официального адреса CDC, злоумышленник маскирует истинное происхождение электронной почты, используя команду SMTP HELO. Эта команда сообщает принимающему почтовому серверу задачу обрабатывать электронную почту так, как если бы она исходила от «cdc [.] Gov», несмотря на то, что отправитель имеет другой домен и IP.

- Cofense также выявила фишинговую кампанию с темой письма «Внимание: список компаний, пострадавших от коронавируса 2 марта 2020 года». В письмах содержалось вредоносное вложение, которое запускало Agent Tesla Keylogger. Agent Tesla — это модульное программное обеспечение для шпионажа, распространяемое под видом легального кейлоггер-продукта. ПО способно извлекать и передавать на сервер злоумышленникам учетные данные пользователя из браузеров, почтовых клиентов и клиентов FTP, регистрировать данные буфера обмена, захватывать экран устройства. Во вложении для маскировки использовался значок файла Microsoft Excel. Как сообщается, он назывался «Меры безопасности» и имел расширение .exe.

- Фишинговые электронные письма, ориентированные на итальянских адресатов, содержали вредоносные документы Microsoft Office со встроенными макросами VBA, которые использовались для запуска Trickbot. Банковский троян Trickbot может быть использован для кражи конфиденциальной информации, а также для запуска дополнительных вредоносных программ. Для усыпления бдительности адресатов в качестве автора письма была указана Доктор Пенелопа Маркетти, сотрудник ВОЗ в Италии.

- Исследовательская группа по безопасности IssueMakersLab обнаружила вредоносный документ Microsoft Word, который запускает северокорейское вредоносное ПО BabyShark. В документе, как утверждается, содержится информация о реакции Южной Кореи на вирус COVID-19.

- RedDrip Team обнаружили вложение вредоносного документа Word под названием «Коронавірусна інфекція COVID-19.doc», в котором содержался бэкдор C #. Исследователи подозревают, что это вредоносное ПО связано с APT Hades. В документе в качестве приманки используется брендинг и товарный знак ВОЗ и Центра общественного здоровья Министерства здравоохранения Украины.

- RedDrip Team также идентифицировали фишинговую кампанию на тему COVID-19, в которой использовался поддельный документ, содержащий Nanocore RAT, нацеленный на южнокорейскую химическую компанию-производителя Dongwoo Fine-Chem Corporation.

- Другая кампания использовала торговую марку FedEx в фишинг-атаке. В рассылке утверждалось, что в письме содержится информация о глобальных операциях FedEx, пока идет вспышка COVID-19. Письма содержали вложение под названием «Customer Advisory.PDF.exe», которое при открытии заражало устройство жертвы вредоносным ПО Lokibot.

- Троян Lokibot также распространялся в ходе фишинговой кампании, в которой COVID-19 использовался в качестве приманки. Письма якобы отправлялись Министерством здравоохранения Китайской Народной Республики. В сообщениях утверждалось, что они содержат информацию о чрезвычайных положениях, связанных с вирусом, с темой «Распоряжение о чрезвычайных ситуациях» (sic), а также файл с приложением Windows RAR с расширением .arj. После открытия вложение заражало устройство жертвы трояном Lokibot, который немедленно связывался с вредоносным IP-адресом и отправлял учетные данные пользователя.

- Было обнаружено, что банковский троян Grandoreiro распространяется через вредоносные сайты, которые используют в качестве приманки эпидемию коронавируса. Пользователь Twitter @JAMESWT_MHT поделился экземпляром трояна, использованного в этой кампании. Веб-сайты отображают информацию о коронавирусе со встроенным видеоплеером. Как только пользователь нажимает на него, загружается исполняемый файл Grandoreiro. По словам пользователя Twitter @ESETresearch, вредоносная программа нацелена на пользователей из Бразилии, Мексики и Испании.

- COVID-19 также использовался в качестве приманки для кампании Mustang Panda. Mustang Panda - предполагаемая китайская правительственная группа акторов киберугроз. Наживкой в этой кампании был файл .rar, якобы содержащий заявления премьер министра Вьетнама Нгуен Суан Фук относительно COVID-19. Файл .rar содержал файл .lnk, который при открытии запускал вредоносный сценарий. Во время выполнения вредоносного скрипта жертве демонстрировался документ Word.

Коронавирус также использовался иранским правительством для распространения шпионских программ. Министерство здравоохранения Ирана рассылало сообщение с рекомендацией загрузить специальное приложение для мониторинга потенциальных симптомов COVID-19. Это приложение на самом деле представляло собой шпионское ПО. Вредоносное Android-приложение способно собирать с устройства жертвы данные служб определения местоположения и отслеживать физическую активность пользователя. Приложение распространяется на веб-сайте https: // ac19 [.] Ir /.

Регистрация доменов

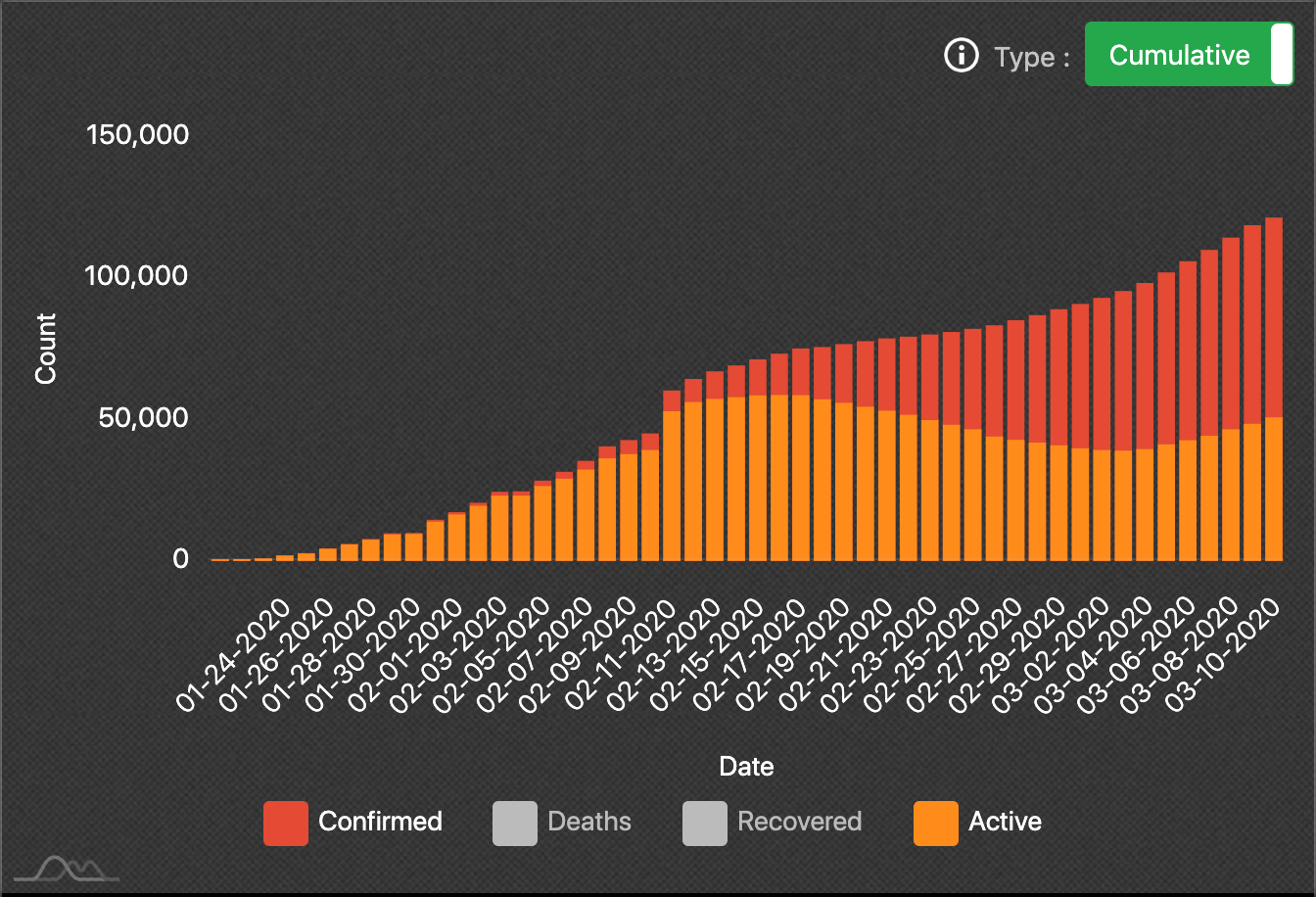

С января 2020 года начался рост количества регистраций доменов, что совпадает со всплеском числа вредоносных ссылок. Этот всплеск совпадает с самым большим однодневным всплеском в количестве случаев инфицирования COVID-19, как показано на диаграмме ниже:

Эксперты не готовы с уверенностью говорить о том, что рост количества зарегистрированных доменов в середине февраля является следствием увеличения количества заболевших в этот период, но полагают, что выявленная корреляционная связь может указывать на то, что киберпреступники все чаще рассматривают вспышку COVID-19 как вектор своих атак.

Рекомендации

Сегодня киберпреступники используют упоминания коронавируса в основном в фишинговых атаках, целью которых является получение персональной информации жертв или установка дополнительных вредоносных программ на устройство жертвы. Поскольку преступники спекулируют на страхе пользователей перед коронавирусом, организациям необходимо предпринять следующие меры предосторожности:

- Будьте особенно осторожны с любыми электронными письмами или другими сообщениями, которые якобы исходят от ВОЗ, даже если кажется, что они приходят с официального адреса на официальном домене (who [.] Int). Многие фишинговые электронные письма использовали этот бренд в качестве приманки. Эта тенденция, вероятно, сохранится и в будущем. Преступники также использовали URL-адреса легальных сайтов в качестве текста ссылки, при этом «зашитая» ссылка была вредоносной. Если ваша организация не работает в сфере здравоохранения, маловероятно, что ВОЗ будет отправлять вам письма о COVID-19. Также обратите внимание, что ВОЗ и другие организации не принимают платежи за криптовалюту, поэтому любой запрос такого типа следует считать вредоносным.

- Сейчас многие официальные организации рассылают электронные письма о мерах предосторожности, которые они принимают, чтобы минимизировать угрозу COVID-19. Помните, что бренды компаний также использовались для отправки вредоносных программ. Вредоносные электронные рассылки часто используют словосочетания, создающие ощущение срочности (хотя в них также часто встречаются грамматические или орфографические ошибки), или вложения и ссылки, которые якобы содержат дополнительную информацию. Не открывайте такие вложения и с осторожностью относитесь ко всем сообщениям, касающимся вспышки COVID-19.

- Отключите макросы в Microsoft Office для всех пользователей, которым они не требуются. Многие вредоносные вложения о COVID-19 использовали макросы VBA для начала заражения. Макросы VBA остаются популярными механизмами заражения вредоносными документами, которые используются в качестве фишинговых приманок, и аналитики считают, что эта тенденция сохранится.

По материалам Recorded Future

Протестировать Traffic Inspector Next Generation в своей сети.

Бесплатно в течение 30 дней.

Подпишитесь на рассылку Смарт-Софт

Эпидемия утечек информации. Методы защиты

Технология преобразования сетевых адресов (NAT)

Портрет современного хакера (прямой эфир Mediametrics от 22.06.2022)